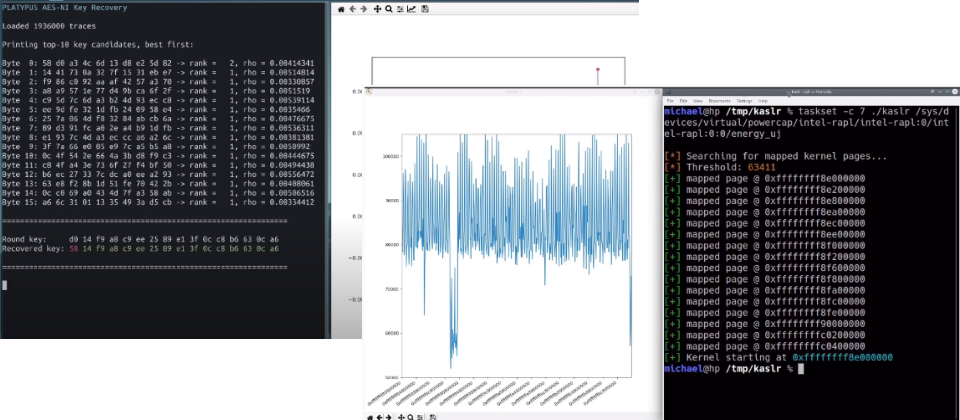

在研究人員展示的鴨嘴獸(Platypus)攻擊中,他們先觀察電力損耗的變化以區隔在操作及載入記憶體時所使用的指令與漢明權(Hamming weights),推測所載入的值,還能進一步推測應用程式的快取控制流、破解KASLR安全機制、自Linux核心與SGX飛地中汲取AES-NI金鑰,以及建立一個秘密通道。圖片來源/Andreas Kogler

英特爾在本周二(11/10)發布了40個安全公告,揭露數十個安全漏洞,在INTEL-SA-00389公告中的CVE-2020-8694與CVE-2020-8695漏洞雖然只被列為中度風險等級,但卻允許駭客利用英特爾的功耗測量(Running Average Power Limit,RAPL)介面汲取存放於裝置上的機密資訊,諸如核心資料架構或是受到SGX(Software Guard Extensions)保護的內容。

發現相關漏洞的研究人員分別為來自奧地利格拉茨工業大學的Moritz Lipp、Andreas Kogler與Daniel Gruss,英國伯明翰大學的David Oswald,以及德國CISPA資安研究機構的Michael Schwarz。

RAPL為英特爾處理器的功能,可用來監控與管理CPU及記憶體的用電量,研究人員指出,CVE-2020-8695是個電源旁路攻擊漏洞,開採該漏洞將可曝露處理器的電力損耗,進而推估資料並汲取加密金鑰,而且駭客不必實際接觸裝置,只要藉由RAPL便能展開攻擊,研究人員將其攻擊手法稱為鴨嘴獸(Platypus),如同雄性鴨嘴獸的嘴喙可偵測電流以追捕獵物一樣。

鴨嘴獸攻擊所開採的兩個漏洞為CVE-2020-8694與CVE-2020-8695,前者為Linux核心驅動程式對某些英特爾處器的不充份存取控制,後者則僅僅是因透過RAPL介面可觀察到差異。

在研究人員展示的鴨嘴獸攻擊中,他們先觀察電力損耗的變化以區隔在操作及載入記憶體時所使用的指令與漢明權(Hamming weights),推測所載入的值,還能進一步推測應用程式的快取控制流、破解KASLR安全機制、自Linux核心與SGX飛地中汲取AES-NI金鑰,以及建立一個秘密通道。

儘管Amd處理器也提供RAPL介面,且Arm或Nvidia晶片亦都鑲有電力計算機制,但此次研究人員只鎖定英特爾處理器進行測試,也將研究成果提報給其它業者,惟尚未收到其它業者的回應。

在作業系統上,除了Linux的Powercap框架於預設就提供無特權存取RAPL之外,Windows與macOS都必須額外安裝Intel Power Gadget,Linux最近的更新已撤銷該存取能力,至於英特爾則是藉由微碼更新修補了上述漏洞。

熱門新聞

2026-03-06

2026-03-06

2026-03-09