根據GitHub 10月公布的安全公告,CVE-2020-15228為中度風險漏洞,建議客戶升級到2.273.1版本以後的Actions runner。但Project Zero認為本漏洞屬於高度風險(high severity),研究人員建議GitHub移除有問題的set-env指令才是最終解決,不能僅移除有問題的指令語法,但他也承認可能影響現有許多程式碼。

Google Project Zero本周拒絕再延長GitHub的漏洞修補期間,公布一項功能的高風險漏洞。

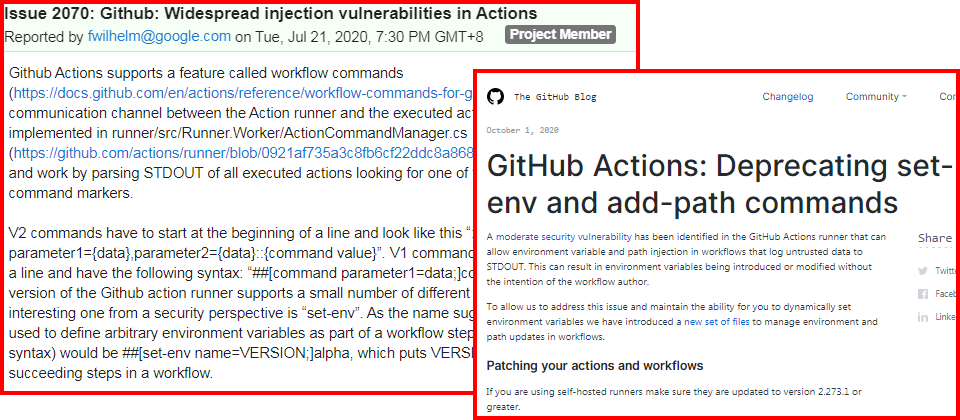

Project Zero成員Felix Wilhelm 7月21日通報GitHub Actions存在一項漏洞,編號CVE-2020-15228,到本周一已經滿104天,GitHub仍未修補完成。本周他決定依據Google 90天的公告政策,將該漏洞公布出來。

GitHub Actions為GitHub提供的一項服務,方便開發人員在GitHub建置、測試、封裝、發布或部署任何專案,藉此建置端對端 (end-to-end) CI/CD 功能。Actions的workflow功能允許使用者設定自動化流程。本次漏洞出在workflow功能中一項名為set-env的指令,該指令允許在workflow中定義任何環境變項和路徑。Wilhelm指出,從安全角度來看,該指令可能允許外人注入環境變項,引發不當指令注入到執行流程中,波及每個執行的GitHub action,大部份情況下,可造成遠端程式碼執行,他指出,任何使用較複雜GitHub actions的專案都受該漏洞影響。

根據GitHub 10月公布的安全公告,CVE-2020-15228為中度風險漏洞,建議客戶升級到2.273.1版本以後的Actions runner。

但Project Zero認為本漏洞屬於高度風險(high severity)。研究人員建議移除有問題的set-env指令才是最終解決,不能僅移除有問題的指令語法,但他也承認可能影響現有許多程式碼。

在Google Project Zero第一次公告的90天政策下,預定漏洞公開日為10月19日。在即將到期之際,因為GitHub要多一點時間,於是Google方面又給予14天寬限期,將公布日期延到11月2日。按照Google方面的說法,到了11月1日,GitHub方面回應要求多2天通知用戶,但並不願移除有問題的指令,而是日後再決定「最終期限」。Google拒絕再次延期,並在隔日公布漏洞。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02