Google安全研究人員本周警告,Linux核心中的藍牙協定堆疊BlueZ存在3項漏洞,包括一個高風險漏洞,後者可能使駭客對鄰近用戶裝置發動阻斷服務(DoS)攻擊、執行惡意程式碼,或竊取資訊。

這3項漏洞全部是在Linux核心的BlueZ堆疊中發現,因而Google將這批漏洞命名為BleedingTooth。BlueZ是官方釋出的Linux藍牙協定堆疊,提供開發人員透過指令行或使用blueZ library與藍牙裝置通訊。受到影響的Linux核心版本範圍不一,不過全部都在5.9版以下。

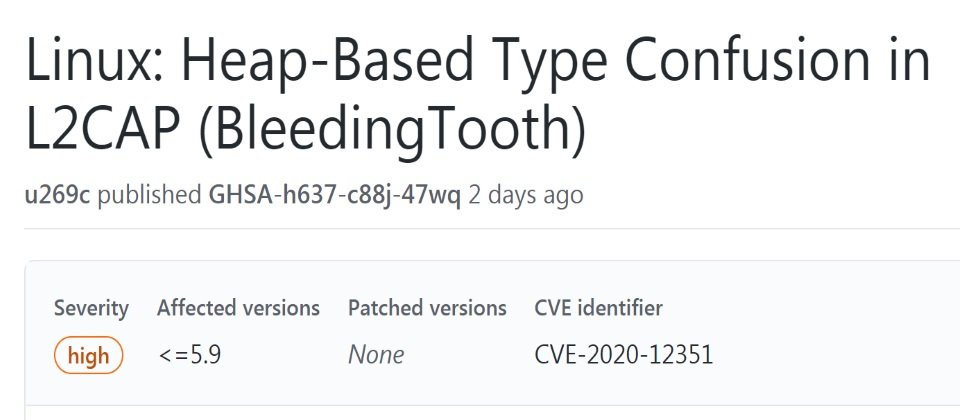

第一項漏洞為編號CVE-2020-12351的權限升級漏洞。 Google產品安全暨事件小組研究員Francis Perry指出,這項漏洞為一記憶體堆積類型混淆(type confusion)漏洞,存在Linux核心的L2CAP_core.c元件對輸入訊息驗證不當。若受害者附近的攻擊者知道目標裝置的藍牙裝置位址(bd address),即可傳送惡意L2CAP封包加以開採,發動DoS攻擊造成系統當機,或執行任意程式碼。此外,惡意或有過Bleedingbit漏洞的藍牙晶片也能觸發這項漏洞。Google也公布了相關的概念驗證攻擊程式。

根據英特爾對用戶發出的安全公告,CVE-2020-12351風險列為8.3。雖然不是重大風險等級,不過首先發現這批漏洞的Google 研究人員Andy Nguyen指出,這是一個零點擊的RCE漏洞,意謂著甚為危險。

BleedingTooth另外還有二項中低風險漏洞。首先CVE-2020-24490導因於HCI event packet parser記憶體緩衝區限制不當,可讓駭客造成DoS攻擊。但因為這需要鄰近攻擊者發送廣告時,搭配Bluetooth 5晶片的受害系統正好開啟掃瞄模式才會觸發漏洞。其次,CVE-2020-12352是藍牙堆疊存取控管不當,讓駭客得以透過發送惡意AMP封包,從系統記憶體堆疊竊取小部份資訊。根據Red Hat的安全公告,CVE-2020-24490及CVE-2020-12352的CVSS分數分別為7.1及5.3。

根據英特爾的安全公告,上述3項漏洞影響 5.10 版以前、支援BlueZ的所有Linux核心,建議使用者或開發人員將Linux核心升級到5.10版本以後。不過按Google公告及ZDNet說法,則應升級到5.9版本以上。

如果來不及更新,Red Hat則指出,關閉藍牙可暫時緩解3項漏洞的風險。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09