Chronicle

Google Cloud去年6月將Alphabet子公司Chronicle整併進來作為企業安全偵測的一環,昨(23)日公布針對企業大規模及即時偵測威脅需求的Chronicle Detect技術。

今年二月Google公布Chronicle根據威脅偵測YARA規則改成的YARA-L,可大範圍、即時及回溯執行威脅偵測,以及能將多起事件串連到單一時間序列加以分析的資料融合工具。

最新的Chronicle Detect即是在這些技術基礎上最新發展成果。Google強調Chronicle Detect是以Google基礎架構為底層打造的現代偵測技術,可協助企業以極快速度和規模偵測威脅。

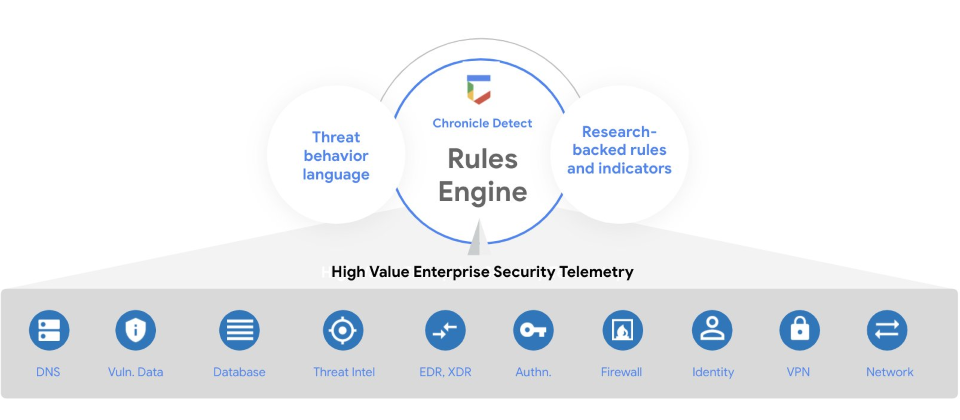

Chronicle偵測方案包含Google最新的規則引擎、一組可有效描述複雜的威脅行為的規則語言,和即時更新的新規則及入侵指標(indicators of compromise)。

Google解釋,想精準偵測威脅,需要有多樣化、有用的安全遙測(telemetery)資料。但是大量的安全遙測資料,像是端點偵測與回應(EDR)及包括EDR與郵件的擴展性偵測與回應(XDR)資料,卻因為量太大、成本太高、系統效能太低不彰而效果有限。

結合Google的雲端底層,企業的資安部門就可以將他們的端點安全遙測資料以固定成本送到Chronicle,而得到完整的資料分析,資料送到Chronicle會被套用整合資料模型(Unified Data Model,UDM),這個模型是專為EDR、NDR、DNS、SaaS等安全遙測資料的威脅偵測而設計。Google指出,它加入了情境(如資產、使用者、漏洞及威脅情報)及關聯(如IP和主機的關聯性),因而比SIEM(Security information and event management)更廣,更能實現XDR的願景。

Google指出,Chronicle Detect讓企業可以很容易建立偵測規則,也可以直接使用Chronicle Detect內建的進階偵測規則,或是沿用舊式工具的規則。它的規則引擎包含了大數據分析能力,整合現代威脅偵測分析的構念(constructs),像是巨量資料的多事件序列、資料整合、視窗加權(windowing),讓企業內的安全分析人員偵測一連串攻擊事件。

另外,雖然Chronicle Detect規則引擎是以Google新的YARA-L威脅偵測語言存取,但有鑒於許多企業使用Sigma作為系統日誌文件語言,Chronicle Detect也整合了Sigma到YARA-L的轉換工具,方便企業將現有規則匯出或轉移到Google Cloud Chronicle上。

最後,Chronicle Detect 也整合了由Chronicle 情報研究團隊Uppercase提供的偵測規則及最新威脅指標,支援即時偵測。並加入API,以方便企業整合市面上的SIEM工具,包括Palo Alto Cortex XSOAR、D3 SOAR、SIEMplify及 Splunk Phantom。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02