調查局資安工作站副主任劉家榮說明中國駭客如何從臺灣政府委外的資訊服務供應商下手,侵入多個政府機關。(攝影:羅正漢)

對於國內政府組織內資訊委外的安全問題,今日(19日)法務部調查局資安工作站發出警示,指出近來他們偵辦數起政府機關遭駭案件中,發現政府單位及其資訊服務供應商遭中國駭客組織滲透的問題嚴重,最新發現至少有10個政府單位,以及4家資訊服務供應商都已經受到攻擊。

對於有那些政府單位與業者遭駭的問題,調查局資安工作站副主任劉家榮表示,基於偵查不公開的作業原則而不透露,但他們呼籲,尚未遭受攻擊的單位與業者,都應以此為鑑,同時資安工作站提供了相關情資與建議,希望能避免這波攻擊下會出現更多受害者。

承包政府標案的供應鏈廠商成資安破口,調查局歸納出近期兩種駭客攻擊模式

對於臺灣政府單位遭駭的現況,劉家榮表示,他們從最近偵辦的數起案件,歸納出近期駭客攻擊的兩種模式。

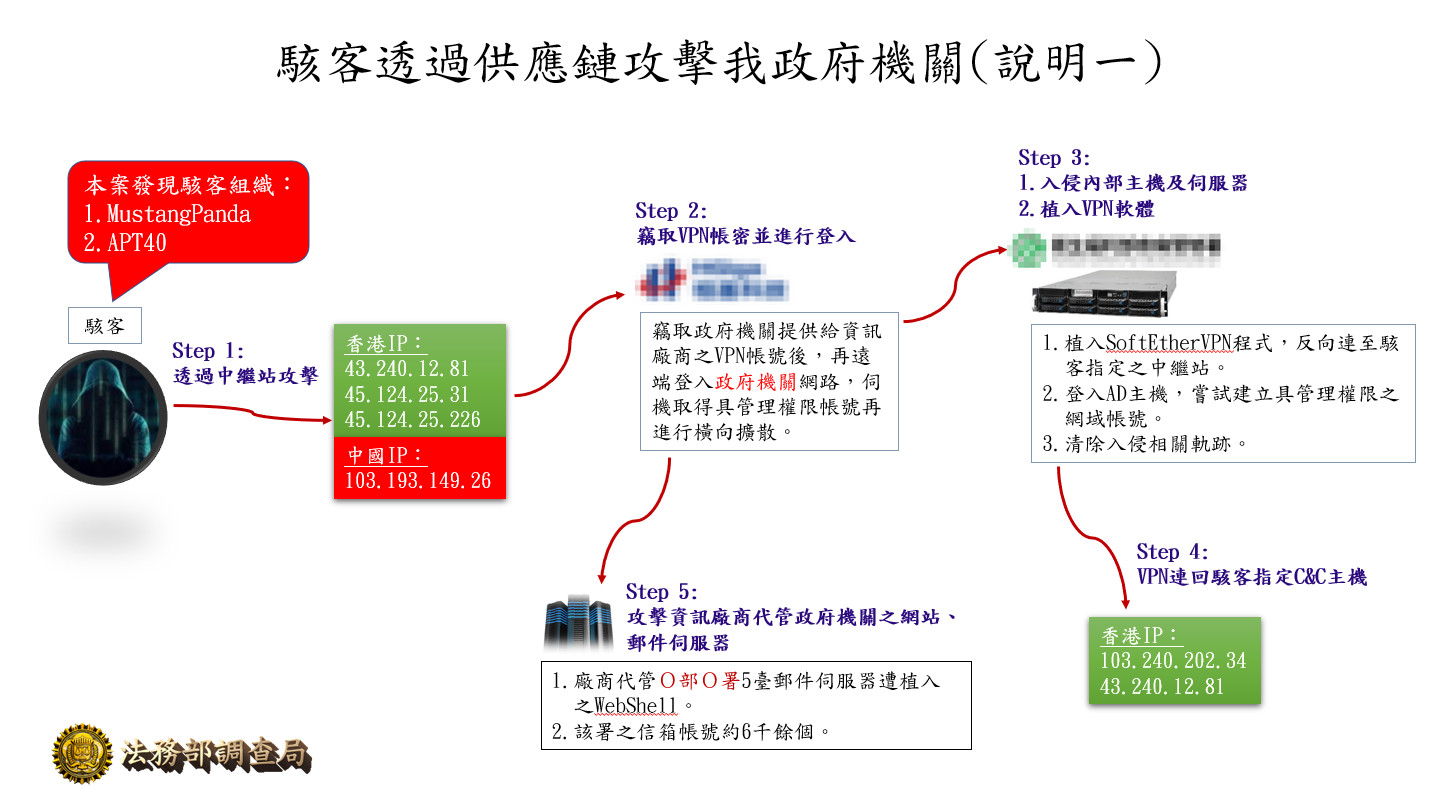

例如,在第一種模式中,由於駭客清楚國內政府單位資訊委外的習慣,例如,政府機關會提供VPN帳號供資訊服務供應商進行遠端操作與維運,因此,駭客便從該單位的委外廠商入侵。

調查局並剖析了入侵過程,劉家榮表示,以MustangPanda與APT40駭客組織為例,在他們的偵辦調查結果發現,對方首先會透過中繼站攻擊,他們追查到該中繼站的IP位址,包含3個香港IP位址與1個中國IP位址,接著,駭客會透過該中繼站侵入一家為政府提供服務的資訊供應商,因此竊取了政府機關提供的VPN帳號,之後就能以合法掩護非法的方式,遠端登入到政府機關網路,伺機取得具管理權限帳號,並進行橫向擴散。

值得注意的是,調查局資安工作站也發現,駭客在入侵政府機關內部的主機與伺服器後,為了要長期潛伏以及將獲取資料傳出,還會偷偷安裝SoftEther VPN程式,以連線到駭客指定的C&C中繼站(兩個香港IP位址)。另外,他們也會登入機關內部的網域/目錄(AD)伺服器,嘗試建立具管理權限的網域帳號,最後還會清除入侵相關軌跡。

特別的是,在這種攻擊模式下,他們還發現有幾個案例是這些資訊服務商託管或代管了政府的主機,因此在資訊服務供應商遭駭時,這些託管的伺服器與主機也可能遭到駭侵。根據他們的調查,一家資訊服務供應商代管某署的5臺郵件伺服器,就遭植入Webshell後門,因此他們合理懷疑,該單位的6,000多個郵件帳號,可能都已經被駭客竊取到需要或必要的資訊。

調查局近期偵辦數起案件,歸納駭客攻擊有兩種模式,都與中國駭客組織攻擊政府委外的資訊服務供應商有關,例如,第一種模式是竊取了政府機關提供給委外廠商遠端管理的VPN帳號,再以合法掩護非法方式,侵入政府機關內網。

調查局近來偵辦數起臺灣政府機關遭駭案件,在8月19日公開發出警示,提醒各界需重視委外資訊服務供應商遭中國駭客組織攻擊的現況,近期已有市政府、水資源局等至少10個單位,以及4家資訊服務供應商遇害。

在第二種模式中,他們發現主要是Blacktech與Taidoor背後的駭客組織所為,駭客一開始也是從政府機關委外的資訊服務供應商開始入侵,之後將會控制AD伺服器,並藉由GPO群組原則將惡意程式派送到每一臺電腦。

同時,對方還會駭入一般家用的無線路由器,藉此掌控設備並設定VPN連線,以作為受駭主機向中繼站報到的跳板。

劉家榮表示,經過他們調查分析,發現受駭主機內藏有Waterbear後門的惡意程式,這是Blacktech駭客組織平常所使用的惡意程式,將使受感染電腦向中繼站報到,並以VPN傳送竊取資訊。

對此,調查局揭露了從遭駭路由器所查到的11個惡意網域,加上前述攻擊的5個IP位址,希望尚未遭受此一攻擊的政府機關與資訊服務供應商,應儘速阻擋這些惡意網域。

【調查局公布以下惡意網域及IP位址,供國內機關自我檢查並加以封鎖】

調查局資安工作站從近日偵辦的多起案件,追蹤到駭客使用的惡意網域與IP位址,由於同時受駭的單位不少,因此提供相關情資予國內機關自我檢查,並加以封鎖。

●manage.lutengtw.com ●43.240.12.81

●dccpulic.lutengtw.com ●45.124.25.31

●trust.utoggsv.com ●45.124.25.226

●wg1.inkeslive.com ●103.193.149.26

●k3ad01.rutentw.com ●103.240.202.34

●ams05.cksogo.com

●edgekey.whybbot.com

●shed.inkeslive.com

●ap21.gckerda.com

●cornerth.com

●teamcorner.nctu.me

(編按:上述103.193.149.26的IP位址,先前調查局在記者會簡報的惡意DN及IP位址清單一頁,誤植為113.193.149.26,因此在8月20日通知各界更新清單)

更受關注的是,這次事件相當嚴重,在調查局揭露的資訊中,他們追查到這些惡意網域後,又再進一步追蹤到,發現國內還有許多IP位址連線到該中繼站的情形,當中包含市政府、水資源局、國立大學等6個公家單位,以及4家資訊服務供應商。這意味著,這些組織與廠商同樣也都已經遭駭。

此外,駭客還會藉由原先入侵的資訊服務供應商,遠端攻擊該業者的政府機關客戶。這是因為供應商的IP位址是政府防火牆的白名單,駭客同樣是藉由合法掩護非法的方式,使得政府機關難以發現。對此,調查局也說明他們的發現,在今年3月到4月間,分別有署級機關、司級單位與某市政府遭到這樣的攻擊。

對於委外廠商的遠端管理一事需檢討,還要檢視VPN的異常登入及阻止被偷裝VPN軟體

雖然揭露駭客的攻擊手法,會讓對方更有防備,但如果其他政府單位或資訊供應商都不能瞭解攻擊現況,已知的攻擊都無法預警、防範,情況將會更嚴重。而這次調查局資安工作站公開發出警示,也顯示他們將會採更積極的方式來面對資安威脅。

雖然,這次調查局並未揭露統整的偵辦案件數量與詳細期間,但從他們透露的資訊來看,有攻擊事件最早是發生在今年3月,這些案件可能是這半年內的調查結果。

對於近期駭客從供應鏈下手的威脅態勢,調查局提供幾項建議,首要的焦點,他們認為,就是要檢討委外資訊服務供應商透過遠端進行管理的必要性。由於國內政府機關往往可能為了追求便利,提供VPN帳號供廠商遠端操作與維運,但這些廠商若缺乏資安意識或吝於資安設備投入,甚至未配置資安維運人員,容易形成資安破口。簡單來說,這等於關了大門卻開了小門,讓駭客有機可趁,因此對於委外廠商遠端管理的需求,勢必要有所檢討。

此外,從近期的受駭案件來看,還有一些資安管理上必須重視的問題,像是要能監控AD伺服器的軟體派送情形,並要有辦法能夠監控網域帳號的異常新增與登入。

機關內部的VPN安全管理,也是這次事件揭露的一大重點,因此調查局也建議,需檢視VPN是否有異常登入情形,對於駭客侵入後在主機安裝VPN連線網路軟體的問題,同樣需要留意。其實,在上周舉行的臺灣資安大會,我們也看到有資安專家的分享,是說明國內企業與政府遭供應鏈攻擊的實例,當中就有提到不少案例是駭客會「幫」單位裝SoftEther VPN軟體,這是早年流行的工具,近年又被駭客拿來利用,因此提醒企業應該要能盤點出這樣的情形,畢竟一般組織內本來就應該不允許安裝這樣的工具。

至於其他調查局的建議,還包括經常檢視防毒主機稽核報告,重新審視防火牆規則,限制重要主機的對外連線,以及定期修補IP分享器或路由器的漏洞,以及檢視VPN帳號與定期更換密碼。

劉家榮表示,在這些案例中,由於駭客會將入侵相關軌跡與資料抹除,因此他們調查時無法得知那些資料被竊取,但他強調,當機關內部的伺服器及主機被駭侵後,其實當中的資料也都已經被看光光,這樣的危害非常大,因此,他們認為,透過調查局公開的資訊與情資,希望還沒有遭到攻擊的政府機關與廠商,應該要針對提供的惡意網域與IP位址去防範,不要讓這類攻擊繼續蔓延,是現在要關心的重點,並要能提防同樣的攻擊手法。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02