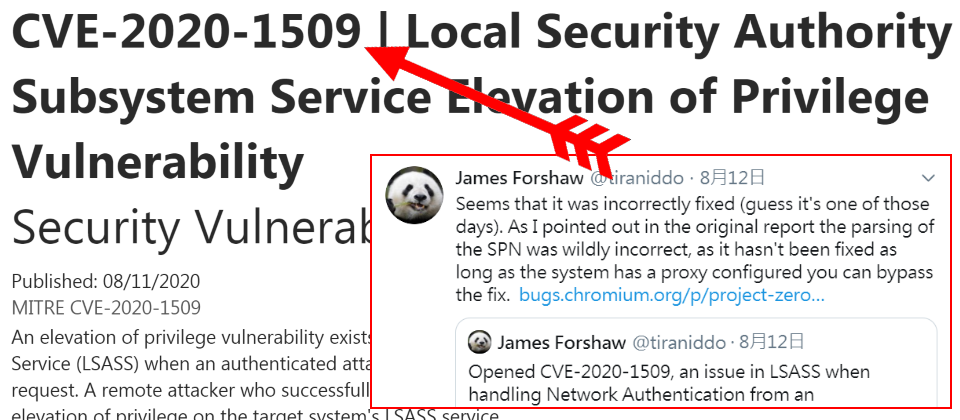

微軟於周二的Patch Tuesday釋出Windows本地安全認證子系統服務(LSASS)漏洞修補程式(編號CVE-2020-1509)。但向微軟通報這項漏洞的研究人員James Forshaw表示,微軟的修補不完全,只要系統有代理伺服器,就可以繞過修補過的版本。

微軟本周二在Patch Tuesday修補了近120項漏洞,但Google Project Zero研究人員昨(13)日指出,至少Project Zero發現的一項Windows認證漏洞並未修補完全。

Project Zero研究員James Forshaw是在5月間揭露並向微軟通報編號CVE-2020-1509的漏洞。這項漏洞是發生在Windows本地安全認證子系統服務(Local Security Authority Subsystem Service,LSASS)的權限升級漏洞。LSASS是用戶登入Windows電腦或伺服器時,驗證用戶身份的程式。

根據微軟的安全公告,在有CVE-2020-1509漏洞的系統中,攻擊者可傳送惡意驗證呼叫來開採這項漏洞,一旦成功,攻擊者則可在目標系統上升級到管理員權限以執行指令,在CVSS 3.0風險評分表名列8.8,屬於「重要」漏洞。

這項漏洞影響所有Windows 10版本,包括最新版的2004版。

微軟於周二的Patch Tuesday 已經釋出修補程式。但Forshaw隨後指出修補不完全,只要系統有代理伺服器,就可以繞過修補過的版本。

Forshaw發現,LSASS在執行企業驗證(Enterprise Authentication capability)上出現漏洞,導致任何包裹在AppContainer沙箱的UWB程式,都可以用戶密碼執行網路驗證。在LSASS驗證過程中,他發現,若用戶端驗證的目標機器是代理伺服器,則驗證就可以被允許,且呼叫的網址不一定要是註冊(許可)的代理伺服器。

這表示攻擊者可以經由AppContainer沙箱,以特定具備網路存取功能的App來驗證進入任何想要的網路資源,繞過一些SPN checking和SMB簽章等防護。攻擊者也可以存取本地主機服務。他也公布了概念驗證攻擊程式,顯示應用程式繞過EA來升高權限,而得以連接SMB伺服器並列出網路磁碟機清單,這些都是超過AppContainer權限的行為。

ZDNet報導Project Zero之所以公布CVE-2020-1509細節,是因為通報已經過90天,因此按照Google政策,無論是否修補完成,研究人員都會公布漏洞細節。Google也拒絕再延長緘默期。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09