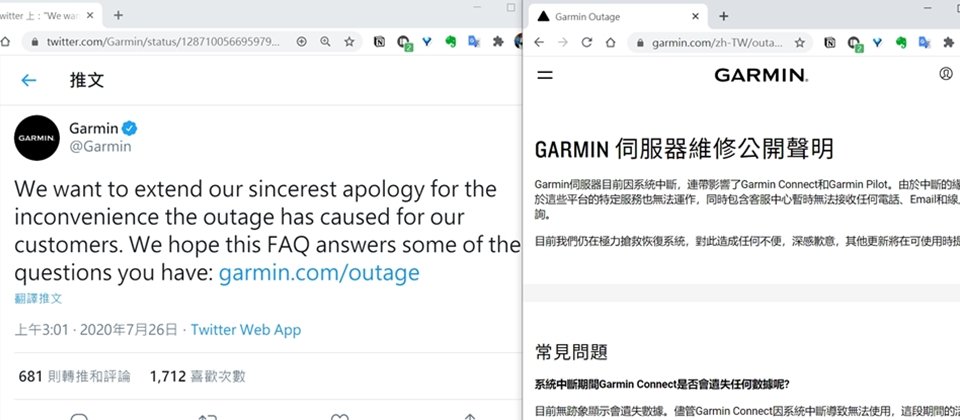

經過2天搶修,Garmin遭遇勒索軟體攻擊的災情依舊沒有完全恢復,多數服務和客服中心仍舊是停擺的情況,但Garmin也優先恢復了多項飛行導航的相關服務。Garmin官方網站第二次針對這次事件發布公告,這次是伺服器維修公告,坦言伺服器仍舊因系統中斷,而影響了Garmin Connect和Garmin Pilot平臺上的部分服務,這次公告不再承諾修復時間,僅表示還在搶救中,且用戶資料都不受影響。

這起全球性服務中斷事件,引發了全球各地的Garmin用戶抱怨,甚至擔心自己的活動記錄或健康狀態資料是否遺失,如何從Garmin裝置離線匯出資料的討論也大獲關注。

後來,Garmin終於在第二次公告中,進一步說明當機事件對用戶資料的影響,他們表示,Garmin Connect服務中斷期間,活動和健康數據會儲存在裝置上,不會遺失,此外,關於這次事件是否會影響使用者資料,他們目前沒看到相關跡象,因此,他們提到,包括活動記錄、支付或個資都不受影響。而我們從Garmin部分服務狀態網頁上,也可以發現:少數原本當機的服務,現在也有部分開始恢復運作,例如,FlyGarmin飛航資料庫網站、飛航導航應用Garmin Pilot App等。

曾賣出2億多個產品,全球上百國用戶都受到大當機影響

Garmin是GPS設備大廠,產品涵蓋了穿戴產品、戶外用品、車用導航、航空或航海設備系統,許多私人飛機採用了Garmin飛航導航或自動飛航輔助系統,甚至還有提供緊急通訊的服務等。根據該公司今年第一季財報,穿戴產品類營收只占了26%,航空、航海和車用產品也各約占2成比例。除了航空產品之外,其餘產品賣到全球超過100個國家,至今賣出了2.2億個各類產品,光是2019財年就賣出了1,500萬個裝置。這次服務中斷等於影響了全球上百個國家的這些裝置的用戶。

最早在7月23日,Garmin官方突然公布了為期2天(從7/23星期四傍晚、7/24星期五到7/25星期六)的維修公告,Garmin相關應用程式和服務服務幾乎全面暫停服務,甚至包括客服中心都停擺。

員工私下向媒體透漏遭勒索軟體攻擊

針對這次服務停擺的事故,iThome在當時也接獲讀者報料,獨家披露了Garmin對內部員工的通告內容,指出Garmin內部伺服器遭受病毒攻擊,導致臺灣工廠生產線全面大停擺,得停工2天的情況。我們那時也向Garmin公關部門查證,但他們不願證實遭攻擊的消息。

後續,多家國外媒體分別私下向Garmin員工查證,才得知可能是WastedLocker這支勒索軟體,而造成了這起大當機事件。國外知名資安媒體BleepingComputer更取得勒索軟體攻擊電腦後的檔案列表螢幕照片,螢幕上列出了遭加密的檔案,附檔名也變更為GARMINWASTED,這是這支勒索軟體習慣的命名特徵,以攻擊對象公司加上WASTED為附檔名,也是以此為名的緣故,而且會有一個附檔名為「_info」的說明檔案。不過,Garmin官方目前仍未證實,自己遭勒索軟體攻擊。

據BleepingComputer從Garmin員工得知,7月23日星期四早上,就發現遭到勒索軟體的攻擊,Garmin為了避免災情擴大,直接將一座資料中心的設備進行強制關機,來避免更多電腦上的資料遭加密,這才進一步導致了Garmin全球服務的大當機。另一家科技媒體Techcrunch同樣也從未獲授權的員工得知,發動攻擊的勒索軟體是WastedLocker,不過沒有更多細節。

WastedLocker是今年5月才被一家英國資安研究公司NCC Group披露的新型態勒索軟體,專門鎖定大型企業發動攻擊。根據這家公司的分析,幕後操控這款勒索軟體的駭客組織是,惡名昭彰的俄羅斯駭客集團Evil Corp。6月時,賽門鐵克披露,美國曾出現了一波鎖定大型企業的勒索軟體攻擊。Evil Corp利用一個JavaScript惡意程式框架SocGholish,將入侵程式偽裝成軟體更新工具,再利用150個遭駭的合法網站來散布,一旦感染到大型企業的網路後,就會暗中利用滲透測試工具Cobalt Strike,搭配企業內部電腦上的合法工具,例如PowerShell,來竊取帳號、權限,在企業內網中移動,最後再將WastedLocker勒索軟體植入到受害企業的大量電腦上,來發動攻擊,進行勒索。遭駭的企業多達31家,其中8間是名列財星500大的企業,其中一個入侵手法是,員工瀏覽了遭駭的新聞網站而遭植入惡意程式。

賽門鐵克當時也將他們發現的WastedLocker攻擊過程,製作成流程圖,可以清楚看到展開大規模攻擊前的手法和所用合法工具,這有助企業偵測出不正常的使用行為,以便提早發現潛伏的惡意程式。

疑似攻擊Garmin的勒索軟體樣本上網曝光

另外,在免費線上病毒分析服務VirusTotal上,7月23日也出現了一支疑似是用來攻擊Garmin的勒索軟體WastedLocker。根據平臺上的自動分析工具追蹤這支程式發動攻擊後的影響,同樣會出現GARMINWASTED的加密檔案,就如同Garmin遭駭後的電腦螢幕畫面一樣。這支惡意程式建立時間是世界標準時間7月22日18:43,也就是臺灣時間7月23日凌晨2點43分,等於可能是在當天凌晨才植入程式來發動攻擊。這個時間也符合BleepingComputer從Garmin員工得知,勒索軟體在早上發動攻擊的情況。在世界標準時間7月23日5點55分(臺灣時間是7/23 13:55),也就是在Garmin維修公告發布之前,有人上傳了這支惡意程式來進行檢測。同樣地,這個消息也沒有獲得Garmin官方證實。

6大產品平臺和關鍵飛航服務都受衝擊而停擺

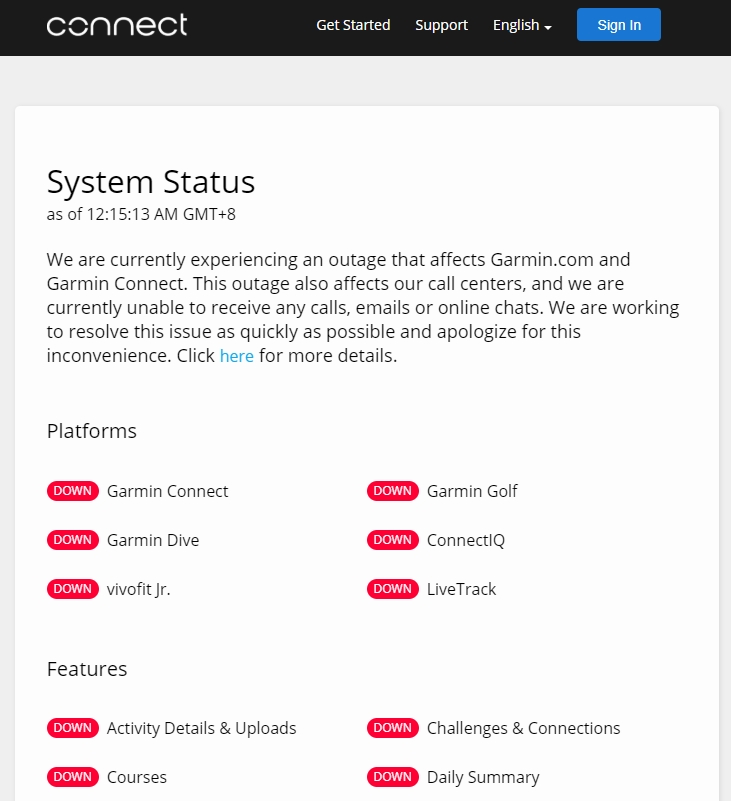

在Garmin第一次公告中,所揭露的受影響服務包括了Garmin Connect、Garmin Express、Launcher等,不過,進一步從官方Connect服務狀態網頁可以看到更詳細的災情,Garmin旗下6大平臺(Garmin Connect、高爾夫產品線平臺Garmin Golf、潛水產品線平臺Garmin Dive、軟體商店ConnectIQ、兒童手環產品線平臺vivofit Jr.、運動即時追蹤平臺LiveTrack)都呈現當機(Down)狀態,主要功能也全面停擺。

另外,Garmin另一個重要的航空產品線也受到嚴重衝擊而幾乎全面停擺,包括了最重要的飛航資料庫平臺flyGarmin也是從臺灣時間7月23日晚上8點43分開始當機(EDT 7/23 早上08:43),這個資料庫主要用於提供即時飛航資料、氣象資料等,給所有Garmin的飛航導航軟體、飛行輔助系統之用,這也是會影響飛機能否起飛的關鍵資料庫。另外,Garmin Pilot飛航導航App、FitPlan飛航規畫網站、飛航用Connext服務也受影響,部分服務失效。

就連Garmin衛星通訊服務inReach也受到影響,例如帳單機制和登入功能失效,導致用戶無法進入網站或Explore app,但關鍵的文字簡訊、SOS求就和Email功能可以正常運作。

主要飛航產品服務先恢復,其餘多數服務仍停擺

經過官方公告的2天維修時間,大多數Garmin服務仍舊處於停擺狀態。Garmin Connect服務狀態網站一片紅色「當機」圖示,直到7月26日晚上,仍舊沒有任何服務恢復。倒是Garmin航空產品線有多項服務,在臺灣時間7月26日中午左右,恢復正常運作,根據FlyGarmin服務狀態網頁,包括了Garmin Pilot App、FlyGarmin網站、Connext服務和FltPlan.com都可以正常運作。而Garmin也針對飛航服務,啟用限量人數的電話客服服務,作為緊急支援之用。而inReach衛星通訊服務的登入機制已經恢復正常,使用者可以成功登入Explore網站和App,但部分功能仍舊無法使用,例如網站和App資料同步,inReach帳單功能直到7月26日時也依舊是停擺狀態。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02