NXNSAttack

透過網域名稱系統(DNS)漏洞發動攻擊的手法,可能會導致網路癱瘓。最近有多個以色列大學的資安研究人員聯手,揭露一種名為NXNSAttack的攻擊手法,這是一種存在於DNS的名稱伺服器(NS)型態漏洞,可讓駭客用來發動分散式阻斷服務(DDoS)攻擊,如果與其他的DNS攻擊手法搭配運用,這項漏洞能放大攻擊效果超過1千6百倍。由於這種攻擊手法所濫用的漏洞,存在於DNS伺服器處理遞迴查詢的方式,這項漏洞也存在於市面上大部分的DNS服務,無論是付費及免費的DNS服務,幾乎都曝露於相關的風險。

這項DNS漏洞的揭露,是來自Tel Aviv大學的Lior Shafir與Yehuda Afek,以及赫茲利亞跨學科研究中心(Interdisciplinary Center, Herzliya)的Anat Bremler-Barr等3名資安研究員,最近共同發布了一份研究報告來揭露他們的發現。根據他們的研究,NXNSAttack這項漏洞,是發生在遞回DNS伺服器與委派DNS的過程出現,遞回DNS伺服器的用途,是在DNS系統通過上層的查詢時,將網域名稱解析後,轉換成IP位址。上述的轉換過程發生在權威伺服器(Authoritative Server),並會留下DNS記錄,這種權威伺服器具備授權(Delegation)到下層DNS的能力,然而這種授權的權力,駭客能用來放大DDoS攻擊。

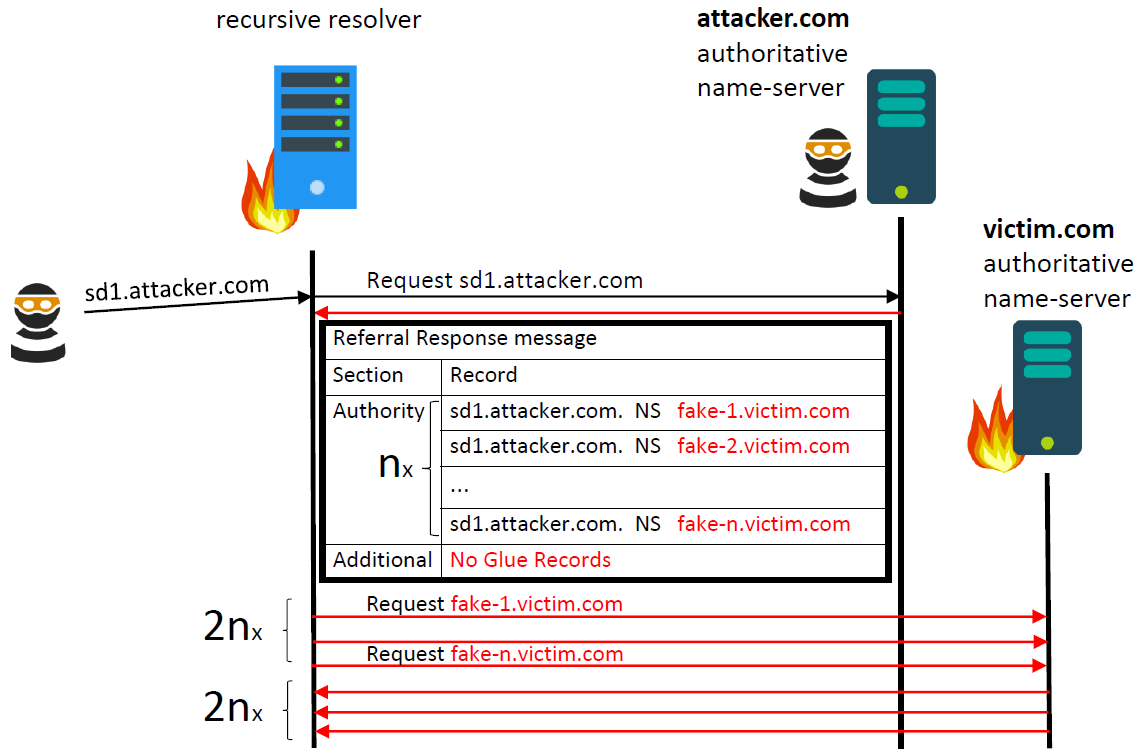

NXNSAttack攻擊手法的途徑,主要是駭客先滲透已經授權的名稱伺服器(NS),然後向遞迴伺服器發動攻擊,造成遞迴伺服器大量向目標DNS名稱伺服器發出請求,進而造成這臺伺服器癱瘓而無法提供服務。

NXNSAttack攻擊濫用的漏洞,便是有關於DNS伺服器處理遞迴查詢的方式,3名以色列研究員指出,駭客會濫用已經被攻擊的權威伺服器,授權給其他的DNS伺服器 ,駭客就能藉由將遞迴DNS伺服器的查詢導向受害網域,製造大量流量到受害的權威伺服器,進行攻擊。

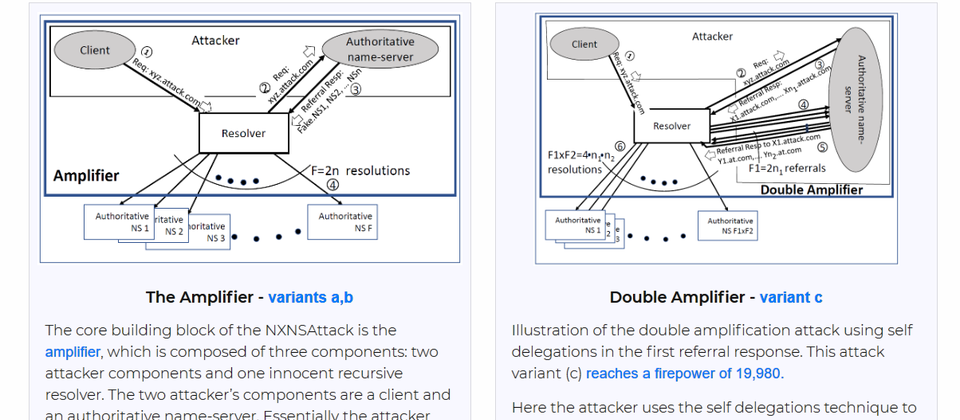

研究人員指出,NXNSAttack的潛在威力極大,駭客能藉此將簡單的DNS查詢,資料量放大成2倍至1,620倍不等,導致目標DNS伺服器癱瘓。研究人員也將他們的發現,通報給DNS軟體開發商、內容傳遞網路(CDN)供應商,以及DNS服務供應商,讓他們能夠進行修補工作。

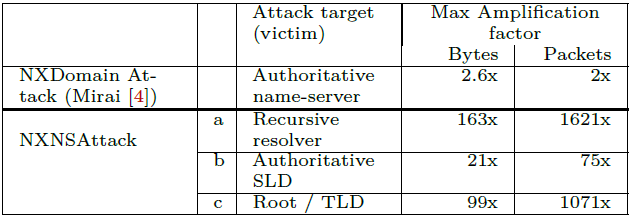

研究人員利用網際網路系統協會(Internet Systems Consortium)推出的Bind軟體進行測試,依據攻擊目標的不同,NXNSAttack有三種型態,其中像是鎖定遞迴伺服器的型態a,傳送的資料量被放大了163倍,但封包數量卻放大更多,達到1,621倍。如果是鎖定頂級DNS網域伺服器的型態c,也會產生出1,071倍的封包量。相較於物聯網殭屍病毒Mirai所運用的「不存在的網域(Non-exist Domain,NXDomain)」攻擊手法,資料量和封包數量放大分別僅有2.6倍和2倍,可說是相當鮮明的對比。

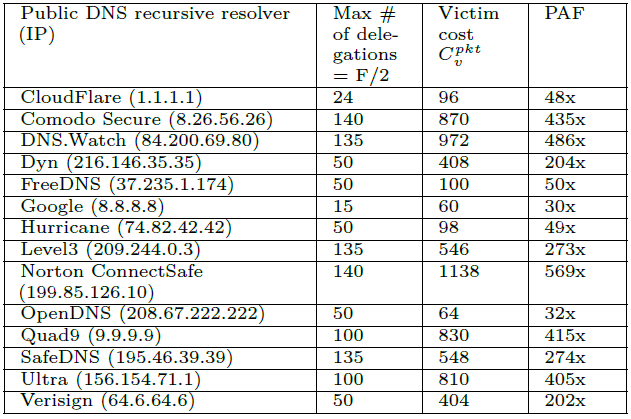

研究人員也針對市面上常見的DNS服務進行測試,從封包放大因子(Packet Amplification Factor,PAF)來看,受漏洞影響最嚴重的是Norton ConnectSafe服務,放大超過500倍,其餘的也至少被放大30倍到近500倍不等。

事態嚴重,企業應儘速更新DNS伺服器軟體

其中,在DNS軟體的安全漏洞,這些開發商也已經進行修補或是發出公告。例如,網際網路系統協會(Internet Systems Consortium),便為旗下的Bind軟體推出9.11.19、9.14.12,以及9.16.3等修正版本,同時將這套軟體存在的NXNSAttack漏洞,通報為CVE-2020-8616。該協會也根據CVSS第3.1版標準,評估這個漏洞的風險程度為8.0分。

其他DNS軟體開發者的部分,NLnet Labs針對Unbound,提供更新版本1.10.1,並通報了CVE-2020-12662;Cz.nic則對於Knot Resolver推出5.1.1版,並將漏洞提報為CVE-2020-12667。微軟也針對Windows Server提供的DNS服務,加入回應頻率上限(Response Rate Limiting)機制,來防堵NXNSAttack攻擊。

| 開發單位 | 受影響的軟體 | 公告與漏洞編號 |

|---|---|---|

| Cz.nic | Knot Resolver 5.10以前版本 | CVE-2020-12667 |

| 網際網路系統協會(ISC) | Bind 9.0.0~9.11.18、9.12.0~9.12.4-P2、9.14.0~9.14.11、9.16.0~9.16.2、9.17.0~9.17.1 | CVE-2020-8616 |

| NLnet Labs | Unbound 1.10.0以前版本 | CVE-2020-12662 CVE-2020-12663 |

| PowerDNS | PowerDNS Recursor 4.1.0~4.3.0 | CVE-2020-10995 |

| 微軟 | Windows Server | 資安通報 |

在上述軟體開發者之外,研究人員也通報了提供DNS服務的IT廠商,包含了Amazon、Cloudflare、Google、IBM、Oracle,以及Verisign等。

DNS是常見網路基礎架構,有待各界重視資安防護

在臉書分享這個漏洞資訊的DNS專家黃繼民認為,近來的DDoS攻擊手法,多半鎖定常見的網路通訊協定,利用協定或是機制上的漏洞,來放大效果,駭客只要掌握少量可利用的主機,就能快速製造用來攻擊的流量。黃繼民感慨得說,DNS是重要的網路基礎服務,相關的資安卻總是被輕忽,導致越來越多駭客從DNS機制上找尋漏洞。

由於NXNXAttack濫用的漏洞,就是透過DNS遞迴查詢來放大DDoS攻擊效果,由於一般使用者上網就會用到DNS,再加上幾乎所有的DNS系統都存在這個漏洞,黃繼民呼籲,千萬不要心存僥倖。

黃繼民進一步指出,最近許多廠商支援了DNS加密傳輸,恐怕會讓駭客濫用DNS漏洞的情況更加嚴重。雖然加密傳輸機制能夠保護流量不被竊聽,卻也可能被駭客濫用來藏匿犯案行蹤,包含了DNS通道穿越攻擊(DNS Tunneling),以及C&C中繼站的通訊等。

特別是微軟宣布支援DNS over HTTPS,也會使得濫用DNS濫洞的情況加劇。縱使加密傳輸與流量放大攻擊之間,沒有直接關連,但鎖定DNS系統運作機制漏洞的手法,只會越來越氾濫。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-03