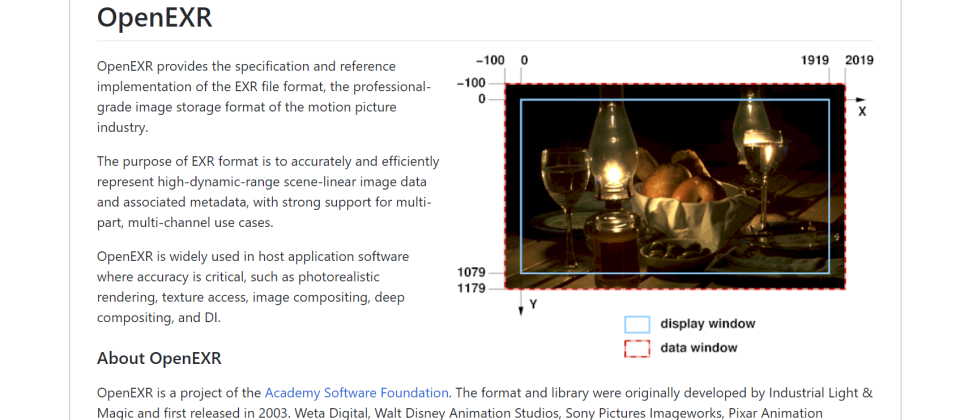

Project Zero發現蘋果Image I/O函式庫,以及經常與Image I/O共用的EXR圖檔開源函式庫OpenEXR(圖上所示),都含有可能被用於遠端程式碼攻擊的零點擊漏洞,二個組織已分別透過安全更新以及發布2.4.1版本完成修補。

Google的抓蟲小組Project Zero本周公布蘋果產品一批和圖片檔處理有關的零點擊(zero-click)漏洞,可能引發遠端程式碼執行(RCE)。iPhone、Mac電腦或Apple Watch等產品都會受影響。不過這些漏洞已經由蘋果修補。

這項漏洞是Google Project Zero團隊,在針對市面上數款知名通訊App進行逆向工程時發現,App處理訊息中顯示小型圖檔的一段程式碼,可在蘋果裝置上觸發零點擊(zero click)攻擊,進而繞過蘋果的安全機制而執行程式。除了蘋果的iMessage外,研究人員說,其他通訊App也有這段程式碼。

雖然攻擊由外部傳來的訊息觸發,但問題是出在蘋果處理及解析圖片檔案的函式庫Image I/O上,這個函式庫內建於所有蘋果作業系統(包括iOS, macOS, tvOS和watchOS)中。研究團隊進行模糊分析(fuzzing)後,在Image I/O發現6個漏洞。此外,他們也發現,經常與Image I/O共用的EXR圖檔開源函式庫OpenEXR,存在8個漏洞。

雖然Project Zero尚未發現這些漏洞有實際或概念驗證攻擊程式,但研究人員Samuel Groß指出,只要再花一些工夫,這些零點擊漏洞可能被用於遠端程式碼攻擊(RCE)。

Google很快通報了蘋果及OpenEXR團隊。蘋果在一月和四月的安全更新,已經修補Image I/O漏洞,而OpenEXR漏洞也在2.4.1版本中修補。

但Project Zero研究人員相信,可能還有其他漏洞尚未被揭露,而被用於日後發動零點擊RCE攻擊,因此研究人員建議,最好勤於分析媒體格式解析程式碼,並限制OS函式庫(如Image I/O)或通訊應用程式支援接收的圖檔格式數量,藉此減少攻擊面,如果能增加額外的解碼防護更好。

這是蘋果近日被公開的第二批零點擊漏洞。上周以色列安全公司ZecOps聲稱發現iOS版Mail程式內,有二個重大漏洞,可讓用戶光收到信就會被駭入iPhone或iPad,進而偷看或刪改郵件。不過蘋果本周反駁指出,這批漏洞無法單獨繞過裝置的安全防護,因此對用戶沒有立即風險。

熱門新聞

2026-03-02

2026-02-26

2026-03-02

2026-02-27

2026-02-27

2026-02-27

2026-02-27