周峻佑攝

在我們身邊已經被視為理所當然的連網設施,若是潛藏漏洞,駭客便能用來為所欲為,用來做為進一步攻擊的跳板。在今年首度舉辦的DEVCORE Conference大會上的最後一場議程,是由戴夫寇爾資安研究員Orange Tsai(蔡政達)揭露了中華電信網路數據設備中,因配置不當而能被濫用的漏洞,經通報後,該電信業者已經透過韌體更新的方式,完成修補。該公司的情資中心於7月底,偵測到大量使用者的電腦都開啟了3097連接埠,而引起他們的注意。

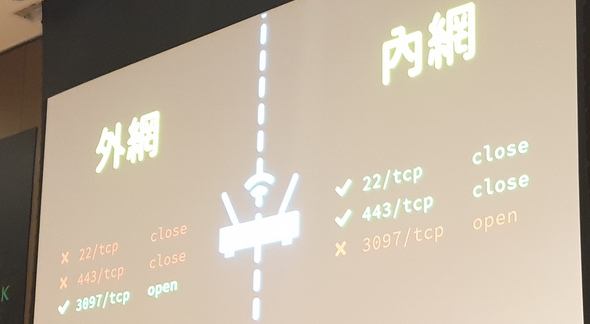

怪異的是,上述的連接埠,只能接受從外部連入,而無法從內部網路存取,因此他們認為,這個現象來自電信業者於數據機上的配置所致。根據戴夫寇爾的統計,總共至少有25萬臺網路數據機存在同樣的漏洞,Orange Tsai表示,這還是他們在上班時段檢測的結果,由於許多人下班回到家才會上網,因此實際上受到影響的設備數量,應該遠遠超過這個數字。經過Orange Tsai的研究,找出了能夠下達任意指令的漏洞,搭配預設Root採用弱密碼等環節,攻擊者便能藉此控制網路數據機,進而滲透到內部網路,從中發動攻擊。

戴夫寇爾發現,開啟3097埠的TCP網路連線,只能由外部存取,而無法從內部網路使用。(攝影/周峻佑)

從黑箱抽絲撥繭,發現能濫用命令注入的漏洞

在找出能夠被濫用漏洞的過程中,Orange Tsai說,由於他並不曉得中華電信開啟這個連接埠的真正用途,因此從黑箱測試開始做起。首先,他連線到自己家裡的網路數據機,發現管理介面提供了名為SCRIPT的指令,能讀取設備裡的任意檔案,進而找到ROOT帳號的密碼。附帶一提的是,這組密碼極為容易被猜到,Orange Tsai表示,字串組合的複雜程度極低,類似一般人經常會使用的懶人密碼123456。

得知能夠取得本地端網路數據機控制權的方法後,接下來就是要找出能從遠端存取的管道,Orange Tsai指出,他試圖找出設備3097埠介面上的弱點。透過NETSTAT指令,他找出開通3097埠服務的應用程式OMCIMAIN。想要反組譯卻發現,這個執行檔案大小接近5MB,而且採用的是MIPS精簡指令集架構,Orange Tsai說,由於最為常用的工具IDA Pro並不支援MIPS,他只能看組合語言了解實作細節,並且從功能實作的層面,尋找可能會被利用的漏洞。

最後,Orange Tsai從整個執行檔的工作流程裡,找到名為FALLBACK的功能,這是OMCIMAIN對於不支援的指令進行處理的專用模組。而他發現,經由這個模組的命令注入(Command Injection)漏洞,攻擊者能夠下達任何指令──只要輸入不受系統支援的指令,再搭配?和&字元,接上真正想要下達的命令,就能進行遠端控制。

攻擊者想要遠端存取數據機3097連接埠的方法,利用的是命令注入攻擊手法,如圖所示的示範指令中,前面的nonexistent是不受管理介面支援的指令,並接上問號和2個&符號,後方則是攻擊者想要窺探設備密碼資訊的惡意指令。(攝影/周峻佑)

Oragne Tsai也展示了概念性驗證攻擊──先從批踢踢實業坊的使用者名單中,取得受害者的IP位址,並確認其3097埠能否存取,一旦發現可以連線,就下達指令,進而得到網路數據機的ROOT密碼,以及有多少設備透過這臺網路數據機,存取網際網路。他也指出,經由這樣的漏洞,一般人鮮少會留意的網路數據機設備,變成駭客進入家中內部網路環境的管道,因此這樣的威脅,相當值得採用相關設備的業者,加以留意。

而他們經由TWCERT/CC通報中華電信之後,該公司8月底就修補大部分的網路數據機,並在最近全數處理完成。Orange Tsai認為,這樣的因應速度可說是相當迅速,值得贊許。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02