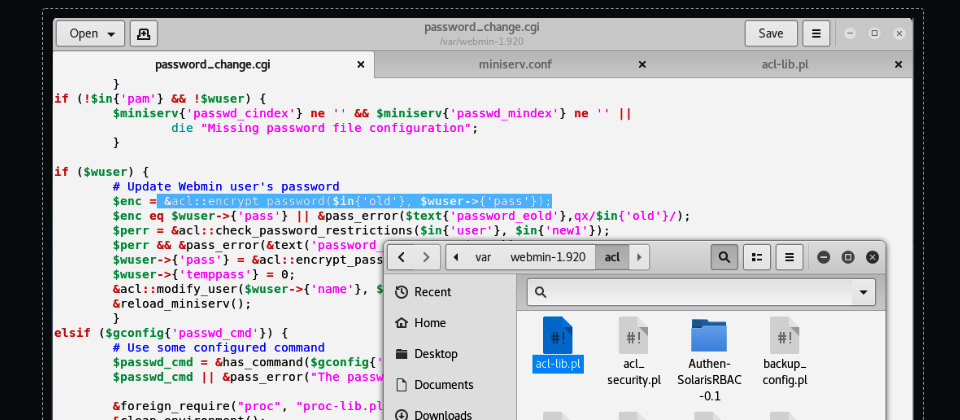

土耳其安全研究人員Özkan Mustafa Akkuş發現Webmin上出現遠端程式碼執行漏洞,影響1.920版本以前的Webmin,它出在password_change.cgi元件中一段程式碼中。許多webmin管理員都會開啟「user password change」的功能,它讓使用者可以將過期舊密碼重設為新密碼。研究人員發現,只要在傳送的指令參數中包含old引數(Argument),password_change.cgi看到有old就驗證通過,不論輸入的用戶名稱、舊密碼或其他資訊是否正確。(圖片來源/Özkan Mustafa Akkuş)

廣受歡迎的Unix類伺服器Web化管理工具Webmin被發現有遠端程式碼執行(RCE)漏洞,可讓遠端駭客以根權限執行惡意指令。

Webmin是許多Unix作業系統如Linux、FreeBSD、OpenBSD等遠端系統管理員愛用的Web app,可用以修改OS設定、建立用戶帳號、管理磁碟容量、檔案或服務,以及管理遠端伺服器上的軟體如Apache HTTP Server、BIND DNS Server、MySQL、PHP、Exim等等。Webmin官方GitHub網頁宣稱其全球用戶超過百萬。

土耳其安全研究人員Özkan Mustafa Akkuş近日發現Webmin上出現遠端程式碼執行(remote code execution,RCE)漏洞,並在上周的AppSec Village大會上公佈。

這個編號CVE-2019-15107的漏洞影響1.920版本以前的Webmin,它出在password_change.cgi元件中一段程式碼中。許多webmin管理員都會開啟「user password change」的功能,它讓使用者可以將過期舊密碼重設為新密碼。

研究人員發現,只要在傳送的指令參數中包含old引數(Argument),password_change.cgi看到有old就驗證通過,不論輸入的用戶名稱、舊密碼或其他資訊是否正確,這即可達成權限升級,允許未獲授權攻擊者在Webmin app輸入任何指令,進而控制執行Webmin的Unix、Linux伺服器。CVE-2019-15107被列為重大(critical)風險。

Webmin維護團隊周一指出,這並不是程式編寫的瑕疵,而是「程式撰寫基礎架構有漏洞遭惡意程式碼注入」的結果。維護團隊也在周一修補漏洞並發佈新(1.930)版本Webmin及Usermin,可從SourceForge下載。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03