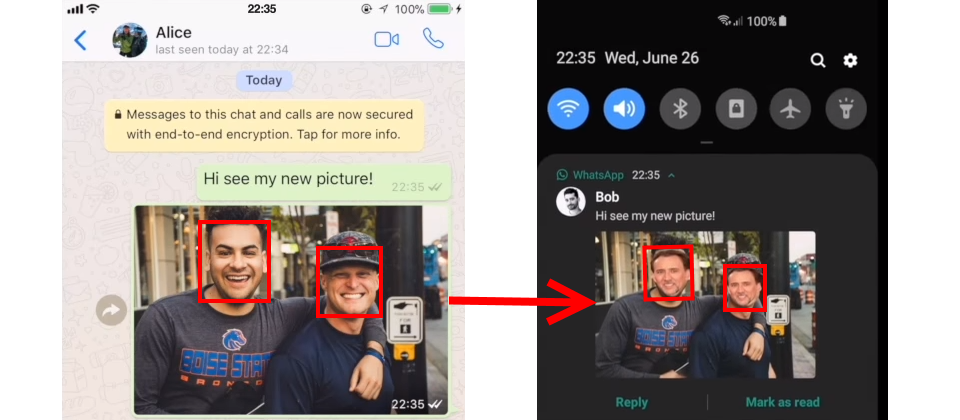

在示範影片中,賽門鐵克的Modern OS安全團隊成功將WhatsApp用戶接收到的相片頭像,置換成尼克拉斯凱吉(Nicholas Cage)。圖片來源: Symantec(翻攝自https://www.youtube.com/watch?time_continue=57&v=FHvkGUh8S_c)

有資訊隱私考量的用戶可能偏好WhatsApp和Telegram等有加密的app來傳送檔案,但安全廠商發現在Android版WhatsApp及Telegram app有媒體檔案劫持(media file jacking)漏洞,能駭客變造或篡改相片、影片檔案進行詐騙或散布假新聞。

賽門鐵克的Modern OS安全團隊發現,這項漏洞出現在用戶從外部接收到媒體檔案並寫入裝置磁碟,以及通訊app(即WhatsApp、Telegram)從磁碟載入這些檔案之間的時間差,此外,配合app的儲存權限設定,而讓駭客有機會上下其手。本漏洞會預設影響Android版WhatsApp,而Android版Telegram則會在特定功能啟用時受到影響。

基本上,本漏洞攻擊是利用某些Android app不安全的儲存權限。Android app接收並儲存檔案的方式有二,一是內部儲存,只能由該app儲存及讀取檔案,安全性較高。另一種則是外部儲存,app將檔案儲存在手機的公開目錄,其他app也可以存取,後者方便第三方app分享或用戶從電腦存取,但是安全性較低。賽門鐵克指出,將近50%的app都是採取這類儲存權限,包括WhatsApp和Telegram,app從公開目錄載入檔案讓用戶可在傳訊的介面中讀取相片、影片。

研究人員指出,媒體檔案劫持是攻擊者和app載入動作的比賽。如果攻擊者動作夠快,就能在用戶接到的檔案寫入磁碟後,搶在app載入之前迅速變造,例如影片中的人頭像、傳送假Google Map地圖,最後使用者看到的圖片、影片及聽到的語音留言就是假的。在示範影片中,研究人員就成功將WhatsApp用戶接收到的相片頭像,置換成尼克拉斯凱吉(Nicholas Cage)。

此外,由於出現在通知中的頭像也會被置換,因此接收者將無從察知其中異狀。這個漏洞影響WhatsApp尤其大,因為攻擊者可選擇從檔案的發送端或是接收端發動攻擊。Telegram則是在使用「Save to Gallery」功能時,會曝露於漏洞攻擊。

事實上,這類攻擊可不只有搞笑用途,它可以用來製造政治假新聞、冒充或陷害他人、變造請款單中的收款銀行帳戶來詐騙付款,或是修改公司CEO傳給CFO的語音訊息等等。

研究人員建議WhatsApp循設定>對話和通話,將「儲存接收的媒體」關閉。但是這麼做將使檔案無法儲存在手機中並和他人分享,而且未來移除WhatsApp時,檔案也會一併移除。WhatsApp對多家媒體表示已經注意到問題,未來新版也會加以解決。

Telegram方面的解決方案是關閉「Save to Gallery」功能。Telegram公司目前未對此回應。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09