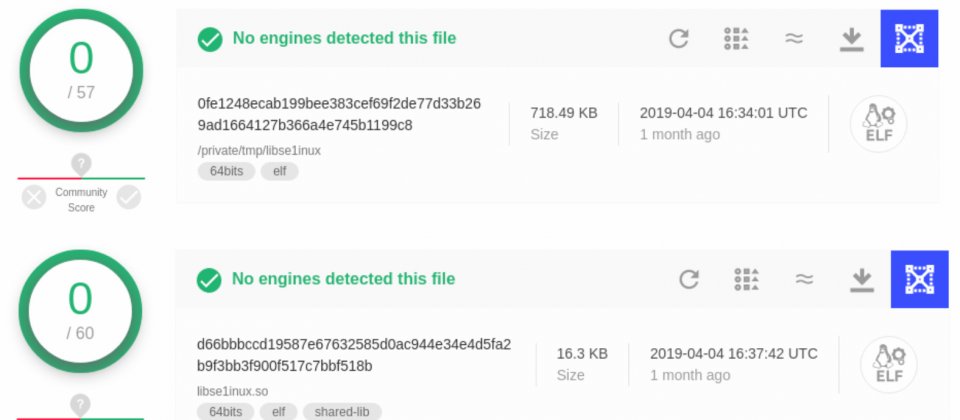

VirusTotal顯示目前沒有病毒引擎發現過HiddenWasp

資安公司Intezer發現了一種名為HiddenWasp的惡意軟體,讓駭客得以遠端控制受感染的系統,HiddenWasp專門感染Linux平臺,由使用者模式Rootkit、木馬以及初始部署腳本組合而成,研究人員表示,這個惡意軟體疑似由中國駭客創造。

Intezer指出,HiddenWasp與其他常見的Linux惡意軟體不同,HiddenWasp目的不是將用戶的電腦變成挖礦機開採加密貨幣,或是進行DDoS攻擊,而是單純用於遠端控制。HiddenWasp可以操作本機檔案系統,上傳、下載並執行檔案,執行終端命令等動作。

HiddenWasp組成複雜,作者從各種公開可用的開源惡意軟體中,像是Mirai和Azazel rootkit等專案借來大量程式碼,並且與其他中國惡意軟體存在一些相似之處,特別是與近期Alphabet旗下的資安子公司Chronicle,發現的Winnti惡意程式Linux變種類似,而這個Winnti變種則是中國駭客的著名工具。

雖然有不少惡意軟體也會拼湊使用來自於其他專案的程式碼,但研究人員從中找到一些線索,發現HiddenWasp與名稱為Adore-ng的Linux中文開源Rootkit存在一些關聯,而且雖然HiddenWasp可能由中國駭客開發,但是惡意軟體本身卻是在中國境外創建與營運,有趣的是HiddenWasp檔案曾被上傳至惡意軟體分析網站VirusTotal中,使用的路徑包含了一間中國鑑識公司的名字。

HiddenWasp的植入載體(Implant)被託管在ThinkDream位於香港的伺服器中,研究人員提到,HiddenWasp是整個攻擊手法的第二階段工具,用來感染受害者已經受損的系統,他們無法得知駭客傳播HiddenWasp的方法。現在有證據顯示,可能已經有受害者受到HiddenWasp控制,且進行過大規模偵查活動,目前HiddenWasp正處於活躍的狀態,而且所有主要的防毒軟體都檢測不出來。

研究人員提到,HiddenWasp看起來是有針對性的惡意軟體,但無法肯定是受到國家資助的攻擊計畫,但可以確定的是,HiddenWasp的目的,不是執行採礦或是DDoS攻擊這種可以快速獲取利潤的短期目標。

要防止Linux系統受到HiddenWasp的攻擊,可以封鎖Intezer提供的C&C IP位置,而他們也提供了YARA規則,讓系統檢測在記憶體中執行的程序是否包含HiddenWasp植入載體。另外,研究人員也提供了一個快速檢查系統是否遭到感染的方法,就是搜尋系統中的ld.so檔案,當系統中不存在任何包含/etc/ld.so.preload字串的檔案,則系統可能受到感染,因為HiddenWasp的植入載體會對ld.so實例進行補丁,以便從任意位置執行LD_PRELOAD機制。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02