圖片來源/翻攝自https://twitter.com/bad_packets/status/1128209892685148160

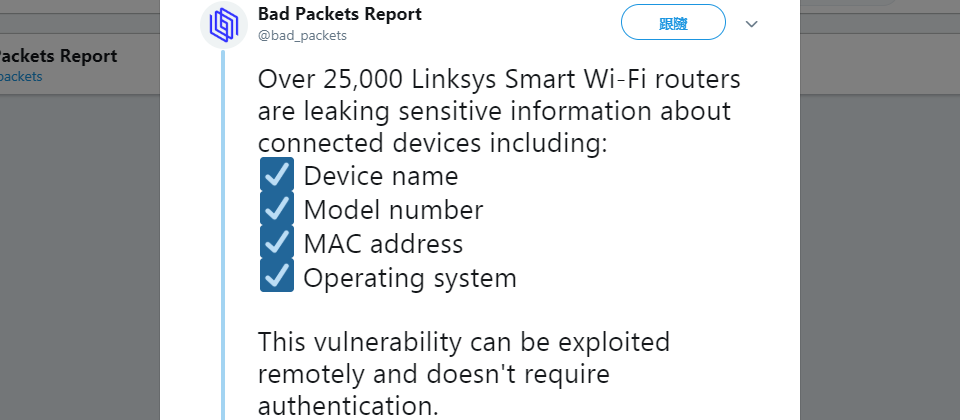

資安業者Bad Packets揭露,有超過2萬臺的Linksys路由器含有安全漏洞,將允許駭客自遠端存取該路由器所曾連結的各種裝置資訊,包含裝置名稱、型號、作業系統及MAC位址等。其實Linksys曾在2014年修補此一Bad Packets提及的資訊揭露漏洞CVE-2014-8244,但Bad Packets認為該修補並未成功,而Linksys則說無法複製該漏洞,雙方各執一詞。

CVE-2014-8244漏洞允許未經認證的遠端駭客發布各種JNAP(或稱HNAP,家用網路管理協定)命令,來讀取或竄改Linksys家用路由器上所存放的機密資訊,已在2014年修補。

然而,Bad Packets研究長Troy Mursch表示,根據他們的調查,該漏洞並未被修補,駭客只要透過瀏覽器造訪Linksys路由器的公開IP位址,進入開發者模式,點選網路標籤並開啟JNAP,即可檢視該路由器所存放的資料,包含路由器所曾連結的各項裝置資料,像是裝置名稱(筆電或智慧電視等)、MAC位址及裝置所執行的作業系統等。

根據掃描,大約有超過2萬臺Linksys路由器含有此一漏洞,波及遍布146個國家的數十種型號,有超過1萬臺座落在美國,亦分別有近5,000臺與2,000臺位於智利與新加坡。

Bad Packets先前曾接洽Linksys,但Linksys僅簡單地以「不適用」(Not applicable)/不會修復(Won't fix)回覆Bad Packets。

然而,在Bad Packets公布研究結果之後,Linksys也隨之發表聲明,表示他們是在5月7日收到Bad Packets的漏洞提報,他們很快地測試了被Bad Packets點名的型號,這些型號採用的是最新的韌體與預設設定,但卻無法複製CVE-2014-8244漏洞,意謂著遠端駭客無法存取Linksys路由器所存放的機密資料。

Linksys團隊解釋,只有與路由器同一網路的使用者才能存取JNAP命令,相信Bad Packets所測試的路由器若不是採用未修補的舊韌體,就是手動關閉了防火牆。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10