工業控制系統的資安問題,攸關國家的穩定與安危而備受重視。為了提升工控資安風險研究,臺灣已有資安業者積極投入,例如中華電信、趨勢科技、安碁資訊等,其中,安碁資訊在去年下半仿效國外打造工業控制系統實驗測試平臺(Testbed),針對實際攻擊進行驗證與漏洞挖掘,未來並可用於資安產品測試與教育訓練實作。

在今年的臺灣資安大會上,他們特別展示打造的小型資安工控系統實驗平臺,同時發表最新的研究成果,包括臺灣工控設備暴露於外的現況,以及工控系統漏洞問題的探討等。

為了突顯工控系統遭人控制的風險,該公司技術副總黃瓊瑩也藉由Testbed來展示駭客如何入侵至工業控制環境,並取得ICS設備的操控權限。目的是要讓大家都能更清楚工控資安的問題與現況,並要有所重視與行動。

鑑於安全研究人員在OT研究上的困難,國內已有資安業者建置OT實驗平臺

這個Testbed模樣如何?看起來就如同迷你火車鐵道模型,上面有著鐵路相關的鐵軌、隧道、火車站、各式號誌,以及布置好的山林景色。更關鍵的是,這個模型採用的是與真實世界相同的工業控制協定,一旁並有PLC/HMI與SCADA的系統設備。

為何要打造這樣的工業控制系統?黃瓊瑩表示,在OT領域中,因為資安研究人員欠缺相應的實作環境,而且設備不易取得且十分昂貴──若要打造一個發電、煉油系統,在實務上其實有很大的困難。此外,工業控制系統在資安方面的資料,相較於IT領域,相當稀有。因此,他更強調實驗平臺對於資安業者的價值,較容易盡情的發揮與研究,能提供練習、測試與驗證的環境。

為了突顯工業控制系統被入侵的風險,安碁資訊以交通運輸情境,打造了可類比於真實環境所需的模型場景,並連接OT環境使用的SCADA(左側機器)與PLC/HMI(右側機器)的系統設備。

基本上,這次安碁展示的實驗平臺,是以交通運輸為情境,包含了隧道、平交道與斷軌區等真實環境所需要的場景,以及15個感測器與3個換軌器,並藉由此Testbed展示駭客入侵火車的手法研究。黃瓊瑩說,入侵過程主要分為四大步驟,包括滲透至內網、中間人攻擊、封包測錄與解析,以及封包重放與竄改。

舉例來說,若是攻擊者要操弄Testbed中的火車行駛,首先可透過Angry IP Scanner這樣的IP檢查工具,找出各設備的MAC位置,進而得知使用的設備類型,像是發現實驗環境中的192.168.250.1是Omron的PLC,192.168.250.161是SCADA系統。

接下來,將可利用ARP Spoofing監聽SCADA與PLC之間連線,然後開啟封包分析Wireshark工具,將測錄封包的結果解析,並對照暫存器與運行狀態,以掌握暫存器的內容值。

之後,他們再嘗試透過網路的節點直接下達指令,透過重送攻擊更改設備狀態,藉由Modbus攻擊套件,設定攻擊主機IP位置,進而更改軌道閘門狀態,就可以讓火車駛向正常狀況下不會走到的斷軌區。

從這樣的攻擊過程演示,不僅說明了當攻擊者可以接觸到裡面的控制網路時,怎麼執行攻擊,黃瓊瑩更是提醒,操弄這樣的工業控制系統並不難,因為工業控制協定在本質設計上,就沒有加密、身分認證等機制,因此只要掌握設備間的溝通,就可播放同樣的封包去操弄。

實驗平臺的作用不僅如此,黃瓊瑩指出,他們還要用來研究工業控制系統存在的各種問題。而且,他們也從現實面的工控安全問題與漏洞現況來探討。

關於OT與IT環境連結的現況,若缺乏有效隔離將增加入侵風險。黃瓊瑩表示,IT環境很多的基本控制要件,在OT世界沒辦法實作。他以畫面鎖定這樣的小功能來舉例,OT隨時都有值班人員,顯然情境大不相同。更關鍵的是在密碼定期變更,以及現場生場環境的更新修補,實務上其實會有很多困難。當然,如果環境是真的完全隔離,安全問題較少,但只要一個點被突破,不論是USB裝置進入廠區、網路入侵等各種可能,整個工控環境就容易暴露重大安全風險。

從工控環境的現實面來看,設備暴露於外的風險需要正視

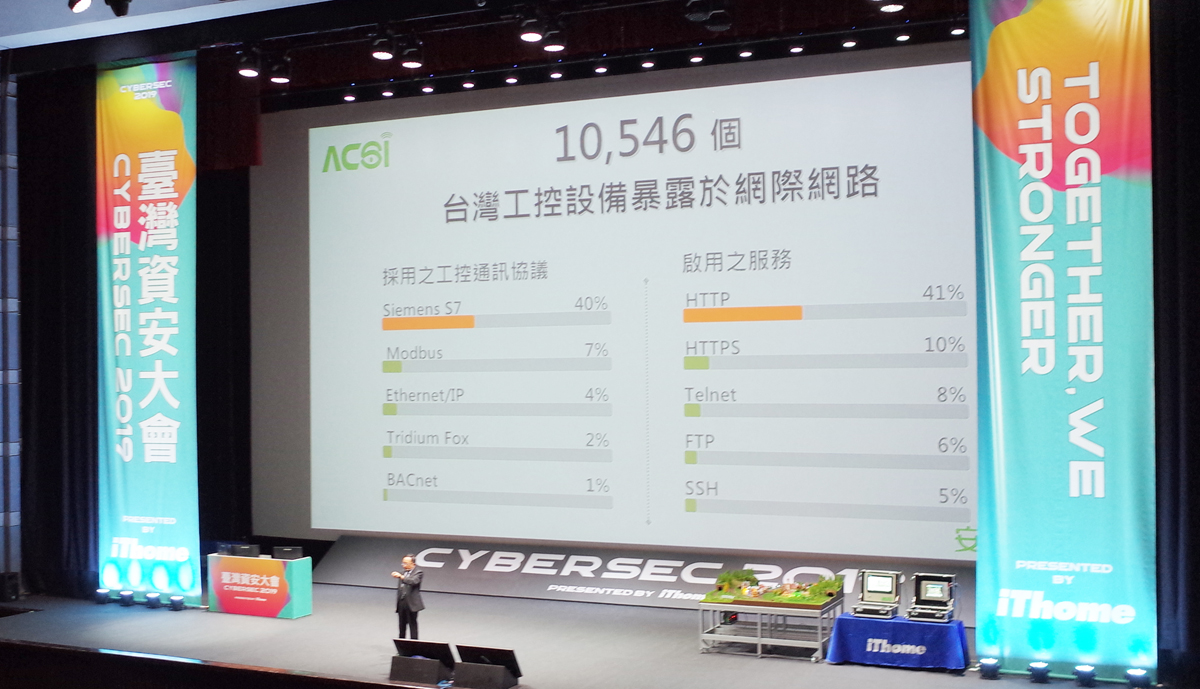

首先,工控系統暴露在網際網路的問題,是他們研究的一大課題。其實,去年底安碁就已經向我們透露相關資訊,這次則是他們首度於大型公開場合公布。在去年下半,他們已經發現有10,546個臺灣的工控設備暴露於網際網路。

從這些暴露於外的工控設備來看,以工控協議而言,以Siemens S7專有通訊協定最高(40%),Modbus公開協定次之(7%),Ethernet/IP公開協定為第三(4%)。此外,可能便於維運管理,以啟用的服務而言,HTTP最高(41%),HTTPS次之(10%),接下來是Telnet(8%)、FTP(6%)與SSH(5%)。

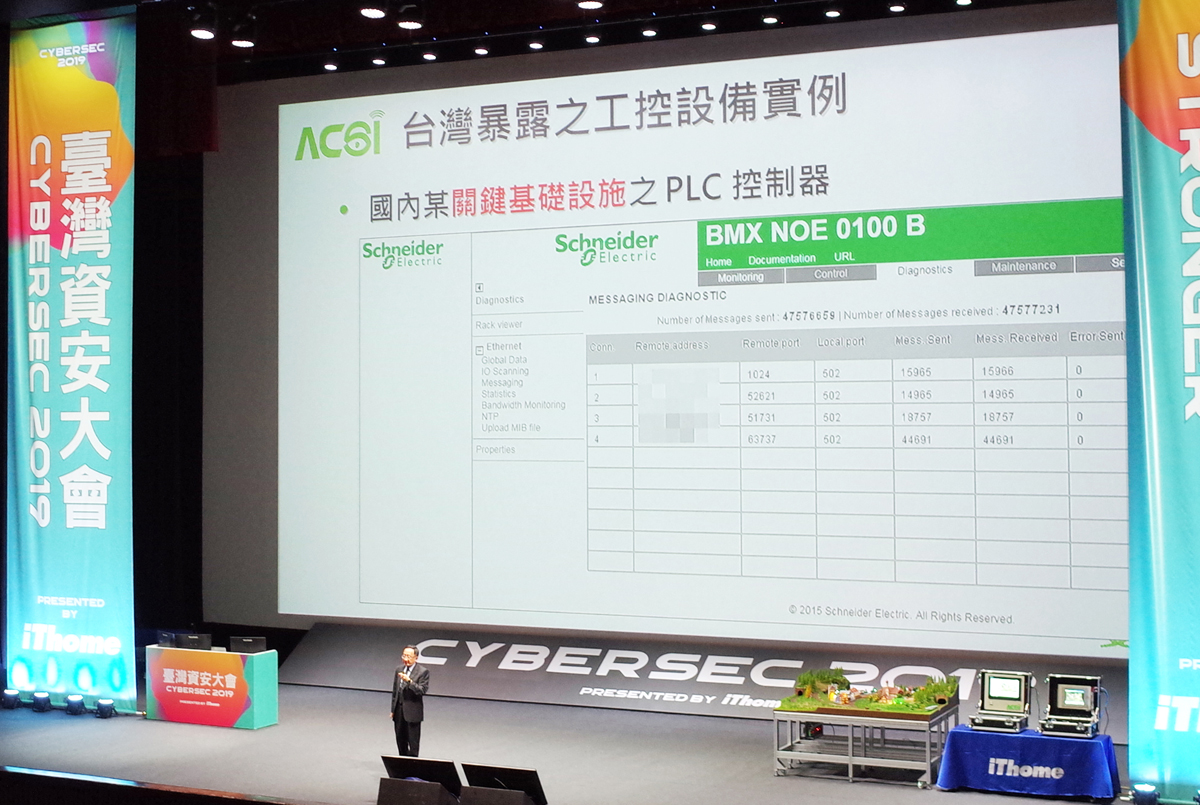

值得關注的是,以暴露的工控設備其產業別而言,包括了政府機關、學校、停車場、飯店大廈管理、鑄造製造等,甚至能源業也在其中。同時,黃瓊瑩也在簡報中放上一張臺灣某關鍵基礎設施的施耐得PLC控制器介面截圖,並提及這是他們找到暴露最多的一款。

對於這樣的現況,他們也已通報相關能源單位處理。黃瓊瑩說明,他們這幾年也參與了國家關鍵基礎設施的專案,在通知單位機關後,對方也提供了一千多的IP位址來比對是否在暴露於外的名單中,經清查後,果然發現有10個IP位址符合,後續安碁也從提供的資料中,再找到100個IP位址也有相同問題。

現場,黃瓊瑩也以他們在網路上偵測到的臺灣某關鍵基礎設施的PLC控制器介面,說明暴露工控設備暴露在網際網路的嚴重性。

工控系統的漏洞問題也將成無法迴避的挑戰

另一個不可忽視的風險,是工控系統的漏洞問題。從國際上的弱點資料庫來看,根據ICS-CERT的統計數據顯示,安全漏洞的數量逐年增加,特別是自2010年Stuxnet病毒攻擊伊朗核電廠後,遭揭露的弱點有倍增的趨勢,例如,從2009年的19個漏洞,到2015年的212個,這其實意味著駭客對OT的興趣提升。兩百多個漏洞似乎還好?對此,他特別提醒,因為OT環境在一般狀況下,不是那麼容易接觸到,不像IT世界動輒幾萬個漏洞,因此數量上會有相當的落差。

目前,挖掘工控設備系統漏洞的國內資安業者,其實並不多,黃瓊瑩因此也說明了他們在這方面的研究與進展。

黃瓊瑩表示,在最近幾個月,他們就發現了Rockwell Automation一款設備的兩個漏洞,並提報到MITRE與ICS-CERT。MITRE也在去年11月底發布了CVE-2018-19615與CVE-2018-19616,CVSS 3.0的嚴重等極為5.1分與8.1分,而ICS-CERT在今年2月發布了ICSA-19-050-04、ICSA-19-050-04,CVSS 3.0評分為6.1分與9.8分。後續,Rockwell Automation在今年2月20日也已公開確認此漏洞。

顯然,兩者相較之下,第二個漏洞具重大風險。而黃瓊瑩也說問題是出在驗證機制上,雖然系統具有基本的登入與密碼要求,但其檢查機制是設計在用戶端,而不是在伺服器端,因此相當容易被操弄而通過驗證,若要修補這樣的問題並不難。

從上述這些真實的案例,黃瓊瑩更是探討了更多工業控制系統面臨的現況。舉例來說,該公司直到3月中仍未提供修補程式,因此風險其實並未受到控制,而就算更新修補出來,全球使用該設備的組織,在實務上也不一定能馬上完成更新。他並提醒,如果挖掘出工控系統的漏洞,如果不幸該工控設備又暴露在網際網路,更是立即可見的問題。

最後,黃瓊瑩也針對工業控制網路防護的自我檢查,提供了三個重要的建議,包括資產盤點與網路架構檢視、OT網路隔離性檢視,以及ICS系統帳號管理。同時他也強調,在研究臺灣工控設備的狀況時,幾乎都發現預設密碼的問題,也就是說,用戶只要在網路下載該系統使用手冊,就可以得到密碼並通過驗證,這點更是需要特別注意。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02

.jpg)