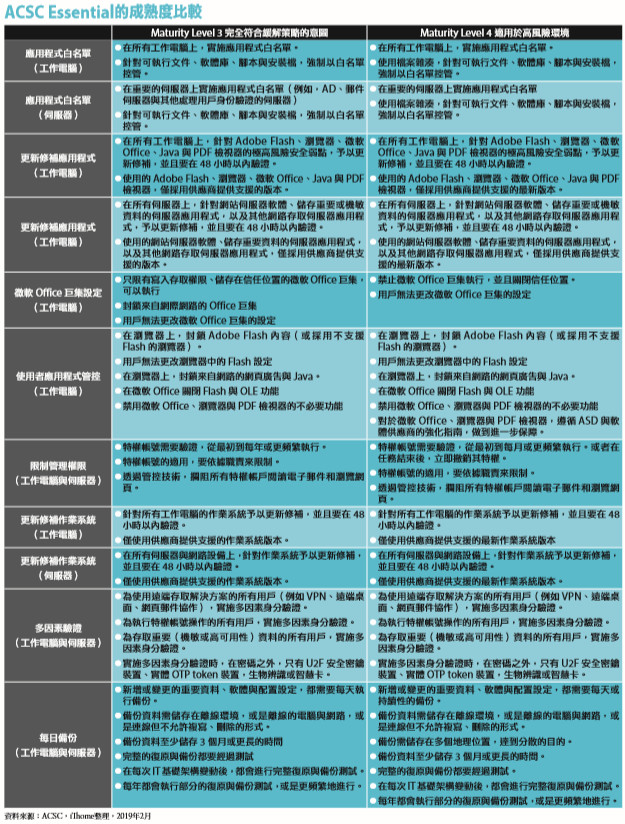

澳洲網路安全中心(ACSC)將不斷更新Essential Eight的內容,以因應最新的網路威脅局勢。(資料來源:ACSC,iThome整理,2019年2月)

為了降低各種網路威脅,所引發的網路安全事件,許多政府也在積極採取行動。例如,為了因應網路威脅,澳洲國家安全局在2010年提出網路攻擊減緩策略的指導方針,而這也成為日後政府單位、企業都能夠參考的依據。

舉例而言,為降低網路入侵的影響, 澳州政府共規畫了35項的減緩策略,以及,便於政府機關可以依據相對應的技術手冊,供單位完成相關評估與執行作業。在此當中,負責該國國防安全的澳洲通訊情報局(Australian Signals Directorate,ASD),評估出最重要的前四大網路安全減緩策略,包括應用程式白名單、應用程式漏洞修補、作業系統漏洞修補與限制管理者權限等,這是他們根據網路威脅環境現況,所規畫出最有效的安全控制措施,並認為將可以阻擋或降低85%的網路攻擊威脅機率。

在2017年,他們並更新了四大減緩策略,以及四項額外的控制,也就是所謂的Essential Eight,在上述四項策略之外,還包含關閉不信任的微軟 Office巨集、使用者應用程式管控、實施多因素驗證與每日備份。簡單來說,上述這些減緩策略已經被視為8個最基本的要求。

藉由遵循8大基本策略,以降低網路安全的威脅

在2018年7月,澳洲網路安全中心(ACSC)納入至ASD旗下,該組織成立於2014年,前身為獨立的網路安全運行中心(CSOC),包含對政府機 構提供全面的網路態勢情報。現在, ACSC不僅成為法定機構,並吸收了來 自 CERT Australia與數位轉型局的專家,在對應時下的資安情勢,他們的職責是著重在網路攻擊發生之後的恢復能力(Resilience),不論是關鍵基礎設施、政府機構、中小企業、學術界,以及非營利部門、社群等。

對於Essential Eight,ACSC也提出解釋,由於沒有單一的緩解策略,可以保證防止網路安全事件發生,而Essential Eight可以視為一個基準,更重要的是,實施這八項基本的緩解略,可以比回應大規模網路安全事件,更具成本效益。同時,他們未來也將不斷更新這些策略,以因應網路威脅環境現況的改變。

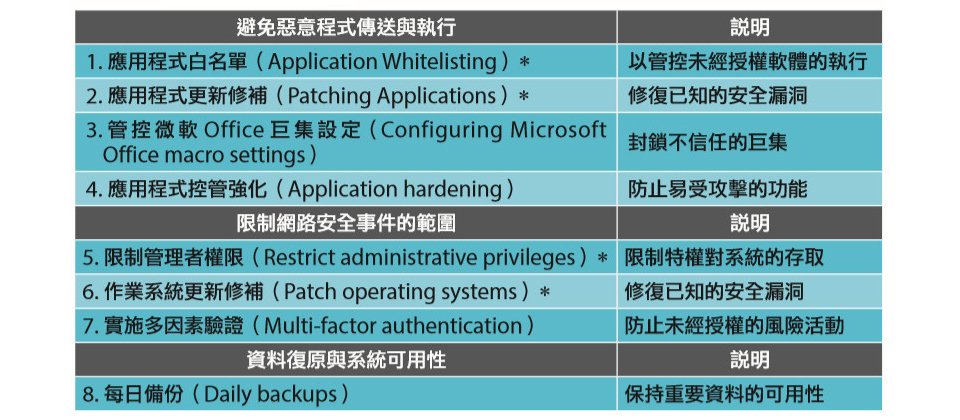

最初公布於2017年的Essential Eight,最新版本在今年1月發布,內容僅有微幅調整,以最新的「Essential Eight Explained」報告來看,這8項緩解策略原本歸納為兩大類別,現在則分成三大類別,包括避免惡意程式傳 送與執行、限制網路安全事件的範圍,以及資料復原與系統可用性。同時,ACSC也針對這8項做初步的解釋。

第一類:避免惡意程式傳送與執行

● 應用程式白名單(Application Whitelisting):僅允許已知的應用程式執行,以防止執行未經授權的惡意程式,包括:EXE檔、DLL檔、Script (Windows Script Host、PowerShell、 HTA)與安裝程式。

● 更新修補應用程式(Patching Applications):包括Flash、瀏覽器、微軟Office、Java與PDF檢視器,對於嚴重風險漏洞的更新修補,需在48小時內完成,並要使用最新版的應用程式。也就是說,要儘速修補這些應用程式的已知安全漏洞。

●管控微軟Office巨集的相關設定(Configuring Microsoft Office macro settings):封鎖文件中來自網際網路的巨集,並且只允許信任位置的巨集,而它們本身也就是受到權限控管與審查,或是使用憑證數位簽署的巨集。簡單而言,就是要封鎖不信任的巨集。

●使用者應用程式控管強化(User Application hardening):禁止Flash、廣告與Java在瀏覽器上執行,禁用微軟Office的OLE功能,以及封鎖網頁瀏覽器與PDF檢視器中不需要的功能。目的是為了避免這些易受攻擊的功能被利用。

第二類:限制網路安全事件的範圍

●限制系統管理的權限(Restrict administrative privileges):對於作業系統與應用程式的執行,需基於用戶職責來提供對應的權限,並要定期重新驗證特權帳號的適當性。此外,不要使用特權帳號監控電子郵件與網頁瀏覽的行為。

●執行作業系統更新修補(Patch operating systems):不只是電腦作業系統,還包括網路設備等,對於嚴重風險漏洞的更新修補,需在48小時內完成。建議使用最新版的系統版本, 並且不要使用已經終止支援的版本。

●實施多因素驗證(Multi-factor authentication):對於遠端存取連線行為,如VPN、RDP、SSH等,以及所有用戶執行特權操作,或存取重要資料時,應該要以多因素驗證的機制來強化保護。

第三類:資料復原與系統可用性

●每日備份(Daily backups):對於重要資料的新增或變更,以及軟體與配置設定的備份,需要保留至少3個月。關於備份工作的驗證,不僅要在一開始就進行,也要每年執行,每當IT基礎架構變動時也要測試,以保持重要資料的可用性。

藉助Essential Eight的成熟度模式,幫助組織單位落實

另一方面,為了幫助組織單位實施 Essential Eight,ACSC在2018年還公布了Essential Eight Maturity Model,為這 8種網路安全減緩策略,定義了5個成熟度(Maturity)層級,包含了Level 0∼Level 4,來代表各項策略落實的程度。例如:

Level 0:不符合緩解策略的意圖

Level 1:部分符合緩解策略的意圖

Level 2:大多與緩解策略意圖一致

Level 3:完全符合緩解策略的意圖

Level 4:適合高風險環境

簡單來說,Level 0是完全沒做到緩解策略的訴求,他們認為最起碼的安全基準來看,要達到Level 3才是完全符合,而Level 4將適合高風險環境採用。因此,企業應以力求達到成熟度級別3為目標。

ACSC將不斷更新Essential Eight的內容,以符合最新情勢

舉例而言,以使用者應用程式控管強化的策略來說,若是組織內的網頁瀏覽器可自動播放Adobe Flash的內容,或是瀏覽器的Flash設定能被使用者變更,就是屬於成熟度Level 0,完全沒達到緩解策略的要求。

若是已限制瀏覽器的Flash設定不能被使用者更改,但網頁瀏覽器上的Flash內容,使用者還是可以按一下就播放,則是屬於成熟度Level 1。

更進一步的強化管控,就是要讓瀏覽器封鎖或不支援播放Flash內容,且封鎖廣告與來自網路的Java程式,這是成熟度Level 2。

若要能完全符合緩解策略的意圖,做到成熟度Level 3的要求,還必須要關閉微軟Office的Flash與OLE功能,以及關閉瀏覽器、微軟Office與PDF檢視器的非必要功能。

此外,未來ACSC將不斷更新Essential Eight的內容,以因應最新的網路威脅局勢。例如,在今年2月底,為了簡化組織評估與執行Essential Eight,ACSC只列出Level 1、Level 2、Level 3成熟度級別,方便一般組織在每種緩解策略,都能朝向完全符合緩解策略意圖的Level 3邁進。

而ACSC也提醒,在實施這些緩解策略之前,組織單位也應先識別那些系統需要保護,分析那些攻擊者最有可能鎖定自己的系統,以及確定需要何種級別的防護,並要持續提高目標,最終以符合每個緩解策略的意圖。文⊙羅正漢 本文出自《iThome 2019臺灣資安年鑑》

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02