周峻佑攝

物聯網應用當紅,導致這類設備本身隱含安全性不足的現象,變得更加嚴重,於1月22日的Cisco Connect TPE大會上,思科資安團隊解決方案架構師Timothy Snow特別呼籲企業,應針對物聯網裝置(IoT)採取相關的威脅防禦措施,首先,就要先從找出這些裝置下手,並部署相關的網路隔離措施,然後進一步透視其運作狀態並加以分析,最終得以納入防護的範圍。

Timothy Snow表示,物聯網裝置的資安問題,主要來自於裝置本身就不夠安全,而且數量極為龐大,難以管理。再加上這類設備往往在連上網際網路之後,便能夠與其他任意的裝置通訊,因此,擁有這些物聯網裝置的企業,要如何有效保護相關設施,便成為現在極為重要的課題。

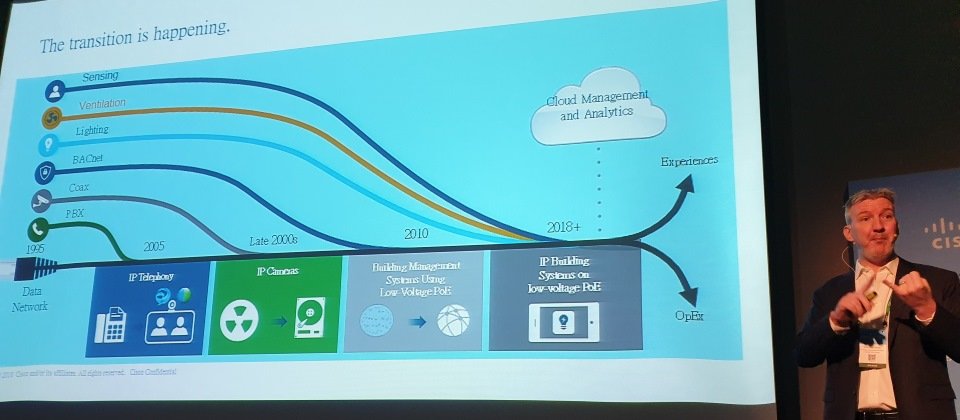

在企業環境中,這些物聯網裝置廣泛存在於辦公環境(OA)、工業控制系統(ICS),或是監控與資料擷取系統(SCADA)等,並且往往是在操作型技術(Operational Technology,OT)網路裡執行,企業的管理策略上,便與IT網路裡的設備有所不同。例如,OT網路裡的設備強調要能持續運作不中斷,重視設備的運作綜效(Overall Equipment Effectiveness,OEE),以及人員操作的安全性與簡單易用等。因此,企業對於物聯網裝置的要求,可用性便是最為優先的要求,然而,在IT網路的網路設備與電腦,機密性才是首要考量。

由於上述的差異,也導致在威脅防護策略上的不同,像是安裝修補軟體上,IT網路的設備企業可能會儘快予以修補,但OT網路上的物聯網裝置,則往往在停機維護時,才排程安裝更新。縱使提供物聯網裝置的業者已經推出了修補軟體,這些裝置卻可能仍然曝露於有關風險裡相當長的一段時間。

然而,這些物聯網裝置一旦遭受攻擊,帶來的後續效應可能極為嚴重。Timothy Snow以美國國家健康照顧系統(NHS)與烏克蘭電廠遭受攻擊等2起事件為例,前者導致急救系統失效,以及許多病患被迫轉院,後者則使得25萬人無電可用。因此,Timothy Snow認為,我們再也不能輕忽物聯網裝置安全。

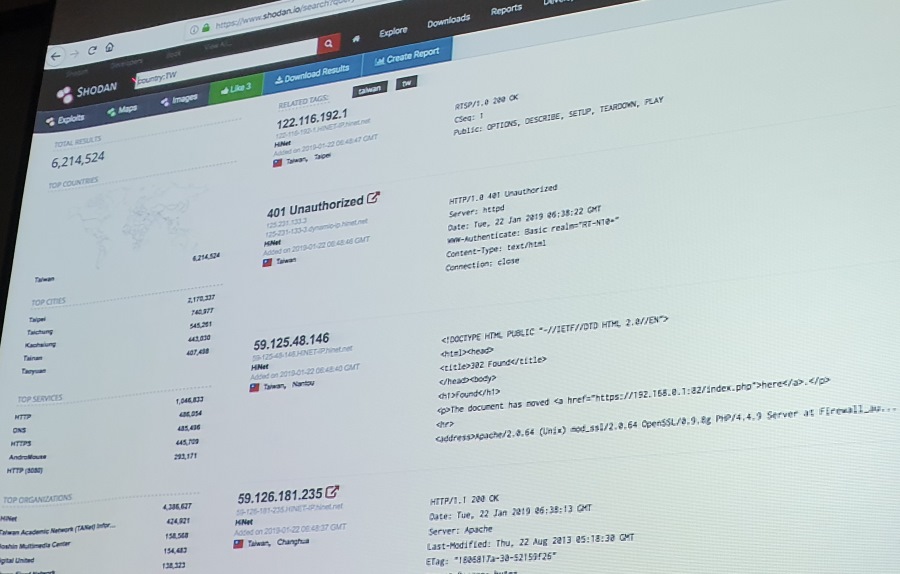

透過知名的物聯網搜尋引擎Shodan,駭客想要找到攻擊目標也更加容易,光是能從上述搜尋引擎找到位於臺灣的設備,就超過621萬臺。Timothy Snow說,利用這樣的搜尋網站,攻擊者不需要高深的技能,就能得知目標裝置所啟用的連接埠、執行的服務等資訊,物聯網裝置可能遭受攻擊的門檻並不高。

Timothy Snow實際透過Shodan物聯網搜尋引擎找尋在臺灣的裝置,超過620萬臺,因此認為臺灣的企業不能輕忽物聯網裝置相關的威脅。

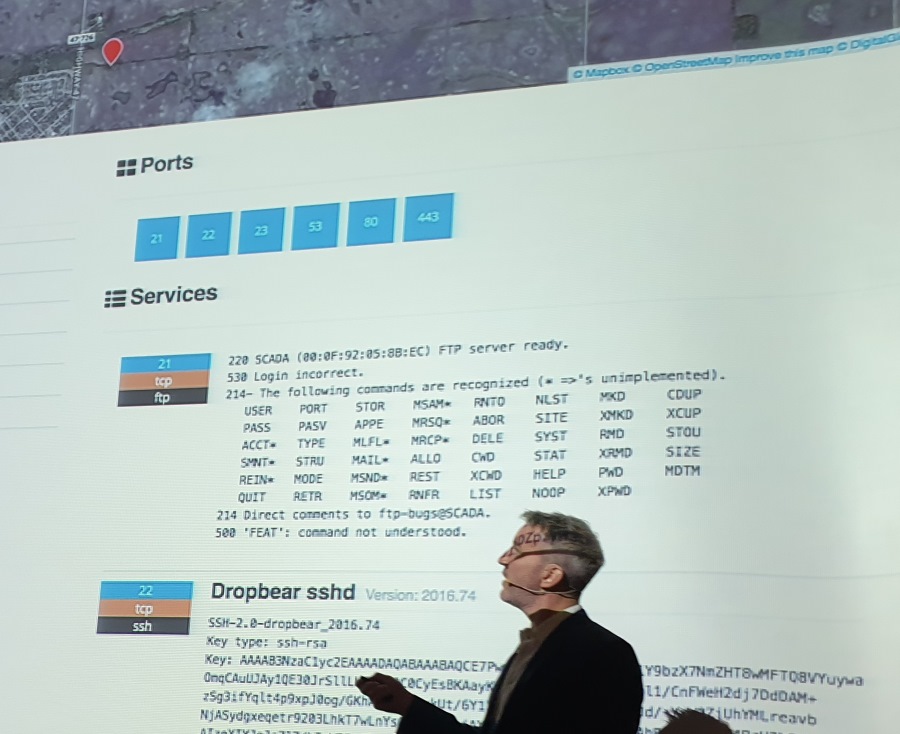

Shodan上提供的物聯網設備資訊,對於駭客而言,能減少攻擊先收集相關資料所需的心力,像是圖中找到的SCADA控制器內容,就能得知能開放的連接埠(21至23、53、80、443埠),以及執行的服務,包含FTP、SSH協定等。

回歸管理面,從列管環境內所有物聯網裝置著手

想要防範鎖定物聯網裝置的攻擊,Timothy Snow表示,企業執行需透過3種層次的步驟--列管、監控,以及防禦。首先是從管理面著手,找出企業環境裡所有的物聯網裝置,並且予以網路隔離,避免一旦受到攻擊時,災情便迅速擴散,波及到其他的設備,造成難以收拾的局面。

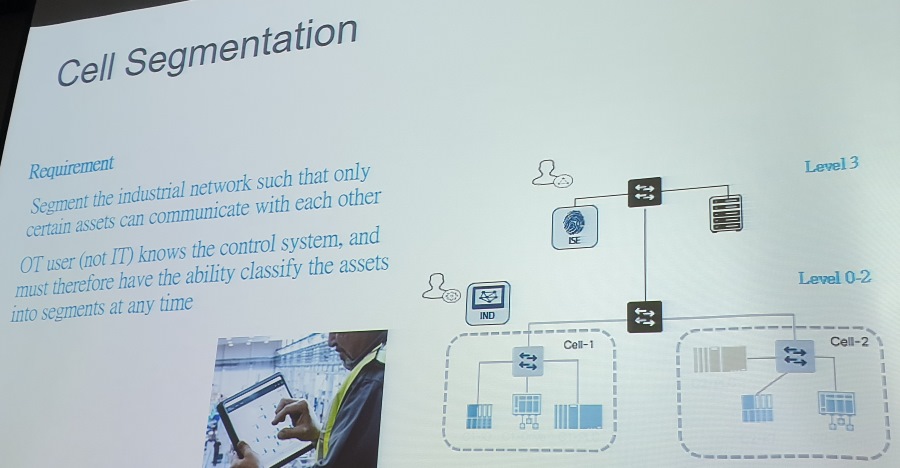

在保護物聯網裝置之前,Timothy Snow表示要先予以列管,其中包含3項工作,包含了找到設備,然後建檔並檢查是否有弱點,再者,則是依據企業的資安政策,進行網路隔離。

採取網路隔離的做法上,最重要的原則之一,就是將必須相互連線的物聯網裝置,配置在相同的網段中,再者,則是OT的操作員必須知道相關的隔離系統如何操作,進而隨時依據OT網路環境的變化,調整網路隔離設定。

使裝置狀態更容易掌握,進而發現可疑行為與阻擋攻擊

對於所有列管的物聯網裝置,企業也要隨時監控運作的情況,並透過事件記錄和流量的分析,找出攻擊的跡象,識別遭駭的設備,進而攔阻威脅。在此同時,監控裝置行為也能協助企業,預防使用者操作錯誤帶來的問題。

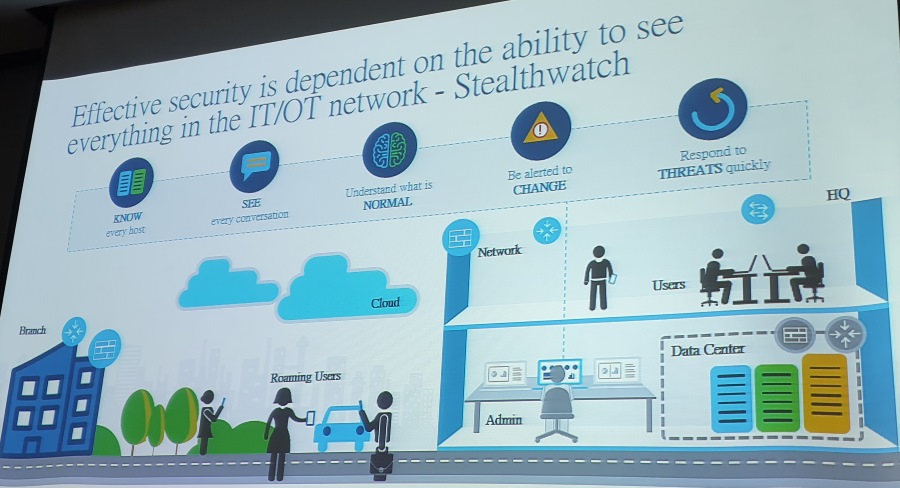

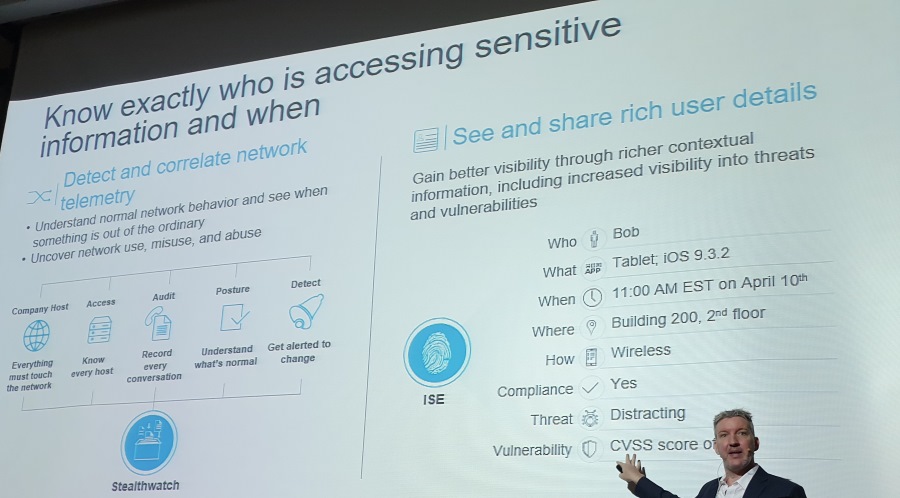

物聯網裝置的狀態透明化,才能使得企業更有效率提供保護,包含必須能夠得知所有裝置的狀態,並檢視所有通訊內容,然後,才能分析得出正常行為為何,一旦出現變化,就發出警示訊息,最終企業能夠快速因應相關攻擊。

監控物聯網裝置狀態的最重要目的,就是得知是否有人存取機敏資訊,這裡Timothy Snow以思科自家的Stealthwatch和ISE說明,Stealthwatch針對流量進行物聯網裝置的網路行為檢測,而ISE則能識別裝置的狀態,並且檢查是否含有漏洞。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09

2026-03-06