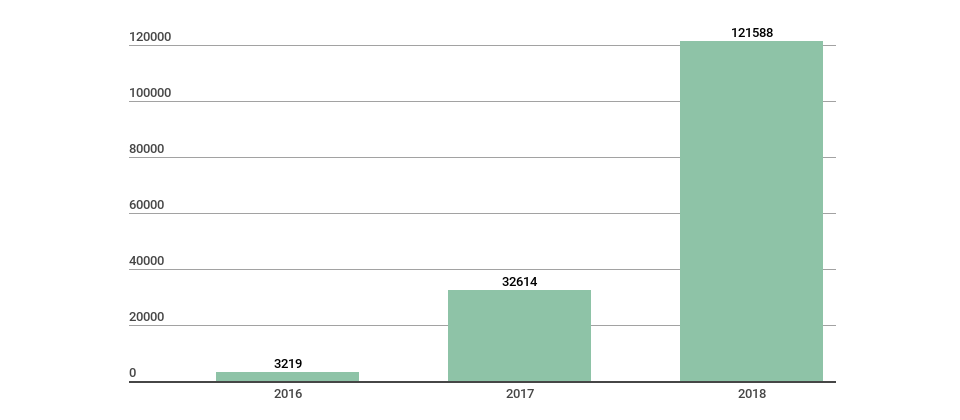

針對物聯網裝置的攻擊,自Mirai程式碼於2016年下半公開之後,惡意軟體的數量便大幅成長,不到2年的時間,竟激增到近38倍,突顯這種攻擊型態已經受到駭客的青睞,並爭相開發相關惡意軟體。(圖片來源/Kaspersky)

針對路由器、網路監視器、印表機、網路儲存系統(NAS)等,這些需要仰賴網路連線運作的物聯網設備,近年來的攻擊事件也時有所聞。即使是小至物聯網插座開關,也不能掉以輕心,例如,McAfee於8月時,揭露Belkin生產的Wemo Insight Smart Plug漏洞(CVE-2018-6692),並表示這款插座一旦連接了家裡的無線網路,就能讓駭客對其他連線的裝置動手。

根據9月底時Kaspersky公布的2018上半年度報告,他們從物聯網裝置裡發現的惡意軟體共121,588種,比起前一年的32,614種要多出將近3倍。雖然物聯網裝置使用量的增長,每年都以數十億的規模增加,以Cisco分析的報告來看,從2018年的348億臺,到2019年估計會成長到421億臺。而針對這些裝置的惡意軟體,在2016年時僅有3,219種,短短2年的時間就成長了近38倍,可見駭客認為,對物聯網裝置下手有利可圖,紛紛投入開發相關的惡意軟體,而這樣的態勢,也會因物聯網裝置數量持續增長的情況下,在2019年延續下去。

其中,2018年裡最知名的Mirai變種──VPNFilter,Cisco Talos首度於5月揭露時,受害範圍遍及54個國家,約有50萬臺裝置遇害,次月受害裝置的數量,更是達到100萬臺。這起事件也受到美國聯邦調查局(FBI)重視,介入調查。

這類裝置受到攻擊後,極為容易如滾雪球般傳播。以鎖定MikroTik路由器,並植入CoinHive挖礦腳本的攻擊事件為例,駭客利用該廠牌路由器專屬作業系統RouterOS的漏洞(CVE-2018-14847),在4月時約感染了7.2萬臺裝置,而在8月時,估計有20萬臺MikroTik路由器受害,截至12月,災情更大幅蔓延到40萬臺以上。儘管MikroTik早於4月提供新版韌體,然而這半年多來,遭到感染的路由器數量還在持續攀升。

多廠牌路由器與工控設備受影響

論及2018年最具代表性的物聯網裝置惡意軟體,應該就屬Mirai變種的VPNFilter莫屬。最早由俄羅期駭客集團Fancy Bear(或稱APT28)所採用,這個惡意軟體能夠感染的網路設備,包含了華碩、D-Link、華為、Linksys、MikroTik、Netgear,以及TP-Link等廠牌的路由器,還有QNAP的網路儲存設備。除了家用裝置,VPNFilter也能感染SCADA系統,並且滲透工業控制系統裡常見的Modbus協定。接著,Symantec也推出專屬的檢測工具,供使用者下載。

前述遭到VPNfilter鎖定裝置的共通點,就是韌體都由Busybox編譯而成,而這款惡意軟體便是透過韌體裡的Busybox,控制設備能定時啟動作案用的工具。

後來,Cisco發現VPNFilter的攻擊模組,在6月和9月時都有所增加,9月時更一口氣加入了7項功能,不光能監聽網路流量,還能控制SSH連線等。而趨勢科技6月時也指出,上述遭到VPNFilter鎖定的裝置,他們另外找到了19個漏洞,導致同時會面臨Mirai、Reaper,以及WannaCry攻擊的風險。

為表達特定訴求的攻擊隨之出現

值得留意的是,攻擊者雖然普遍集結大量的物聯網裝置,再進一步控制這些設備,執行DDoS攻擊、濫發垃圾信件,或是用來挖礦等,但是在2018年出現了新型態的手法。在11月底,一個推特帳號為TheHackerGiraffe的駭客,透過印表機的漏洞,從80萬臺設備裡挑選了其中5萬臺列印特定訊息,只為了要求大家,支持人氣面臨威脅的YouTuber榜首,也就是目前擁有最多訂閱者的PewDiePie,並取消訂閱後來居上的印度寶萊塢歌唱團體T-Series。

幾天之後,資安業者Grey Noise再度偵測到另一起印表機攻擊,攻擊者由受駭印表機印出Printeradvertising.com的服務廣告,標榜只要250美元,就能夠將廣告主的訊息,傳送到全球所有的印表機,上述網站在當日便收到了600封詢問信件。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02