代號為SandboxEscaper的獨立安全研究人員本周再度公布了一個Windows的零時差漏洞,還附上一個概念性驗證(Proof of Concept,PoC)攻擊程式,允許駭客讀取系統中未經授權的區域,不過她的GitHub帳號已被停權。

此次SandboxEscaper所發現的漏洞位於Windows的MsiAdvertiseProductA函式,根據微軟的說明,它可產生廣告腳本或向電腦行銷產品,允許安裝程序被寫入登錄檔及捷徑資訊用來分配或發布產品的腳本中。

SandboxEscaper指出,由於該函式欠缺適當的驗證,將允許駭客強迫安裝服務以系統權限複製任何檔案並讀取檔案內容。因此,駭客將可透過惡意程式讀取Windows中的任何檔案。

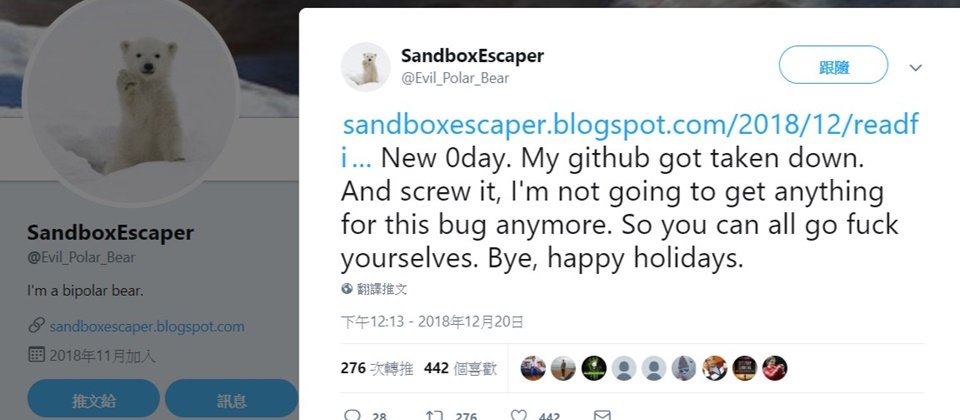

原本SandboxEscaper透過GitHub分享她所打造的概念性驗證攻擊程式,但她的GitHub已被停權,使得她透過部落格分享其它下載途徑。

這已是SandboxEscaper繼今年8月及10月之後,第三次公開揭露Windows的零時差漏洞了,儘管前兩次都招致批評,且本月她還收到Google的通知,指出美國聯邦調查局(FBI)向Google調閱她的個人資料,顯示她已被FBI盯上,只是SandboxEscaper似乎不為所動,依然不理會安全社群的「責任揭露」原則,持續直接對外公開揭露安全漏洞。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

Advertisement