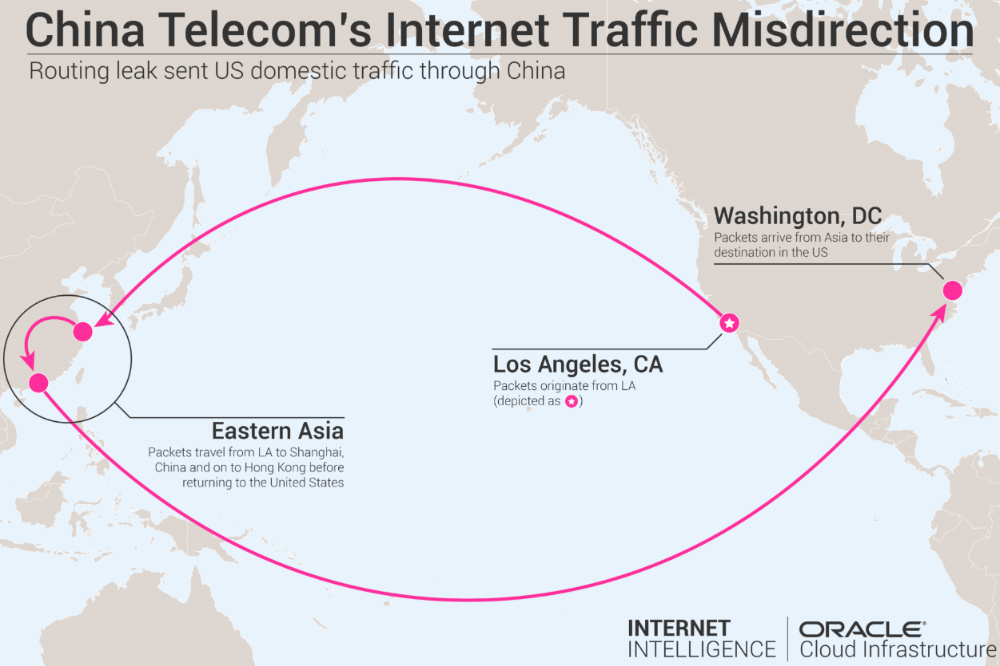

甲骨文網際網路分析總監Doug Madory在官方部落格發表文章提到,2017年時他們發現中國劫持了美國以及其他國家的網路流量,而他們花費了很大的心力阻止這件事造成的影響。

早前軍事網路專家協會(Military Cyber Professionals Association)研究發現,中國政府為攔截網際網路流量,而操縱邊界閘道協定(Border Gateway Protocol,BGP)路由。Doug Madory表示,不論這些行為背後的動機為何,他們確實也發現,近年中國電信劫持了美國以及其他國家的網路流量。

在2015年12月,SK Broadband歷經了短暫的路由洩漏(Routing Leak),持續時間不到一分鐘,在事件發生期間,SK Broadband的自治系統(Autonomous System,AS)AS9318發出通告,OpenDNS的BGPstream服務接手超過300條的Verizon路由。

而這個路由洩漏僅由SK Broadband的傳輸供應商中國電信通告,而不久之後,AS9318開始從Verizon APAC AS703轉移到和中國電信AS4134相同的線路,其他國際電信商包括Telia AS1299、Tata AS6453、GTT AS3257和Vodafone等都進行了轉移。讓AS路徑呈現{1299,6453,3257,1273} 4134 9318 703的狀況。

經過這些線路的網路流量,在無意間都通過了中國電信的AS4134,並往Verizon APAC AS703發送。在過去幾個月中,Doug Madory向Verizon和其他的一級電信商發出警告,最終這些線路中最大的電信商Telia和GTT都安裝了過濾器,以確保他們不會再接收來自中國電信的Verizon線路,而這樣的行動只阻止了90%的影響,直接與中國電信對等網路連接仍無可避免。因而受影響的甲骨文客戶之一,是一家美國主要網路基礎設施公司,他們在與中國電信對等對話(Peering Sessions)中部署過濾器,以防止Verizon線路被接受。

Doug Madory提到,現在QRator Labs正在建立一項IETF標準,企業可以部署基於RPKI的AS路徑驗證,這項機制將能拋棄違反無谷值(Valley-Free)屬性的AS路徑BGP通告,確保路由安全。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10