Nightwatch Cybersecurity部落格

對於行動裝置而言,無線網路的通訊,是連上網路最為普遍的方式之一,然而,連線過程所傳遞的附加資訊,卻可能讓有心人士能夠更容易鎖定下手目標,造成使用者的裝置暴露在危險之中。資安研究團隊Nightwatch Cybersecurity指出,近期有項漏洞,便與Android裝置的無線網路廣播功能有關,會洩露裝置取得的IP位址、DNS伺服器資訊,甚至是MAC位址等,而且,該弱點影響的範圍,遍及所有版本的Android作業系統,而且,以該平臺為基礎開發的作業系統,像是Amazon為Kindle裝置量身訂做的Fire OS,也存在相同的漏洞。

該團隊表示,由於裝置上的MAC位址與硬體結合在一起,具有唯一性,不易變更等特點,便成為有心人士想要追蹤Android裝置的重要依據,就算受害者修改MAC位址,改用動態的MAC位址上網,駭客還是能利用硬體的MAC位址,鎖定受害的裝置。

而裝置的網路名稱,以及基本服務組態識別碼(BSSID),則是能夠用來定位使用者所在的地理位置,駭客可藉由WiGLE與SkyHook等廠商,所提供的BSSID資料庫,找到攻擊的目標。至於其他被洩露的裝置網路資訊,駭客可利用流氓軟體,進一步探索受害裝置所在的無線網路,然後發動攻擊。

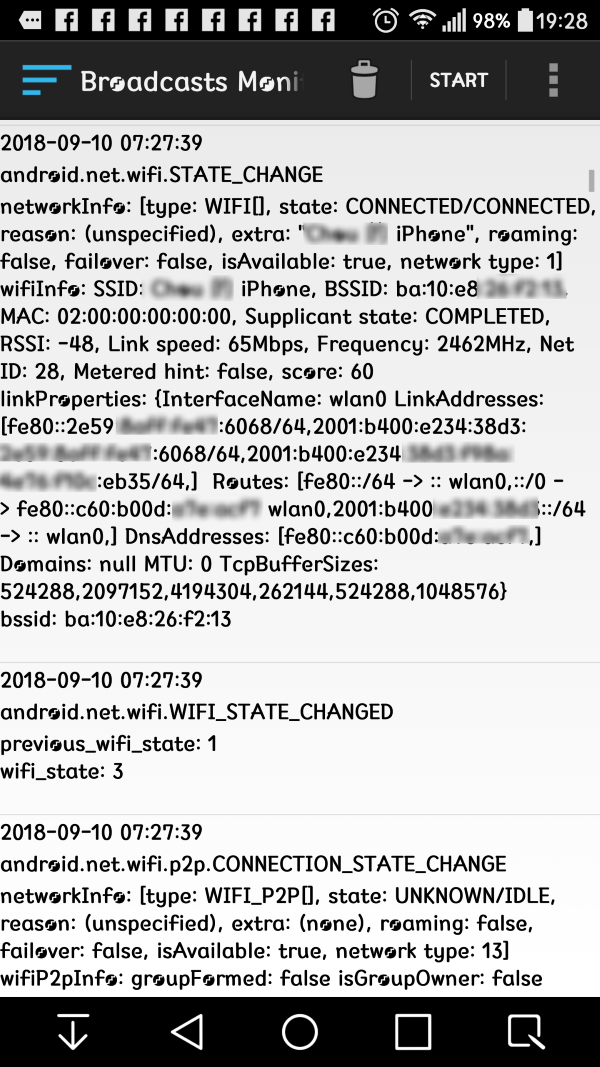

在Nightwatch Cybersecurity分析的結果指出,不只研究人員能夠用指令碼,取得裝置上的網路資訊,驗證上述漏洞,甚至一般使用者,也能透過能從Play商店下載的App,例如,一款名為Internal Broadcasts Monitor的應用程式,就可監聽無線網路,取得裝置內的相關資訊。

想要驗證這項Wi-Fi弱點,使用者只要經由一款名為Internal Broadcasts Monitor的App,就能做到,我們也實際在執行Android Marshmallow的G4上,安裝這款App測試,在監控結果中,就會出現這臺Android裝置的名稱、SSID、BSSID、裝置的IP位址、路由器IP位址,以及DNS位址等等資訊。我們唯一沒有遮蔽掉的資訊是MAC位址,這是由於較新版的Android(Marshmallow以上)裡,一律會以圖中的02:00:00:00:00:00顯示,不會因為無線網路廣播暴露真實的MAC位址。

僅有不到0.1%的Android裝置能得到修補

這個Android平臺的漏洞,雖然早在3月底就通報給Google,但根據Nightwatch Cybersecurity的追蹤,該廠商在上個月推出的Android Pie(9.0)中,終於修補了相關的弱點,不過,考量到會破壞系統中的API,Google不打算處理舊版作業系統的漏洞,由於目前執行最新版本Android的裝置並不多,因此,大多數採用這套作業系統的行動裝置,普遍曝露在這項弱點之中。此外,Amazon在5日時表示,他們會自行修補Fire OS的漏洞,算是相當負責任的做法。

但這也突顯了Android作業系統版本碎片化的問題。根據Google的統計,截至今年的8月31日,Android Marshmallow(6.0)與Nougat(7.0),仍是最多人使用的版本,分別占有22.7%與20.3%比例,Android Pie的前一個版本8.1,僅有3.1%。雖然,這份資料並未列出Android Pie的比例,但依據以往新版Android推出後一個月內,被採用的比例都不高,執行這個最新版本的裝置應該是少之又少。因此,在Google上述的考量下,不再修補8.1版以前的作業系統後,市面上大多數的Android裝置,除非裝置廠商自行進行修補,或是提供了Android Pie讓使用者升級,但目前為止,幾乎所有的Android裝置上,都存在前述的無線網路廣播漏洞。

另一方面,上述最多人執行的Android版本,已經是許多裝置能夠執行的最新版作業系統,換言之,除非使用者汰換新的手機或是平板電腦,不然持續使用原有的裝置,仍是處於上述的風險之中。

根據Google提供的資料,Android Marshmallow(6.0)與Nougat(7.0)是最多人採用的版本,其次是5.1版的15.4%,都遠比Android Oero(8.0)之後的版本要來得多。至於Android Pie,由於少於0.1%,並未列在其中。這顯示大部分的Android裝置,都暴露在無線網路廣播的漏洞風險中。(資料來源/Google)

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02