SentinelOne

我們在聽聞資安攻擊事件時,都會先留意到出現明顯現象的手法,像是會將檔案加密,並要求電腦使用者支付贖金的勒索軟體,或是會消耗大量運算資源,導致電腦難以正常運作的挖礦攻擊等。近2年來,許多資安廠商推出的年度報告中,上述的2大攻擊型態,雖是所有人留意的焦點,但今年以來,趨勢科技與McAfee兩家資安大廠,特別提到無檔案式攻擊手法(Fileless)大幅增長的情形,而以次世代防毒起家的SentinelOne、Carbon Black等,也在最近推出的報告中,印證這種現象的嚴重性。

為了回避電腦上防毒軟體的偵測,時下許多的攻擊中,便採取了所謂的無執行檔案手法,在這類手法中,惡意軟體實際執行的位置為記憶體內,不會在電腦的儲存裝置上出現,因此,往往需要正在執行時,才能從記憶體內容中發現,偵測的難度也相當高。

事實上,這種執行惡意軟體攻擊手法,最早可追溯到30年前(1987年)的Lehigh病毒,它埋藏在記憶體中,能在使用者將電腦與DOS磁片連接時,感染磁片上的COMMAND.COM檔案。而隨著時代的演進,透過像是Windows作業系統內建的PowerShell,或是JavaScript下達指令,將惡意軟體埋藏到記憶體內執行的做法,便成為現在運用的主要管道。這包含了較為近期的網站漏洞滲透工具(Exploit Kit),像是Magnitude,就是不需先經過儲存裝置,而直接在記憶體中發動攻擊的例子。

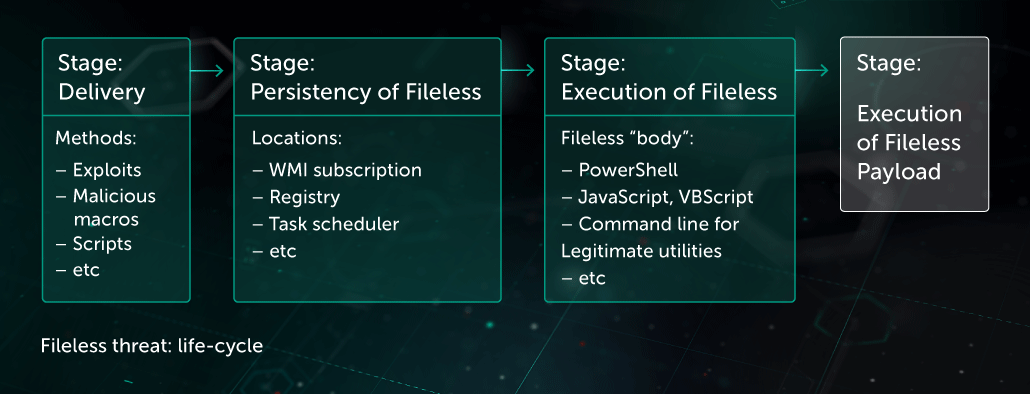

無檔案攻擊的運作方式,大致可分為圖中的4個過程,首先是使用者受到攻擊後,駭客藉由登錄檔、工作排程器等方式,在電腦上建立自動執行的工作,接續使用像是PowerShell、JavaScript、VBScript等方式,將帶有惡意內容的指令碼,傳送到電腦上,並下載完整的作案工具到記憶體內執行。(圖片來源/Kaspersky)

無檔案型態攻擊行為急速成長

趨勢科技在今年上半年度報告中,特別列出這種攻擊型態明顯增加的情形。該公司指出,他們每月封鎖的事件數量,從1月份的24,430件,到5月、6月接近4萬件(39,988件與38,189件),增加接近一倍的數量。

針對無檔案式攻擊大幅成長的現象,趨勢科技在今年的上半年度報告中,特別指出事態的嚴重性,尤其是今年上半年成長的幅度,可說是相當顯著。根據該公司的統計,5月與6月的攻擊數量,較1月時多出許多。(圖片來源/趨勢科技)

更進一步來看,McAfee在每季推出一次的威脅報告中,則是針對利用JavaScript和PowerShell的攻擊手法,提出相關的發現。今年3月時,他們指出透過PowerShell觸發的惡意軟體,不論是新的攻擊手法還是事件數量,去年度都大幅增加,而JavaScirpt惡意軟體也有持續的成長。

而在今年6月份的報告中,利用PowerShell的惡意軟體增加幅度趨緩,新的惡意軟體數量則是明顯少了許多。不過,McAfee指出,從去年下半年開始,使用LNK捷徑檔案,藉此啟動PowerShell指令的做法,則是成為另一個大幅增加的現象。

在今年6月McAfee推出的每季威脅報告中,則是呈現了近期JavaScript與PowerShell濫用增加的現象,不過,值得留意的是,雖然近期PowerShell受到駭客廣泛運用在攻擊上,但實際上採用JavaScript的做法才是大宗,以2018年第1季為例,JavaScript攻擊超過5,000萬件,而同期的PowerShell攻擊則有5萬件。(圖片來源/McAfee)

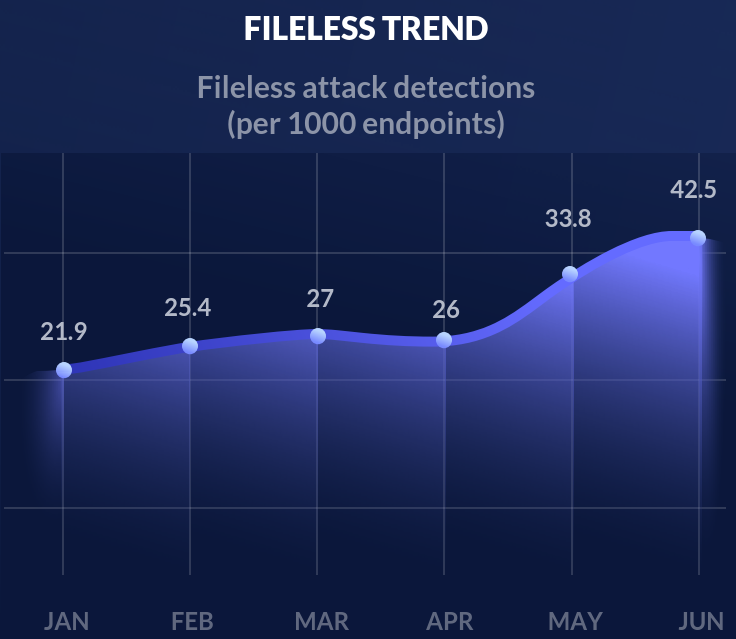

而次世代防毒起家,並提供端點偵測與防禦系統(EDR)、端點防護平臺(EPP)產品的廠商,也提出了相關報告,反映這種攻擊的嚴重性。像是SentinelOne剛發布的2018上半年企業風險指標報告中,指出無檔案式攻擊的數量,從今年1月到6月,只有短短5個月之間,竟然多出了接近一倍。而值得注意的是,勒索軟體的次數,遠少於前述的攻擊手法。

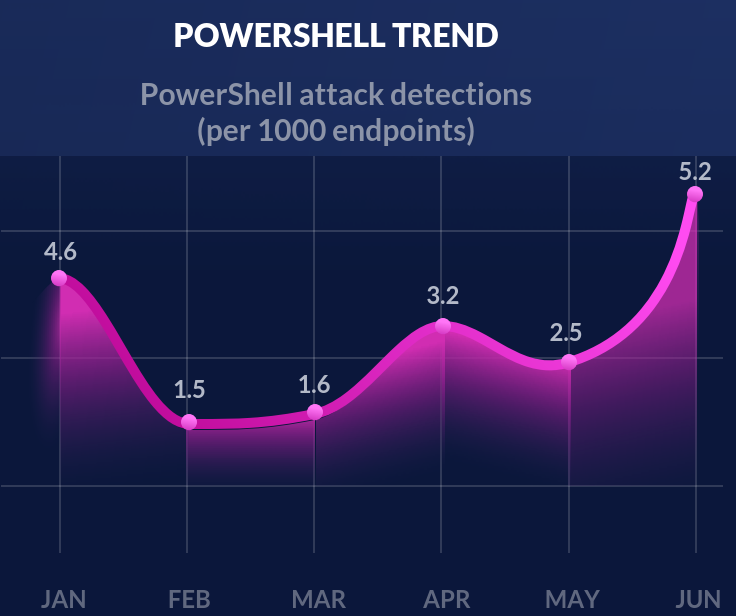

根據該公司的資料,無檔案式的攻擊數量,在今年1月份,平均每1,000臺電腦中,只有21.9次攻擊,但到6月份時,增加到42.5次,幾乎是快要多出一倍(94%)。而勒索軟體事件次數,這6個月裡,從每千臺電腦每月出現5.6次到14.4次不等。此外,雖然內建於Windows電腦的PowerShell,是無檔案攻擊常用的手法,但這份報告中,採用這種做法的比例並不高,每千臺電腦中,每月只有1.5至5.2次不等。這份報告的內容,也與前述趨勢科技和McAfee研究成果相符。

以次世代防毒起家的SentinelOne,最近發布了今年上半年度的企業風險指標,上圖指出1月到6月中,無檔案式(Fileless)攻擊事件比例大幅增加,且在5個月內接近翻倍的情況,但PowerShell攻擊的次數則並未隨之成長,這樣的情況,也許與現在駭客不再只針對已內建PowerShell的Windows攻擊有關。(圖片來源/SentinelOne)

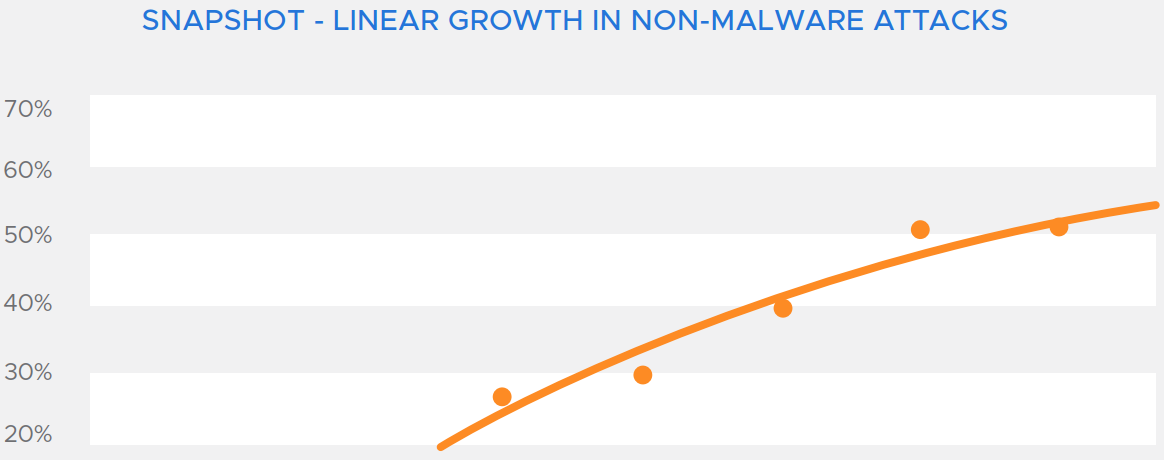

而同樣是次世代防毒起家的Carbon Black,他們在今年1月發表的2017年度報告中,也指出無檔案式攻擊的嚴重性。根據該公司的研究,去年的無檔案式攻擊事件數量,超過了一般的惡意軟體檔案攻擊(52%與48%)。他們也對資安研究員進行訪查,結果發現,相較於一般的惡意軟體,普遍認為無檔案式的攻擊手法會為企業帶來更多的風險,而且超過6成的研究員(64%), 也留意到此類攻擊明顯增加的現象,該公司更指出,事件數量平均每個月以6.8%的比例成長。

在Carbon Black今年年初發表的2017年度報告中,也強調無檔案式攻擊(這裡以Non-malware稱呼)顯著增加的情形,平均每個月以6.8%的幅度成長。(圖片來源/Carbon Black)

與其他攻擊手法混合運用是未來趨勢

無檔案式攻擊手法濫用的現象,也有其他端點防護廠商,注意到這樣的情況,並在部落格上發表他們的看法。像是Malwarebytes實驗室最近的一篇文章中,就點名鎖定中大型企業發動攻擊的SamSam勒索軟體,這個攻擊手法雖然會在磁碟上寫入惡意軟體檔案,但內容會受到加密保護,只有駭客解密之後,才會在受害電腦的記憶體中執行。

該實驗室認為,像SamSam這樣部分無檔案式(Semi-Fileless)的攻擊手法,雖然會先存放惡意軟體到受害者電腦的磁碟,但企業仍然難以分析是否有害,而且除非透過駭客手上的腳本,不然這些檔案也不會執行,這意味著,企業利用沙箱設備觸發,也無法判別是否有惡意內容。因此,Malwarebytes實驗室指出,上述的混合攻擊型態攻擊方式,將是這種攻擊手法的未來發展方向。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09