SandboxEscaper的Twitter個人頁面

一般而言,資安研究員若是發現到軟體的弱點,會先行通報廠商,讓廠商能進行相關的修補作業,待完成並提供更新檔案後,資安研究員才會公開揭露他們發現的細節,減少弱點遭到大肆濫用的可能。不過,最近有名前漏洞研究員,以推特帳號SandboxEscaper發表一篇貼文,將研究結果直接公開,表示她發現了一個Windows零時差漏洞,並在GitHub上提供了概念性驗證用的攻擊程式,隨後,美國電腦網路危機處理暨協調中心(CERT/CC)弱點分析師Will Dormann,也依循SandboxEscaper推文的資料,證實了這個弱點的存在。不過,截至目前為止,微軟還沒有提供任何的修補軟體。

依據正常的軟體漏洞通報流程,一般民眾可能會經由特定的通報平臺,而資安研究團隊會直接聯繫軟體開發廠商,經由廠商與通報者多次的確認、驗證,並等待廠商修補完成之後,才會完全公布漏洞的細節。然而,像前述直接在社群網站上公開的做法,便會讓這些軟體的弱點,成為有心人士可能濫用的目標。

漏洞通報管道多元,但難防有人直接在社群網站上公開

在臺灣,目前可提供漏洞通報的平臺,包含了HITCON ZeroDay,以及臺灣電腦網路危機處理暨協調中心(TWCERT/CC)等,鼓勵研究人員能夠提供他們找到的弱點,用來減少漏洞被濫用的機會。而不少科技公司為了改良自家的產品或服務平臺,像是微軟、Google、蘋果、臉書,甚至是臺灣人常用的Line,它們也提供了抓漏懸賞計畫。然而,SandboxEscaper不只直接在推特上公開前述的漏洞,甚至表明不打算將相關資訊交給微軟,雖然這名研究員的動機不明,但是上述的做法,已經讓執行Windows作業系統的電腦,暴露在該漏洞所造成的風險之中。

這個被公開的漏洞,可讓有心人士利用工作排程器,並且讓本地端處理程序進階通訊(Advanced Local Procedure Call,ALPC)介面發生錯誤,進而提升存取權限。

美國電腦網路危機處理暨協調中心弱點分析師Will Dormann,則依據推文提供的資料進一步驗證,這個漏洞影響Windows 10與Windows Server 2016,並將這個漏洞登錄到CERT,給予CVSS指標6.4至6.8分,就弱點本身的層面而言,風險程度算是中等(高風險為7分以上)。但真正的問題是,SandboxEscaper直接公開有關細節後,在微軟尚未提供任何修正檔案的空窗期之前,該漏洞可能會遭到濫用。此外,SandboxEscaper在自己的部落格上,也列出她曾發現的漏洞清單,其中,包含了一個提升本地端權限(LPE)的Windows 10弱點CVE-2018-8440,是否就是表示這次所揭露的弱點,已受到CVE列管,這名前研究員並未證實。

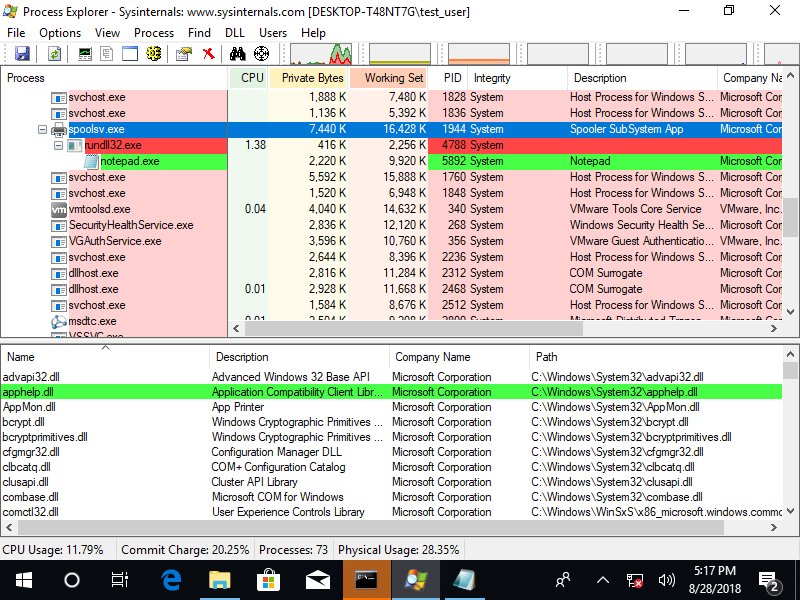

美國電腦網路危機處理暨協調中心弱點分析師Will Dormann證實了SandboxEscaper公開的漏洞,滲透成功之後,便如圖中的Process Explorer所示,經由工作排程器輾轉提升權限,並啟動印表機驅動程式(SPOOLSV.EXE),進而控制攻擊者想要執行的軟體,例如圖中的記事本軟體(NOTEPAD.EXE)。(圖片來源/Will Dormann推特)

另外,在Reddit社群網站上,同樣名為SandboxEscaper的帳號裡,上個月的貼文中,出現了不少求售Windows零時差漏洞的訊息,若這名用戶就是推特上的SandboxEscaper,也很有可能是因為這名研究員沒有找到合適的買家,憤而直接把漏洞公開。

目前為止,微軟尚未提供相關的修補程式,因此許多外媒向微軟確認後,該公司表明會在9月份例行的修補星期二(9月11日),才推出有關的更新軟體。不過,資安公司的Acros Security,則宣稱他們旗下的0patch零時差漏洞修補平臺,在揭露的24小時後,推出相關的微修補檔案預覽版本,可供應急。

附帶一提的是,雖然SandboxEscaper這樣直接公開漏洞的行為並不可取,但由於她的推文帶有自暴自棄的內容,加上前幾天(24日)在自己部落格中,這名研究員也表明想要求職,因此在這篇推文中,不只多位研究員回報成功驗證,也有許多人推文幫她打氣,鼓勵她勇於參與廠商的抓漏獎勵計畫,也有人在前述的部落格文章中,留言邀請她到公司面試。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09