Palo Alto Networks

各式IoT連網裝置受到入侵,將能被有心人士利用、濫用,或可能成為跳板發動DDoS攻擊而不自知。資安業者Palo Alto Networks表示,最近出現了以Mirai及Gafgyt惡意軟體衍生的殭屍網路活動,鎖定家用路由器為目標,並將利用它們來執行DDoS攻擊,進而癱瘓特定網站,提醒使用者必須注意。

關於這波IoT殭屍網路的攻擊,Palo Alto Networks在昨日(8月14日)發出警告,並表示一旦家中的路由器被他人控制,對方就可以安裝受它們控制的攻擊軟體,將裝置變成殭屍網路的一環。攻擊者將可遠端指使殭屍網路內的所有路由器,例如,傳送大量資料嘗試癱瘓特定網站。而該公司為了提醒臺灣用戶,他們也透過公關公司發布中文版的警告資訊。

若是家用路由器遭入侵,對於用戶來說,會有兩種影響,一是造成網路連線緩慢或中斷,二是讓使用者不知不覺變成攻擊其他網站的幫兇。

用戶要如何避免遭受攻擊?Palo Alto Networks提醒,引發這類攻擊的原因,是因為家用路由器設定了脆弱的密碼,或是過時的軟體而導致。這也就是說,用戶設備如要避免遭受攻擊,對於登入無線網路產品管理介面的密碼設定,不要太簡單、易猜,或是路由器的韌體版本如果太舊,也沒有持續更新,就要注意。

由於攻擊者利用路由器的預設密碼,和過時軟體侵入使用者的家用路由器。因此,Palo Alto Networks建議,簡單的預防措施就是,每週重啟一次路由器(最好重新插拔網路線),另外,就是變更密碼和更新軟體。如果用戶還是不確定如何做,例如,可以向提供路由器給設備的ISP電信業者求助。

而根據Palo Alto Networks在7月底發出的研究報告,則說明了旗下Unit 42研究小組,發現的更多殭屍網路活動細節。例如,他們在今年5月時,已經出現了3款以Mirai和Gafgyt惡意軟體家族,而且,衍生的惡意軟體變種原始碼被公開在網路上。

而且,這些新型惡意程式將鎖定IoT設備的已知漏洞。例如,DasanGPON路由器的CVE-2018-10561與CVE-2018-1562漏洞,使用Realtek SDK等不同裝置的CVE-2014-8361漏洞,華為路由器的CVE-2017–17215漏洞,以及D-Link路由器、Netgear路由器、Vacron NVR裝置、JAWS Web伺服器與CCTV和DVR裝置等相關漏洞。

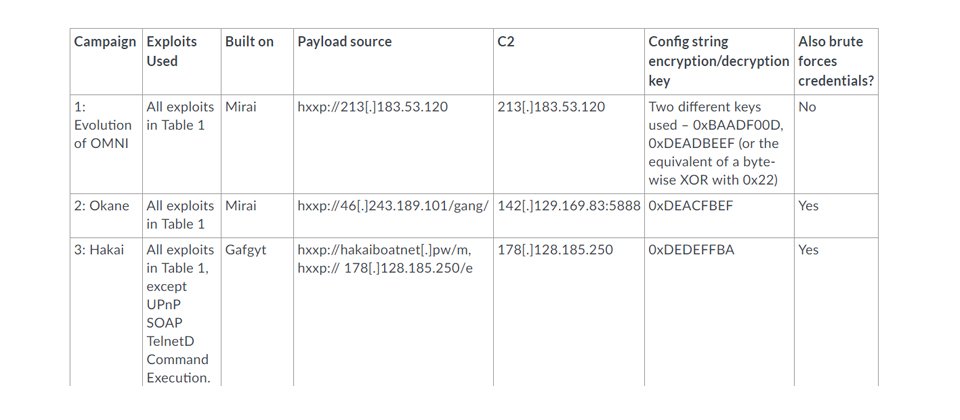

Palo Alto主要觀察到三個殭屍網路攻擊活動。第一個是更進化的Omni殭屍網路,Omni是Mirai惡意軟體的最新變種之一,將多個IoT設備的已知漏洞整合在惡意程式,他們的研究人員並在Omni的樣本中,發現融合了多達11個可利用的漏洞,比另一隻惡意軟體IoT Reaper的9個更多。

第二個殭屍網路攻擊活動他們命名為Okane,也是Mirai變種,除了利用上述的手段,同時會額外以憑證爆破攻擊,甚至他們在某些樣本中,還發現增加了新的DDoS攻擊方式。

另外,第三個名為Hakai的殭屍網路活動,則使用上述的大多數漏洞利用之外,加密方法也與Mirai類似,但它是基於Gafgyt惡意軟體所衍生。

從這些殭屍網路活動跡象來看,Palo Alto Networks認為,不排除攻擊者計畫進行新一輪大規模網路攻擊的可能性。

事實上,近年不少資安業者都提及IoT僵屍網路的威脅,隨著連網裝置數量越來越龐大,將更不容輕忽。根據過去研究機構Gartner的預估,2020年全球IoT裝置數量將達208億個,比2017年要多2.5倍。相對地,若不妥善防護,災情只會越演越烈。

另外,在本月初舉行的BlackHat大會上,Cisco旗下威脅情報組織Talos也在其中一場議程,公開他們對於IoT惡意程式的研究。而在演說的簡報當中,也列出了今年出現的IoT惡意程式,包括Mirai Okiru、Mirai Masuta、Mirai PrueMasuta、JenX/Jennifer、Muhstik、Slingshot、DoubleDoor、Hide and Seek、GoScanSSH與VPNFilter等,數量已經不少。

.jpg)

近期的BlackHat大會上,Cisco旗下威脅情報組織Talos,於一場議程演說的簡報中,也提到近年IoT惡意程式的發展。(圖片來源:BlackHat 2018/Talos)

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06