近年來,遭到揭露的物聯網(IoT)設備弱點,可說是不斷浮現。然而,沒有修補就繼續使用,便可能開啟了駭客取得裝置控制權的方便大門。根據物聯網資安公司青天科技(NewSky Security)研究總監Ankit Anubhav在推特上的貼文,文中指出,從能夠找尋物聯網裝置的搜尋引擎ZoomEye上,Ankit發現儲存了數萬臺舊型大華(Dahua)數位監控錄影機(DVR)的管理員密碼,意味著駭客只要透過上述的搜尋引擎,就能得到控管這些監視設備的管理權限。

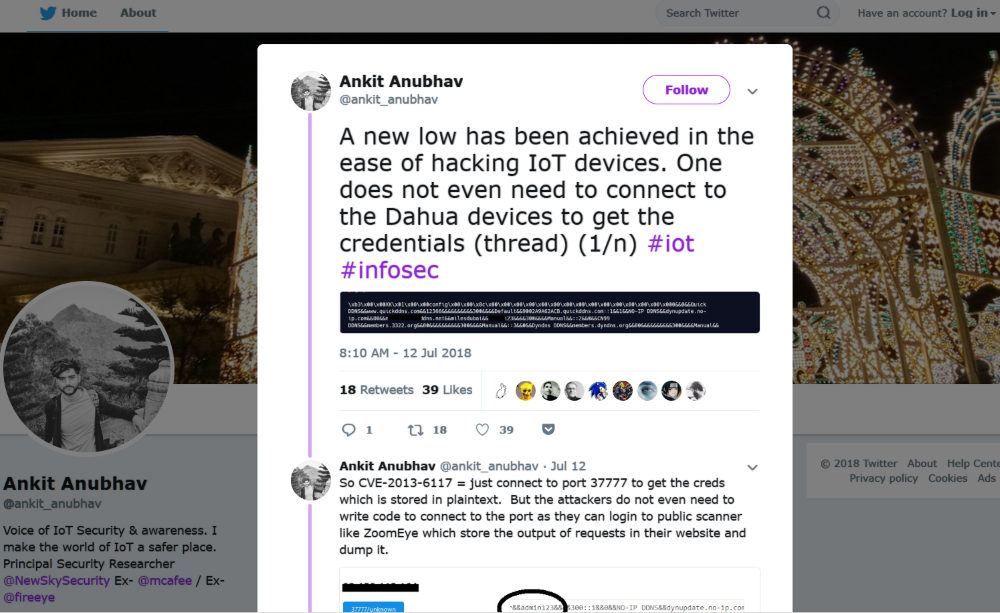

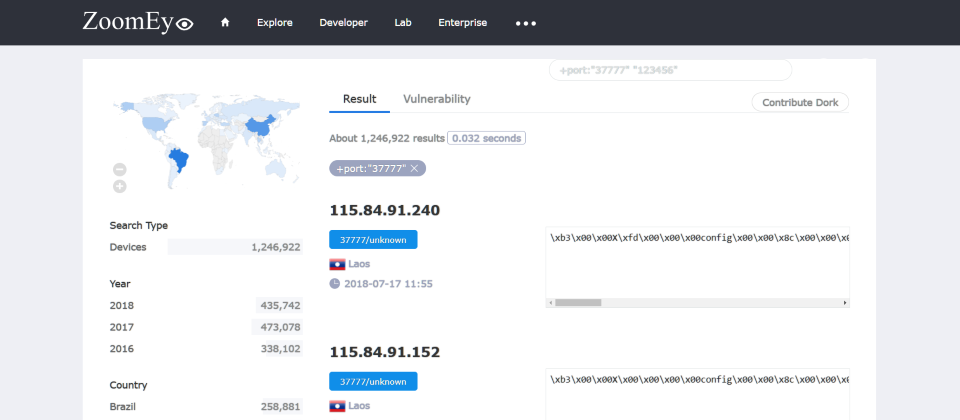

Ankit指出,這個大華數位監控錄影機設備的漏洞,其實早在2013年就被發現,並列為CVE-2013-6117。有心人士只要傳送特定的封包,以TCP協定存取數位監控錄影機的37777埠,就能得到設備以明文暫存的系統資訊,以及管理者密碼等內容。然而,現在駭客根本不需連線到監控設備,只要利用ZoomEye搜尋引擎,就能得到管理者密碼。

物聯網資安公司青天科技(NewSky Security)研究總監Ankit Anubhav在推特貼文上,表示他發現要駭入IoT裝置門檻更低,根本不需要連線到大華的(數位監控錄影機)裝置,就能取得存取控管的授權。

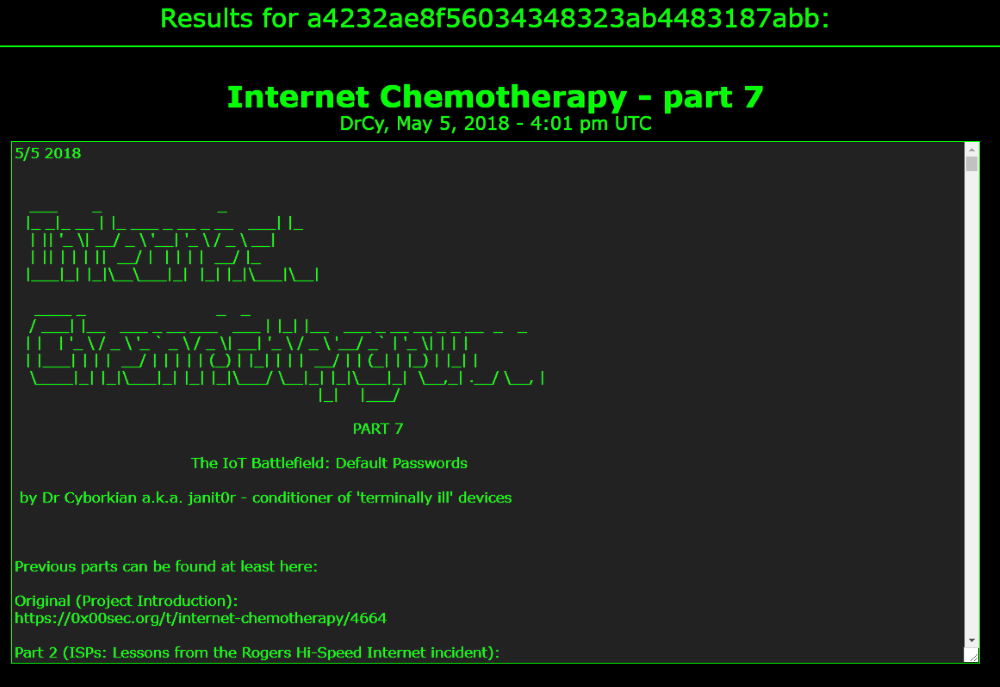

依據製作IoT惡意軟體BrickerBot作者Janitor的說法,至少有3萬臺大華的數位監控錄影機仍含有上述漏洞,駭客能以前述的搜尋引擎,取得這些設備的管理員密碼。Ankit指出,當時漏洞遭到揭露時,雖然大華已經提供修補的韌體,避免這些監控錄影機以明文顯示管理者的密碼,但是許多用戶更新失敗,因此,這些數位監控設備仍舊延用含有上述漏洞的舊版韌體,並使用至今。

在今年3月BrickerBot作者Janitor在一篇DeepPaste網站上的貼文中,講述IoT裝置的預設密碼,其中便提到了能透過ZoomEye搜尋引擎取得大華數位監控錄影機密碼的方法。Ankit指出,他便是藉此得知上述手法。

外媒Bleeping Computer也向ZoomEye搜尋引擎廠商進一步了解,該廠商認為,光是移除他們索引到的密碼,並不能解決裝置本身暴露密碼的問題,因此他們也沒有計畫在搜尋引擎上屏蔽這些資料。

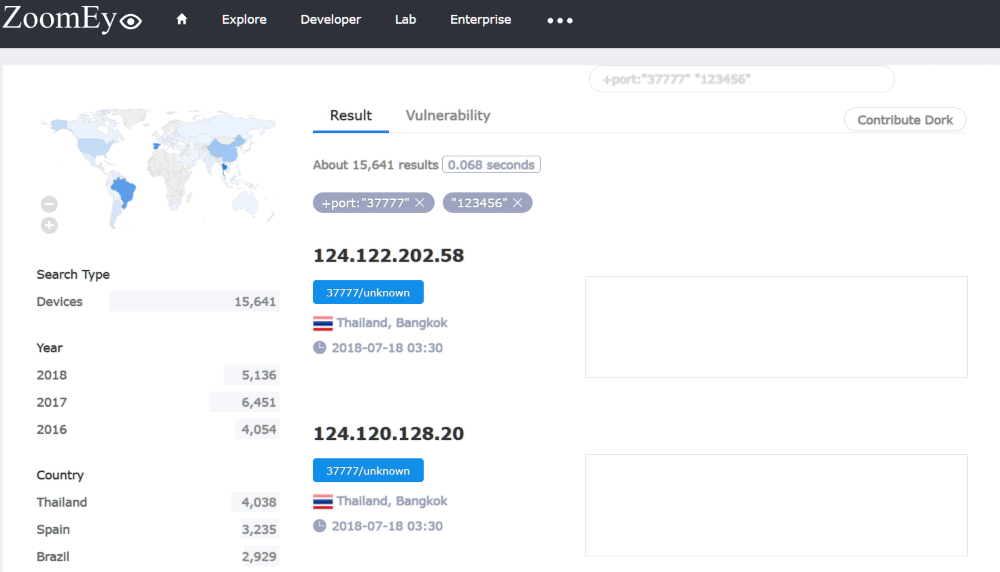

此外,這些大華設備用戶建立的密碼,也不少是容易被猜到的字串。我們實際在ZoomEye搜尋引擎中搜索,像是採用極為簡單的密碼字串admin,就有19,272臺設備,使用123456的也有15,641臺。

我們在ZoomEye搜尋引擎上,找尋使用123456做為密碼的大華數位監控錄影機裝置,結果多達15,641臺的用戶,採用了這個字串做為密碼。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02