Cloudflare

讓完全匿名瀏覽網頁成為可能,Cloudflare為高度重視隱私的使用者推出匿名網路Tor(The Onion Router,洋蔥路由器)專用的DNS解析器,這個基於洋蔥網路的解析器服務,不會透漏使用者訪問目標給ISP,也不容易受DNS中繼站攻擊,確保瀏覽行為從頭到尾都無法被追蹤。不過這個服務仍在測試階段,Cloudflare提到,目前還不應使用在產品階段上。

Mozilla日前公開與Cloudflare合作,未來Firefox使用者將可以選用支援DNS over HTTPS技術的可信遞迴解析器(Trusted Recursive Resolver,TRR),此舉大幅提升了網路使用者瀏覽網頁的安全性以及隱匿性,但是對於想要完全匿蹤的使用者來說還不夠,因為Mozilla提到,在查詢完網域對應的IP後,客戶端要連接該IP時,會發送一明碼伺服器名稱指示,這項請求是未加密的,因此ISP仍然會知道使用者的訪問目標。

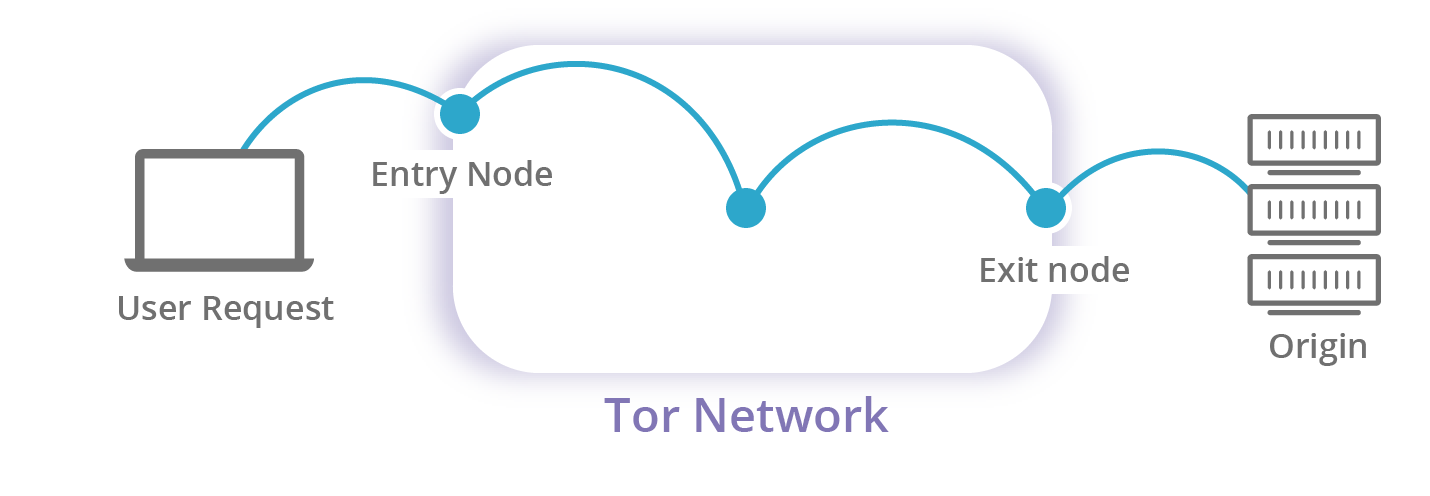

Cloudflare的Tor專用DNS解析器構建在洋蔥網路之上,其扮演的角色關係到Tor匿名網路的運作概念,假設使用者想要連接Cloudflare的網站,Tor網路會先計算出到達Cloudflare伺服器的路徑,使用者->ISP->X->Y->Z->www.cloudflare.com,並分別以Z、Y和X節點的公鑰依序加密封包,當使用者封包傳送到X時,便會以X的私鑰解密,X提交封包到Y時,Y會以自己的私鑰解密封包,傳遞到最後一個節點Z時,封包會被解密為原始封包傳遞給Cloudflare網站伺服器。

而這個過程還並不夠隱匿,因為ISP會知道使用者的IP,而Z中繼站也會知道使用者訪問的站點,因此Tor進一步提供了洋蔥服務,該服務由一群Tor節點組成,並公布編碼為.onion頂級網域(TLD)的公鑰,在每個節點間建立連線形成網路。使用這個技術可以讓資訊提供者或是個人用戶,難以被中繼網路追蹤。

.png)

但是在這整個連線的過程,仍然有最後一哩路存在風險,那就是網域解析,畢竟Tor網路仍然仰賴IP運作,使用者仍然需要使用DNS解析服務才能透過Tor網路瀏覽網頁。而使用Tor網路常用的兩種網域解析方法,第一種也是最一般的方法,直接向DNS服務查詢IP,第二種則是請求一個Tor的出口節點,公開解析域名。

但這兩種方法各有其缺點,第一種方法,當沒有使用DNS over HTTPS技術,便會向DNS伺服器洩漏使用者的IP,根據Mozilla說法,即使有了DNS over HTTPS技術,最少還是會對ISP洩漏訪問目標。而第二種方法,理論上雖然不會洩漏個人訊息,卻容易受到SSL剝離(SSL Stripping)、DNS快取毒害或是欺騙轉址攻擊。

Cloudflare為了解決上述Tor的DNS系統匿名缺陷,推出了基於.onion的解析器服務,簡單來說,Cloudflare就是提供了一個可靠的Tor的出口節點。至於這個Tor專用DNS解析器與1.1.1.1服務不同的地方,Cloudflare提到,.onion的地址是由dns4tor再加上49個看起來隨機組合的字母數字串組成,而這59個字符包含了完整的Ed25519公鑰,來保護與洋蔥服務間的通訊。

.png)

要使用這個功能只要讓瀏覽器路由請求到.onion位置就行了,使用HTTP選用標頭Alt-Svc可以通知瀏覽器資源可以被替代網路位置存取,Cloudflare表示,可以把這個功能想像成機會性加密(Opportunistic Encryption),瀏覽器收到一個在tor.cloudflare-dns.com上可用的.onion地址,便會試著檢查替代服務是否存在相同或是更高等級的安全性。而這包括可以使用相同認證以及伺服器名稱連接到洋蔥網路,瀏覽器會盡量確保使用者的瀏覽不離開Tor網路,而現在Firefox Nightly已經可以使用.onion位置做為替代服務。

原本使用Tor網路解析DNS,其匿名性就高於直接發送請求,解析器不只不知道使用者的IP,ISP也不會知道使用者進行域名解析,但是除非訪問的目標也是一個洋蔥服務,否則離開Tor網路的封包還是可能會被截獲,或是受到惡意出口節點的攻擊,更甚駭客還可以比較進入Tor網路前後的流量元資料,對客戶端進行去匿名化的處理。

Cloudflare強調,即使使用者的客戶端不支援DNS加密查詢也沒關係,使用.onion的解析器可以讓DNS over UDP和DNS over TCP具有與DNS over HTTPS和DNS over TLS一樣的安全性。另外,使用Tor網路也並非只為去匿名化,而是越多人使用匿名網路,真正需要匿名的爆料者的網路流量越能受到有效掩護,一個只有爆料者的匿名網路也不這麼匿名了,因此使用Tor網路看影片也可以為整體匿名網路做出貢獻。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06