iThome

臺灣證券交易所的資訊安全對於國內經濟的影響不小,不只確保證券交易得以有效且公平進行,任一系統若是出問題,甚至被惡意軟體入侵遭到APT攻擊,後果不堪設想。

在本月中2018臺灣資安大會現場,臺灣證券交易所(以下簡稱證交所)從自身經驗談起,暢談他們如何以開源軟體建置主機入侵偵測系統(HIDS),以及弱點偵測。

整體而言,他們的證券交易核心系統,是在安全的封閉系統上執行,仍需要提防各種可能的橫向移動行為。例如,公司內部離線的主機設備,企業人員可能因為較少維護,一旦為了存取資料或更新軟體而接上USB隨身碟的狀況,就等於有被入侵的風險。

談到實體隔離,證交所系統維運工程師徐子浩提到:「當你覺得它安全時,它反而不安全。」因此,他們也需要更進一步去重視,並落實單位內的離線與周邊主機的安全監控,而不只是單靠防毒軟體與防火牆的防禦,期望進一步藉由入侵偵測系統與合規性的檢測,要讓未來定期系統健檢與維護作業,可以變得更為容易。

不只做好管理交易系統的維運與安控,還要讓系統健檢深入到各環節

為了確保內部系統做好定期健檢,徐子浩表示,證交所打算將安全控管的要求,深入每個系統之中。

據了解,他們將從內部的離線主機開始進行,採系統化的方式,做到入侵偵測與合規性檢測,而為了維護交易系統安全性,周邊還有一些安控維運管理的主機,是跟交易系統介接,也同樣有著內部網路設備資安監控的需求。

現場徐子浩也揭露了他們的計畫,是透過開源軟體Wazuh來實作,並已經完成了概念驗證。儘管市面上已有相對應產品,能達一定的要求,但使用開源專案的最大好處是,彈性客制化能力高,例如開源軟體內的規則設定,都是明碼儲存,不像市面上產品有時不易確認內容,因此容易檢視,要將自訂的偵測條件加入到設定檔中,也很方便。

更重要的是,他認為在使用過程中,企業能夠藉助這樣的經驗,發現不足之處,若是未來需要評估,或採購市面上的產品時,就能更切重本身的需求。即使有可能發生導入失敗的狀況,但使用開源碼軟體的經驗,也更容易讓自己發現問題癥結點。當然,他也考慮到之後的維護問題,因此需要做好相關文件、技術的交接。

不過,徐子浩也提到,最終他們實做出的解決方案,關鍵在於主管的支持,其他企業如有同樣的需求,他也建議可以請自家工程師,藉由概念驗證環境的實做,來測試評估。

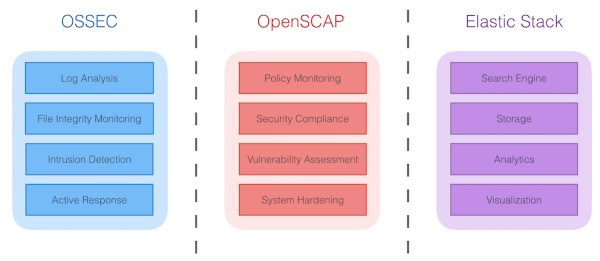

以證交所的經驗為例,徐子浩進一步解釋其系統架構。在這次專案中,他們是採整合式入侵偵測系統架構,運用的是Wazuh開放原始碼軟體,其實這結合3個開源軟體項目,包括OSSEC、OpenSCAP與ELK。

簡單來說,就是以OSSEC協助做好主機系統的完整性檢測,以及入侵偵測監控,搭配OpenSCAP而具有檢查系統組態與弱點偵測,再加上Elastic Stack提供日誌收集、儲存、分析與視覺化呈現,以及稽核報表產出。

運用開源軟體OSSEC建立入侵偵測系統

基本上,證交所目前採用的OSSEC,其實是偏重於主機型入侵偵測系統,而HIDS的好處在於,代理程式安裝於作業系統,可檢視檔案系統屬性是否被變更,誤判率相對較低。

徐子浩表示,相較於同性質的開源碼軟體而言,OSSEC的功能相對全面,整合了系統檔案檢測的功能,並兼具網路監控,同時包含作業系統的日誌(Log)分析,甚至能針對組態檔執行檢測,相當特別。所以,他們以此作為核心,建構出整合入侵偵測系統的防護。

根據徐子浩的說明,OSSEC有幾個主要特色,像是可以幫助監控各種日誌檔案,檢查檔案是否被竄改,以及偵測系統遭惡意軟體及後門程式入侵的跡象。而且還提供主動防禦的措施,而非被動式的監控,也就是從IDS偵測,提升至IPS防護的能力,並可以做到細部的控制。

徐子浩也分析採用OSSEC而來的優勢,並且逐一解釋。

舉例來說,它能夠同時部署在多種作業系統,例如,Linux、Solaris、Windows與Mac OS,具有跨平臺的特性;同時,它相容的監視設備類型,也很廣泛,能從防火牆、交換器、路由器,接收和分析Syslog事件;而在即時警示方面,可透過SMTP、Syslog,以及JSON格式,輸出日誌檔案,並匯入企業原本建置的系統。

透過OpenSCAP幫助自動執行安全性檢測

在弱點掃描與合規性檢測方面,是提升電腦系統穩定性的強化措施之一。對此,證交所參考的,主要是NIST國家級安全檢查計畫的清單,從這裡提供的SCAP(Security Content Automation Protocol)與GPO(Group Policy Objects)檢查格式,分別下載對應Linux,及Windows主機的安全性檢測。

在實際使用方式上,徐子浩也提出進一步說明。像是透過OpenSCAP,可針對開啟SSH連線服務的Linux主機檢測,支援Fedora、CentOS、Debian、OpenSUSE、RHEL與Ubuntu等系統。而OpenSCAP並提供許多安全方面的工具,像是漏洞掃描與系統設置安全檢查,因此不僅可以掃描已知漏洞,並讓使用者能即時套用最新的SCAP政策及內容,自動調整為可符合特定規範的狀態。

而且,OpenSCAP支援的安全政策,也包括了許多國家級與產業標準,包括:USGCB、PCI-DSS與STIG等,可協助將安全政策,轉換為程式可讀取的格式,並透過OpenSCAP,做到稽核、報表產出與套用合規設定,藉以簡化安全檢查清單的比對流程。

另外,針對單機版Windows主機,他則建議使用微軟系統的本機群組原則(LGPO)搭配PolicyAnalyzer來執行,而對於Windows AD網域納管的主機,則使用AD或SCCM,派送另一套合規性檢查格式GPO。

關於臺灣證券交易所的核心系統,已經是在安全的封閉系統上執行,近期他們開始重視周邊主機的維運與健檢,計畫以開源專案Wazuh執行整合式HIDS架構,用OSSEC、OpenSCAP與ELK來強化所監控主機的安全性。

利用ELK實現日誌的監控與分析,強化監控能力

而在HIDS與弱點掃描應用之外,證交所為強化所內系統定期健檢的能力,也結合了日誌分析工具ELK。

其實,這套工具是3個開源項目的縮寫,也就是Elasticsearch搜尋引擎,加上Logstash管道,以及可產出圖形化視覺介面報表的Kibana,進而協助這套整合式入侵偵測系統,能有更直覺監看相關檢查報表的能力,幫助系統維運工作的執行。

在整合式入侵偵測系統外,搭配不同弱點掃描工具驗證

另一方面,為了驗證這套整合系統所監控的主機,是否存在未修補漏洞或弱點,例如,NVD資料庫本身可能遺漏的部分,證交所也搭配其他開源弱點掃描工具,像是OpenVAS、Nmap Scripting Engine(NSE)等,做到進一步檢核。但他也提醒,在這樣的架構下,仍要注意幾件事,像是弱點資料庫未必包含最新漏洞,掃描結果需排除誤判,並且需評估弱點風險等級,以及內部網路受攻擊的防護程度。

另外,徐子浩也談到後續做法,在整個專案概念驗證後,他們可能採一次導入一個的方式,將系統逐步建置起來。

最後,徐子浩補充說,鑑於APT威脅無所不在,需假設在系統被入侵的前提下,監控可疑行為,像是檔案完整性、資源使用量與程式行為。因此,他們期許自己,能夠藉助整合式入侵偵測系統,做好異地日誌匯總,及早期預警入侵偵測監看,並透過符合安全性規範的設定,加強作業系統的整體防護能力。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02