李倫銓表示,用戶把資料委外給第三方單位使用雲端服務時,需要注意權限的設定

近年來,雲端技術發展成熟,許多企業或是政府單位開始將自家資料轉移至雲端資料庫,並委託第三方公司來管理或分析雲端資料,但HITCON CTF領隊李倫銓表示,將雲端資料委外時,若權限設定錯誤時,反而會造成更嚴重的後果。他指出,目前雲端常見資安問題可以歸納成6大類,包含CDN傳輸層實作問題、權限設定不良、設備解析問題、資料庫問題、網站漏洞、Serverless的架構問題。

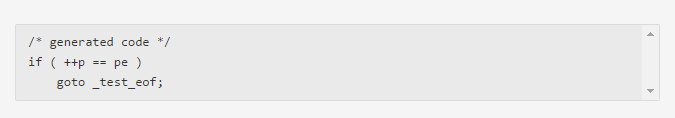

圖說:李倫銓使用AWS的網站系統架構為例,指出雲端服務常見有6大問題。圖片來源:AWS

問題1:CDN傳輸層功能問題

第一個問題是CDN傳輸層實作問題。使用者建立雲端架構的時候,經常會使用CDN服務,CDN不僅能夠加速資料的傳遞,也有其他的功能,例如,CDN廠商提供應用程式防火牆(WAF)、DDoS防護,以及提供HTTPS等功能。李倫銓認為,CDN廠商為了商業的利益,演變成CDN提供的附加功能越來越多,導致帶來的風險也變高。

舉例來說,今年2月CloudFlare爆發了雲端淌血漏洞事件,造成用戶密碼和個人資料外洩長達5個月。因攻擊手法與2014年心臟淌血(Heartbleed)事件相似,就稱為「Cloudbleed」。李倫銓解釋,CloudFlare 3項功能的Praser程式碼有錯誤,造成使用相同代理伺服器的網站用戶,能夠看到其他網站的資料。

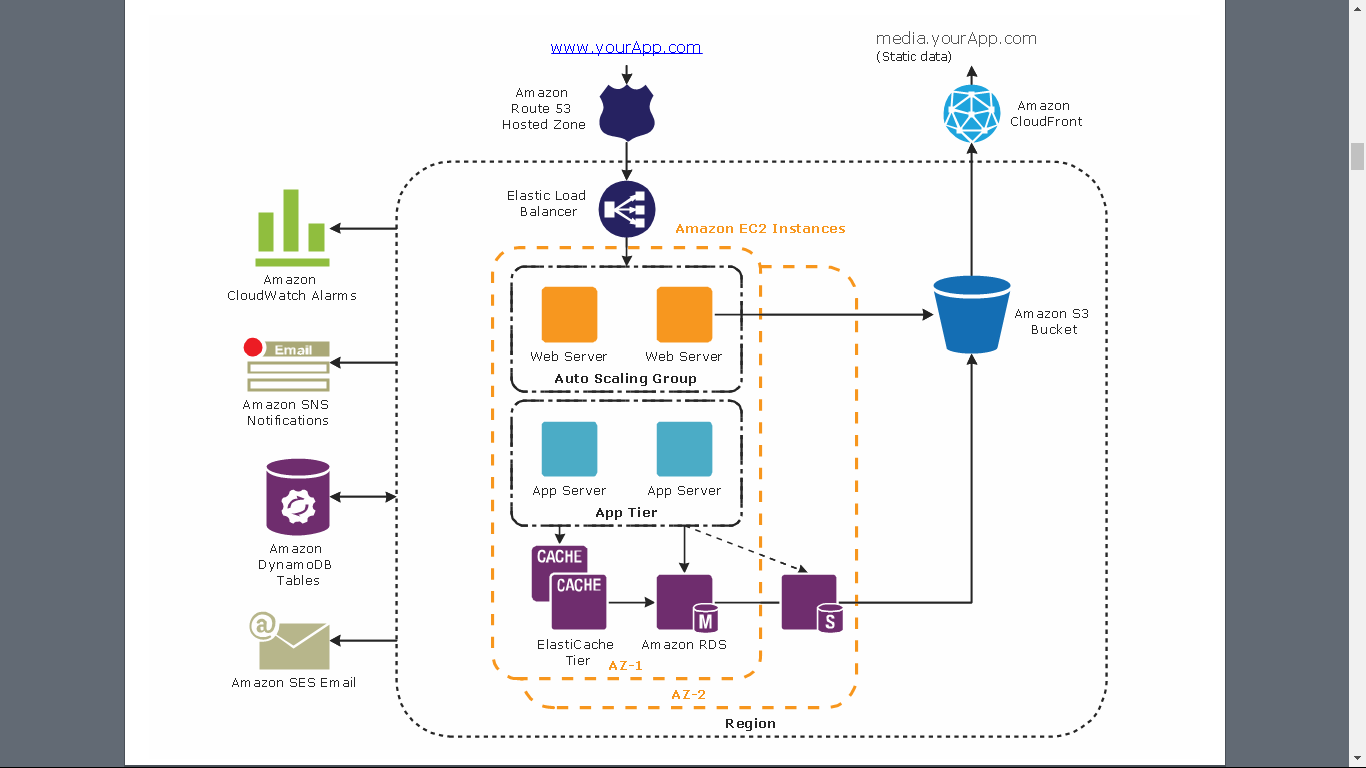

圖說:Parser程式碼中原本該是「==」的地方,卻被打成了「>=」,導致緩衝溢位(buffer overflow),使大量CloudFlare的伺服器記憶體內容外洩而可被前端HTTP呼叫。圖片來源:CloudFlare

CloudFlare發生資安事件後,修改了包括電子郵件程式碼混淆(obfuscation)、Server-side Excludes,以及Automatic HTTPS Rewrites等3項受影響功能中的HTMLParser程式碼,以及立即關閉其功能,降低了損害程度。

李倫銓認為,CloudFlare這次事件凸顯出,用戶太過依賴雲端服務廠商,卻又無法保證雲端服務廠商都能安全無虞。

另外,原本企業使用CDN服務的另一個目的是避免自家伺服器直接面對駭客,一旦遇到DDoS攻擊,僅會波及CDN廠商。但是,最近出現一套駭客工具HatCloud,專門挖掘受CloudFlare代管網站的真實IP,讓駭客可以鎖定真實IP位址攻擊。所幸,李倫銓補充,這套駭客工具只會攻擊DNS組態設定錯誤的網站,並非所有CloudFlare代管的網站都能攻擊。

圖說:專門探測CloudFlare背後真實IP的駭客工具。圖片來源:GitHub

問題2:權限設定不良

李倫銓指出,部分企業或政府單位為了在短時間內,把雲端的資料交給委外公司管理或分析,卻忽略了權限的設定,包括IAM(身分認證管理)權限設定、AWS S3資料夾權限原則設定、防火牆安全群組(security groups)設定、資料庫權限設定,以及應用程式權限設定等5種權限管理的疏忽,造成大量的機密資料外洩。

其中,美國近期發生的2起重大資料外洩案,資料儲存在Amazon S3交給第三方單位管理,分別是今年6月初美國國防部軍事衛星情資外洩案,以及6月20日美國共和黨2億筆選民資料外洩案。李倫銓表示,雲端資料委外處理,必須注意委外公司的權限設定,不能開放全部的權限。因為大部分資料外洩案件,歸咎於委外權限設定不良。

不僅如此,今年初,一批駭客利用移除公開暴露在網路上的MongoDB內資料,勒贖資料庫所有人需支付0.2個比特幣(約新臺幣1.5萬元),才願意回復資料庫的全部原始資料。李倫銓認為,過去駭客僅會利用釣魚郵件,被動地等待受害者上鉤後,才會啟動勒索攻擊,但現在駭客能夠在「暗黑版Google」的搜尋引擎Shodan,掃描未加密的MongoDB,主動發動勒索攻擊,加密整個資料庫。

問題3:設備解析問題

李倫銓指出,2016年底中國研究人員發表了一篇論文名稱為「Host of Troubles」,揭露了關於不同設備對Host Header解析的歧異,讓駭客可以從中攔截網頁瀏覽請求,轉向偽造網址。例如,NSA(國家安全局)的網頁曾一度被替換成其他的網頁,但是,實際上NSA網頁沒有被替換,只是網址解析出真實IP的過程遭駭客攔截。

駭客發現大部分中介服務設備處理Host Header字串時沒有遵守RFC7230協議解析,利用這個漏洞來偽造類似的網域名稱,進而替換正牌網址與真實IP的對應關係,包括了Apache、Nginx網站伺服器、透通式快取服務(Transparent Cache),如ATS、Squid、反向代理服務(Reverse Proxy),如Varnish、Akamai、阿里巴巴、CloudFlare等CDN服務,以及防火牆服務。

例如,正常情況下,某一個網站的網域是www.A.com.tw,對應的網路位址是1.1.1.1,使用者輸入A網站網址就會進入網址IP為1.1.1.1的網站,駭客會先註冊一個和目標網站相似的網域名稱為「www. A.com.tw(A前方為空格)」,但對應到IP卻是駭客擁有的1.1.1.2。部分中間服務解析Host Header時,會忽略網址中的空格,導致駭客釣魚網址和正常網站的網址被視為是同一個網站。駭客刻意大量瀏覽釣魚網站來讓中間解析服務優先快取釣魚網址,造成網友瀏覽原來A網站時,反而透過快取而打開了駭客偽造的網站。李倫銓說明,如果駭客在偽造的釣魚網站中植入木馬,使用者進入網站後,電腦就會遭到木馬感染。

問題4:DB問題

李倫銓指出除了MongoDB資料暴露在外,以及MySQL風險之外,還有一種是RADIUS權限設定有疏失。駭客利用RADIUS的漏洞,植入遠端服務管理SSH金鑰至RADIUS的伺服器,不但能夠取得此伺服器的使用權限,也可以利用相同方式取得其他RADIUS的伺服器權限。

問題5:網站系統漏洞

李倫銓說明,只要是人就會寫出有問題的程式,有問題的程式就會造成漏洞。在2005年以前,駭客利用網站漏洞來替換網頁,或是直接在網頁掛馬,竊取使用者的個資。但近年來,駭客直接置換在網站的軟體,欺騙使用者下載具有惡意程式的偽造軟體或是作業系統。

例如,2013年KMPlayer軟體更新程式遭駭事件,駭客直接攻擊官方網站,把開源專案的程式包,全部替換設有後門的KMPlayer軟體程式,使用者安裝了偽造的版本,也相對地安裝了後門。

此外,駭客也開始轉往攻擊開發者的環境。李倫銓指出,今年爆發出Samba漏洞後,許多資安研究人員為了探究漏洞產生的原因,紛紛上網下載Python程式碼開發的Samba套件,然而,網路也出現了新釣魚手法「Python package 釣魚」。

一名駭客在網路假造了一個Python的Samba套件,並以Python慣用規則命名成的「SMB」,偽裝成官方提供的套件,上傳至Python套件索引平臺PyPI上提供下載。當研究員使用Python套件管理工具「pip」下載「SMB」時,駭客也能順便竊取了研究人員回傳的Username、Hostname、IP位址和其他主機資訊。不僅如此,2015年發生的XcodeGhost風暴事件也都透露出,攻擊開發環境已經成為一種風潮。

問題6:Serverless的安全問題

2014年AWS推出了Serverless的運算架構,李倫銓指出,從資安觀點來看,使用者不會擁有伺服器,一旦發生DDoS攻擊,都由雲端廠商負全責,但除了DDoS問題,Serverless架構仍然有其他的安全問題,如Lambda功能的存取控管風險(Funtion Access)、AWS資源權限管理風險(Resource Permisson)、資源濫用(Resorce Abuse)、Container 安全性,以及程式碼注入(Code injection)風險等問題。

李倫銓表示,公有雲的安全性是一種假設,仍在許多環節會出現意外或繞過管制的可能,而且無論是管理憑證的機構、網路營運商、雲端服務商,甚至自家開發者都可能會發生疏失。而駭客不僅攻擊使用者,也開始轉而攻擊外包商,以及系統架構業者,所以,最好的方法就是接受資安問題的存在,尋找適合的處理方式正面迎戰。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09