Amit Serper

WannaCry才在上個月引發全球災難,周二又有一隻名為Petya的勒贖軟體再度侵襲全球Windows PC。有安全專家率先提出免於被害的暫時性方法。

如同WannaCry,Petya也是利用美國國安局(NSA)被「影子駭客」外洩的攻擊工具EternalBlue,用以入侵Windows PC。災情最重地區為歐洲;烏克蘭的中央銀行、國營電信公司、地鐵及首都基輔機場、車諾比爾核電廠、超市POS、俄羅斯國營石油公司皆被植入Petya,另外美國知名藥廠默克(Merck)、法律事務所DLA Piper及多家醫院也遭到感染。

和一般勒贖軟體相同,感染後,它會加密檔案,並跳出訊息,要求受害者支付相當300美元的比特幣到其所附的區塊鏈網址。

一開始研究人員以為它是以前一個叫Petya的惡意程式新變種,不過後來發現它其實是不同程式,只是有一部份程式碼取自Petya。因此後來有人為之起了NotPetya、Petna或SortaPetya。

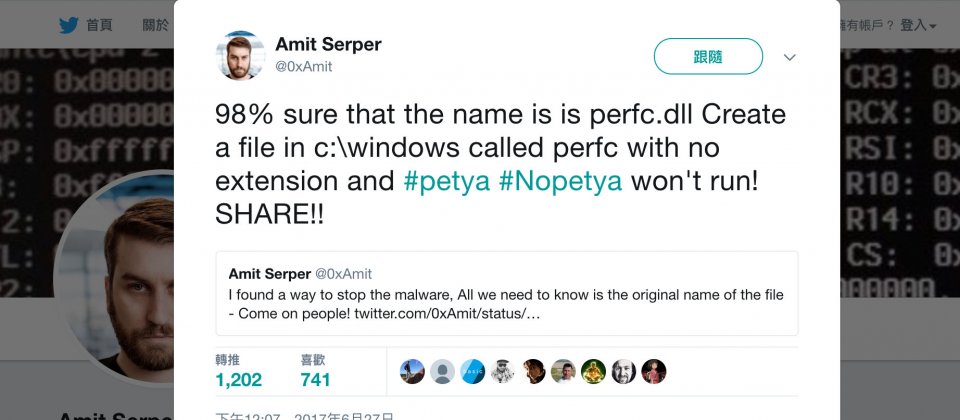

一名為Amit Serper的安全專家發現一個方法可保用戶暫時不被加密勒索。NotPetya會先搜尋受害電腦的本機檔案,如果發現磁碟內已經有同名檔案,就不會進行加密。Serper指出,這隻惡意程式的檔名為perfc.dll,只要受害者在PC的c:\Windows檔案夾中建立名為perfc的無副檔名檔案,設為唯讀,就可以防止這隻惡意程式執行。而許多人試用後也證明可行。

微軟在WannaCry攻擊爆發時已經針對Windows新舊版發佈修補程式,包括XP。因此補好的Windows PC應該不用擔心。然而從NotPetya再次席捲各國,顯見Windows更新的情況還是未儘理想。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02