駭客利用殭屍網路Bondnet來開採加密貨幣

GuardiCore

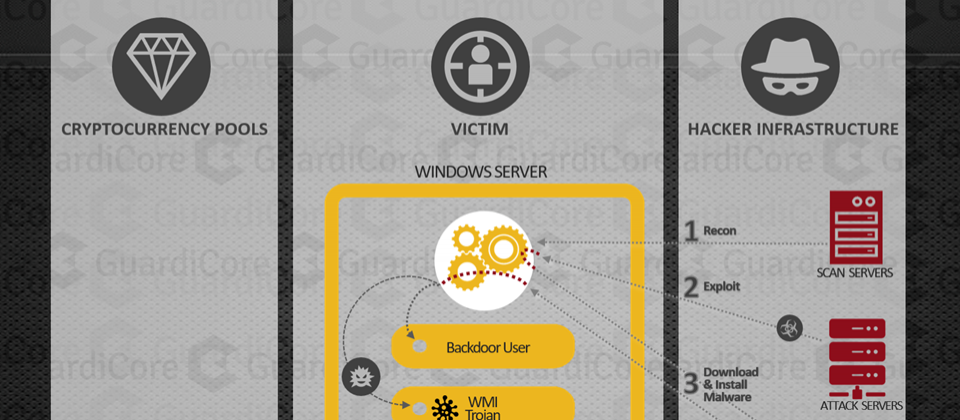

資安公司GuardiCore研究人員近日揭露,他們在今年1月發現了新的殭屍網路Bondnet,控制超過15,000臺伺服器,不只竊取資料或發動DDoS攻擊,駭客還用這批殭屍裝置來開採不同的虛擬貨幣。幕後駭客(代號為Bood007.01)從去年12月開始,主要開採暗網常用的Monero(墨內羅幣),一天大約可獲利1,000美元(約新臺幣3萬元)。

Bondnet主要鎖定Windows Server主機,利用系統弱密碼問題,和常見老舊系統漏洞來入侵系統,例如phpMyAdmin配置錯誤漏洞,或JBoss、Oracle Web Application Testing Suite、ElasticSearch、MS SQL servers、Apache Tomcat、Oracle Weblogic等,再透過一系列Visual Basic腳本程式,來植入遠端存取木馬和採礦程式。

例如,Botnet最早一波攻擊發生在香港,因為phpMyAdmin配置錯誤,讓駭客有機可趁,暗中植入了未知DLL元件和編碼過的Visual Basic腳本程式。受害主機上有多種防毒軟體,但都沒有發現到這批問題檔案。駭客還會植入WMI木馬,來與C&C伺服器溝通,傳遞裝置的資訊到C&C伺服器,包括裝置名稱、RDP端口、帳號密碼、Windows版本、正在活動的處理器數量、運行時間、作業系統的語言、CPU的架構(x86/x64)等,這些資料使用ASCII編碼,並且透過HTTP協定來傳遞。

研究人員指出,部分殭屍裝置被用來執行採礦計算,駭客會根據採集不同種類的加密貨幣,下載並安裝相對應的礦工程式,採集加密貨幣的種類包括Monero、ByteCoin、RieCoin和ZCash等,這些加密貨幣都能兌換成美元。而且,駭客為了確保採礦任務不會因系統重開機而中斷,還設定了排程,每小時會自動啟動一次採礦程式。

不僅如此,研究人員發現,C&C伺服器的目錄中出現了中文字「Go語言」,而且,殭屍裝置傳回C&C伺服器的資料,其中有一項,需要確認殭屍裝置的作業系統語言是否為中文,研究人員推斷Bondnet作者可能是中國人。

Botnet旗下大多數殭屍裝置負責採礦工作,只有中國境內殭屍裝置負責勒索攻擊。目前,Bondnet鎖定跨國公司、大學、市議會和其他公家機關,來發動攻擊。研究人員表示,目前多數比特幣挖礦工作大多轉移到中國大型軟體商手上,但是,仍有少數個人或企業利用不法手段,來賺取加密貨幣。隨著Bondnet出現,挖礦很快將成為勒索事業的一環,和竊取資料一樣,而且情況越來越嚴重。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02