示意圖,與新聞事件無關。

以色列資安業者Check Point近日發現有36款Android裝置在供應鏈階段就被植入了惡意程式,有些惡意程式甚至要重刷機才能移除。

這些裝置來自於Check Point的兩大客戶,一為大型的電信業者,另一則是跨國技術公司,Check Point並未揭露客戶名稱,僅說裝置上的惡意程式並非官方ROM的一部份,也不是使用者安裝的,而是使用者拿到裝置時就存在的。其中有6款惡意程式是藉由系統權限被植入ROM中,必須要重刷機才能移除。

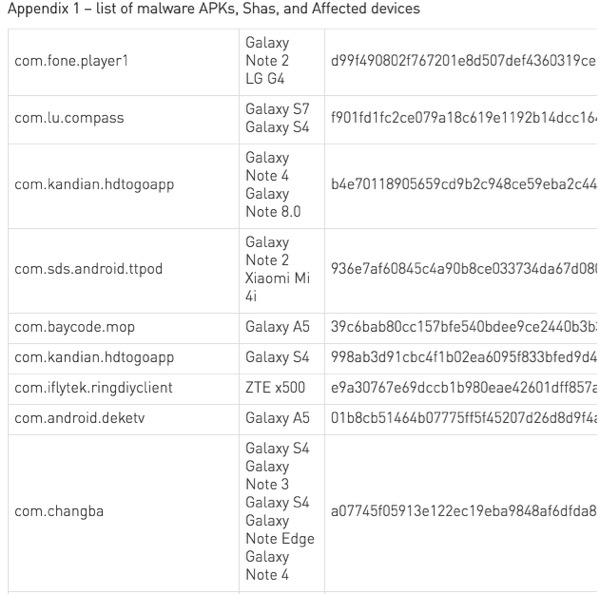

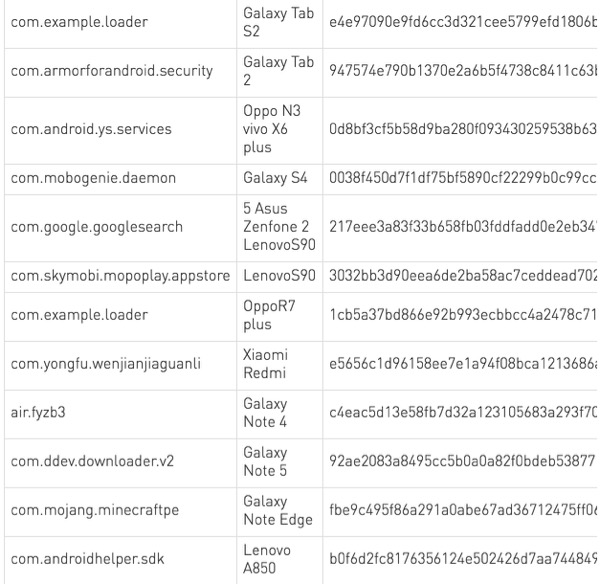

這36款Android裝置涵蓋了Galaxy S4/S7、Galaxy A5、Galaxy Note 2/3/4/5及Note 8.0與Galaxy Tab平板電腦、Asus Zenfone 2、Lenovo A850、ZTE x500、Oppo N3、Xiaomi Redmi與Xiaomi Mi 4i等。

Check Point在兩大客戶的Android裝置中發現預載的惡意程式,受影響的36款裝置列表:(來源:Check Point)

Check Point在這些裝置上偵測到的惡意程式絕大多數為資料竊取程式與粗糙的廣告網路程式,還有一個是Slocker行動勒索程式,會將裝置上的資料加密並向使用者索取解密贖金。

其中一個Loki廣告程式則被安裝在6款Android裝置上,它內含許多不同功能的元件,包括會顯示非法的廣告,還會竊取裝置資料,讓自己取得裝置的最高權限以常駐於裝置上。

有鑑於這些惡意程式是在使用者拿到裝置時便存在的,因此再小心的使用者都很難察覺到異樣,Check Point建議使用者部署更進階的安全措施以防範這類惡意程式的入侵。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27