重點新聞(02月25日-03月03日)

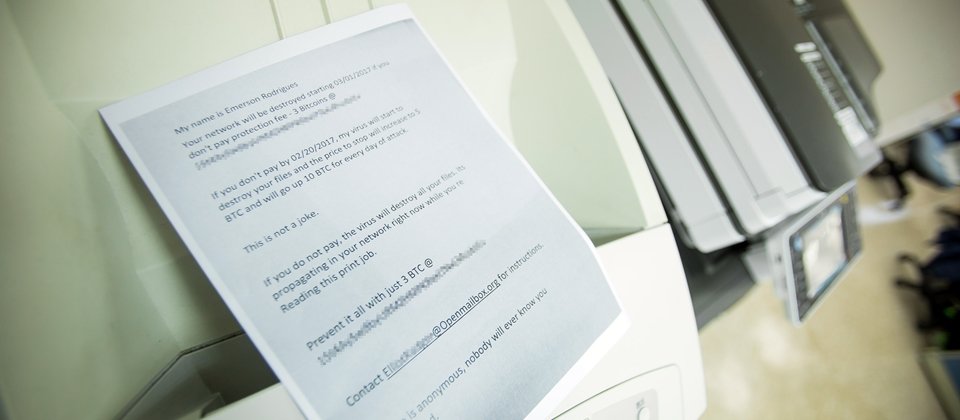

全臺46所學校網路印表機遭駭客入侵,要求支付3個比特幣並揚言癱瘓網路

臺灣近日多所學校的網路印表機,突然印出了一張署名為Emerson Rodrigues的恐嚇信,要求在指定時間前需支付3個比特幣(約新臺幣10萬元)的保護費,揚言若未付款就會在3月1日發動攻擊來癱瘓學校網路。教育部清查後證實,多達46所學校收到駭客威脅信,其中大專院校占59%,其次中小學校占25%,但是目前還有部分縣市尚未通報給主管機關,受害數量恐更多。此外,教育部同時指出,在駭客入侵的印表機中,HP印表機數量最多占73%,其次是EPSON占了7%。根據教育機構資安通報平臺公告解釋,因部分學校印表機和物聯網使用預設密碼,以及大部分連線印表機使用外網IP,相關資訊暴露在網路上,造成駭客入侵列印恐嚇訊息或作為攻擊工具。更多新聞

駭客誘拐使用者在Chrome安裝字體,趁機植入惡意軟體發動勒索攻擊

資安公司NeoSmart Technologies研究人員使用Google Chrome瀏覽WordPress網站發現,部分網站內容字體出現亂碼時,瀏覽器會跳出「找不到字體」並且要求安裝「HoeflerText」字體才能順利瀏覽的提示訊息。駭客以此來欺騙使用者安裝惡意程式Chrome Font v7.5.1.exe。由於Chrome和Windows Defender沒有主動標記該程式為惡意軟體,而且NeoSmart Technologies也利用VirusTotal檢測發現,59個掃毒軟體中只有9個識別為惡意軟體,使用者不易發現危險。但是,Chrome在安裝前會跳出是否繼續下載的提示,只要使用者沒點擊「確定」,就可避免受到影響。更多資料

Windows版 Mirai伺服器主機竟然在臺灣

卡巴斯基研究室發現,目前有500臺Win32環境的伺服器,專門感染Windows裝置,成了Windows版殭屍網路Mirai的散布者(spreader)。其中,有些主機是中文系統,伺服器主機甚至設置在臺灣維護,從事竊取中國設備製造商的程式碼簽署憑證(Code Signing Certificate)。Windows版Mirai主要感染採用Windows作業系統的IP攝影機、DVR、家庭媒體、樹莓派(Raspberry Pi)裝置和香蕉派(BananaPi)裝置。此外,卡巴斯基實驗室全球研究分析團隊(GReAT)進一步說明,多數人誤以為Windows版Mirai是最近剛出現的原生IoT殭屍網路,但其實是既有的Windows殭屍網路,利用了可以感染Windows裝置的Mirai變種來擴大規模。更多資料

Linux專案修補可能存在11年之久的權限擴張漏洞

Linux核心開發人員近期修補藏匿了11年的本地端權限擴張漏洞,允許駭客取得系統最高權限。該漏洞是由Google實習生Andrey Konovalov利用Google所建立的安全稽核工具syzkaller發現,現身在Linux核心中的數據壅塞控制協議(Datagram Congestion Control Protocol,DCCP)中,而且可能早在Linux於2005年開始支援DCCP時就擁有此漏洞。該漏洞編號為CVE-2017-6074,屬於記憶體重複釋放(double-free)漏洞,可允許本地端無特權的使用者修改Linux核心的記憶體,以執行阻斷服務攻擊或是取得最高權限。目前,紅帽、Debian、Ubuntu與SUSE皆已修補了該漏洞。更多新聞

Avast提供勒索軟體CryptoMix檔案解密工具

資安公司Avast近日發布一套免費解密工具,可在離線狀態解除遭勒索軟體CryptoMix加密的文件。資安研究人員發現,CryptoMix感染電腦後,駭客會利用C&C服務器建立加密文件的密鑰(使用AES-256計算法)。但是,若是中斷感染電腦跟C&C服務器的連線,駭客就會改用固定密鑰(fixed key)或離線密鑰(offline key)來加密文件。研究人員利用上述原理,開發可解除離線密鑰的解密工具。更多資料

金管會要求國內各銀行6個月內設置資安專責單位

臺灣推動數位化金融環境,引進金融科技(Fintech)之際,銀行的資安風險也相對提高了。為了強化金融產業的資安防護,金管會找來全國銀行總經理召開安全會議,會中要求各家銀行在6個月內設置資安專責單位及相當層級之專責主管,有效執行銀行資安計畫和資安防護工作,維持資安業務獨立性。此外,金管會也要求銀行公會需配合最新資安態勢,持續修正相關資安自律規範,以供金融機構遵循。更多資料

勒索軟體Lockdroid.E新變種鎖定中文Android手機,要求受害者對螢幕說出解鎖碼

賽門鐵克發現Android勒索軟體Lockdroid.E又出現新變種,鎖定受害者手機螢幕後,並用二維條碼來提供支付贖金的網址,並且要求受害者說出解鎖碼,才願意解鎖螢幕。Lockdroid.E發動勒索攻擊地區主要集中在中文市場,因為勒索文件是用中文書寫,而且該勒索軟體還使用了百度TTS API來辨識中文語音內容。更多資料

CloudFlare爆嚴重記憶體洩露漏洞, PTT論壇個資也恐外洩

網頁防火牆及代理伺服器業者CloudFlare近日證實網站出現記憶體洩露漏洞,用戶密碼及個資曝光長達5個月。Google旗下的Project Zero安全研究員Tarvis Ormandy在2月17日發現了這項漏洞,他發現大量知名網站用戶資料外洩,受害者從約會網站、知名通訊服務、密碼管理網站、成人影片網站、訂房網站等,外洩內容從完整HTTPS呼叫、用戶端IP位址、通訊內容、cookies、個人機密資訊、密碼、API Key、加密金鑰等等,使用者只要到CloudFlare查詢,全部都能輕易找到。然而,超過5個月後,CloudFlare直到今年2月18日才緊急修補該漏洞。Github網站有用戶列出可能受影響的網域高達4,287,625個,臺灣知名論壇「伊莉討論區」、「卡提諾論壇」、「PTT網頁版」也在這一波受影響清單之中。更多資料

卡巴斯基實驗室推出KasperskyOS,專門防護工控系統和IoT裝置

卡巴斯基執行長Eugene Kaspersky在20日發表自家的作業系統KasperskyOS,鎖定硬體開發、工控系統(SCADA)和物聯網(IoT)的需求。不同於macOS、Windows,這套OS不提供GUI圖形介面,而且為了執行程式,使用者可嚴格定義程式碼規則,防止未授權的程式碼執行。此外,使用者還能檢驗KasperskyOS原始碼,來確保OS沒有未知功能。更多資料

研究:駭客只靠閃爍的硬碟指示燈就能隔空偷資料

以色列內蓋夫本-古里安大學網路安全研究中心日前發表了一篇戲稱為「LED-it-Go」的研究,示範如何透過硬碟上的LED燈,將機密資料從斷網電腦上偷走。研究小組表示,攻擊需要先在未連網電腦上植入惡意程式,例如透過內部人員將有問題USB插入目標電腦插槽,惡意程式便可以操控硬碟LED燈,每秒可閃爍達6,000次來「傳輸資料」。除了LED燈號,該團隊也展示了可用電腦的擴音喇叭、電風扇、調頻電波,甚至發出的熱能,都能夠用於編碼和傳輸資料。更多新聞

整理⊙黃泓瑜

熱門新聞

2026-03-02

2026-03-02

2026-02-26

2026-02-27

2026-03-02

2026-02-27