作者 F5台灣暨香港區資深技術總監莊龍源

臺灣民眾對於Pokémon Go(精靈寶可夢)遊戲的瘋狂行徑,已經舉世皆知。在時代雜誌的網站上,更以「寶可夢或可讓我們預見世界末日的景象(Pokemon Go May Have Just Shown Us What the End of the World Looks Like)」為題撰文,指出玩家的瘋狂,讓人聯想到科幻小說的場景。在時代雜誌網站的該篇報導當中,更形容這種風靡景象,猶如逃避外星人入侵,或是恐怖攻擊時,才可能出現。

Pokémon Go在全球掀起狂熱。根據Sensor Tower公司的App資料統計,這個擴增實境(Augmented Reality)行動遊戲,甚至在許多國家開放使用之前,就已達到超過7,500萬次下載。

執行這支App時,會要求存取玩家裝置的位置資訊和相機功能,以便讓玩家在真實世界中捕捉虛擬精靈寶可夢,不過,其驚人的成功,無可避免地引發網路安全疑慮。

特別要注意之處,是有關資料隱私的侵害,以及一些非法App,可能將惡意軟體與勒索軟體下載到使用者手機上。因為,惡意人士都會絞盡腦汁,想出新方法,企圖詐騙消費者,以及發動攻擊數量越來越多的網際網路連線。

為此,開發這款遊戲的Niantic,最近和Google合作,完成用戶端修補程式,確保Pokémon Go在iOS裝置上,開設帳戶時,只限於存取Google帳戶所有人的基本資料。

在此同時,有一位比利時籍的歐洲議員塔瑞貝拉(Marc Tarabella),也出面要求歐盟執委會,對於這款遊戲隱私規章展開調查,以便瞭解玩家是否在不知情的情況下,被軟體開發商取得個人資訊,同時,也應該提醒歐盟公民玩此款遊戲的風險。

此外,RedOwl網路安全公司首席架構師Adam Reeve,也對此提出警告。他特別在一篇部落格文章當中,向大眾呼籲:「我對於Niantic的安全政策毫無所知。我不知道,他們將如何保護使用者授予他們自己的這個龐大權力,我真的希望我能玩這個遊戲,它看起來非常有趣,但是,無從評估是否值得這個風險。」

RAT威脅

在這樣的遊戲風潮下,最基本的風險在於,網路犯罪者可以輕易的利用Pokémon Go的高人氣,誘導使用者在他們的行動裝置安裝惡意軟體。而這樣的安全威脅狀況,就像是遭到遠端存取的木馬病毒(Remote Access Trojan,RAT)攻擊。

相關的惡意程式是如何得逞?例如,受到DroidJack感染的行動裝置,會開啟一道後門,讓駭客可以攻擊使用者存取的服務,像是線上銀行、電子化商務及其他關鍵的商業服務。

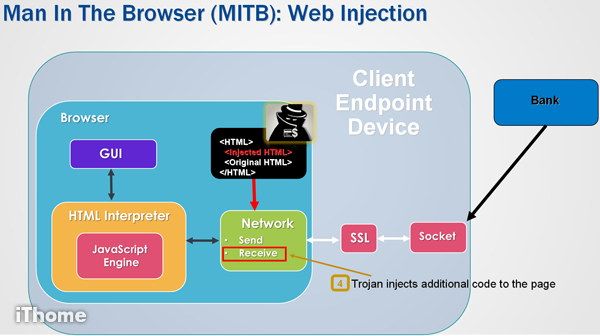

一些木馬病毒仰賴基本鍵盤側錄和表單攔截功能,以竊取客戶線上信用憑證,現在也能利用普遍存在的webinject隱碼攻擊技術,繞過網路防衛以遂行金融詐欺。

以目前較知名的木馬而言,例如Zeus和SpyEye,它們攻陷的手法,就是利用webinject的方式,針對那些遭惡意軟體感染的電腦或行動裝置之使用者瀏覽器,設法劫持當中的通訊。

此種即所謂的中間人攻擊(man-in-the-browser,MITB)會攔截目標網站送出的內容,並且在線上植入詐欺內容然後顯示在使用者瀏覽器,以便於誘騙和記錄個人與機密資料,而這些資料會輾轉傳送到攻擊者的指揮控制伺服器。

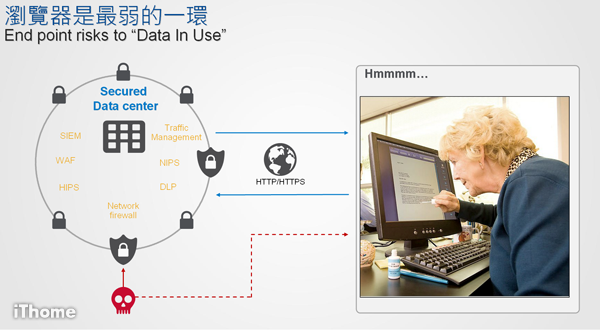

網路犯罪竊取資料的途徑,可以對應用程式直接攻擊,也可以從用戶端著手。不過,由於以往大多的防護,都是部署在應用程式端,防止直接攻擊此處的行為,而對於用戶端的防護大多都忽略,因此,新的攻擊手法也開始從用戶端著手。圖片來源/F5台灣暨香港區資深技術總監莊龍源

惡意程式的銀行詐欺威脅

在Pokémon Go這款遊戲中,由於設計了虛擬貨幣的購買行為,因此,這也有可能會牽涉到以銀行為目標的複雜webinject攻擊。

事實上,這類攻擊會自動將使用者銀行帳戶轉到網路犯罪者戶頭,並且迴避銀行安全系統或帳戶所有人的偵測。今年稍早,網路犯罪者利用植入惡意程式的方式,從孟加拉中央銀行竊取8,100萬美元,他們就是利用webinject觸發30多筆轉帳請求,並且繞過銀行的安全檢查。

令人擔憂的是,根據F5 Networks公司的安全運營中心(Security Operations Center, SOC),以及安全研究團隊的觀察與分析,目前已發現一些專業人士編寫並販賣webinject給詐欺者,使他們能用這些技術來武裝木馬病毒。

而且,根據資安專家的分析顯示,在先前Gozi和Tinba惡意程式的多次攻擊中,就包含了相同的webinject,只是分別針對不同攻擊者的伺服器實施客製化,並且攜載針對特定銀行而設計的詐欺HTML內容。

面對網路犯罪

為了舒緩網路詐欺風險,我們認為,應提供全方位的方案,保護銀行、零售商及其他組織,協助防範MITB攻擊、零時差詐欺及其他詐騙攻擊威脅,是當前最急迫需要關注的。

以當前廠商提供的解決方案而言,有些已經能夠辨識並分析複雜的惡意程式型態,包括惡意腳本隱碼程式、自動支付與轉帳、以及RAT等駭客用來控制受害者電腦的惡意程式。它會偵測那些竊取儲存在瀏覽器記憶體內機密資訊的惡意程式,並於釣魚網站載入遭攻擊的網域時發出預警,在大量釣魚郵件侵入之前,將攻擊者、涉及的網頁,以及其他關鍵細節,回報IT部門。

除了網路詐欺,另一方面我們也需面對所謂的「數位矛盾」帶來的挑戰——新的數位連接、工具與平臺,讓企業可以即時連接客戶、供應商和夥伴,因此能夠比以往更有效率的涵蓋更廣大市場,但網路犯罪也同時演變成一股強大的阻力,局限了企業的發展潛能。

因此,如何能保護行動裝置使用者,避免他們遭受中間人、DNS詐欺和信用憑證偽造攻擊?我們認為,它必須俱備偵測威脅,並有向防詐欺團隊發送預警的功能,包括鍵盤側錄、SMS攔截、銀行木馬與傀儡網路攻擊及其他惡意程式,保護各種裝置。

相較於資料中心,應用程式的使用者端,多半沒有保護機制,使用者的安全觀念也比較薄弱,因此,使用者端變成了攻擊者最喜歡的攻擊缺口。所以,透過潛藏在使用者端瀏覽器的攻擊手法,可輕鬆獲得使用者重要個人資料,利用使用者的身分,突破安全檢查,進而攻擊重要的應用系統。圖片來源/F5台灣暨香港區資深技術總監莊龍源

雲端環境下的高速遞送與安全

如同上述的資安挑戰,Pokémon Go的熱潮,不只成為網路犯罪集團的犯罪管道與機會,相繼產生的冒牌Pokémon Go應用程式,也專門誘騙不知情的使用者,將他們的行動裝置當成隱藏、散播和竊取資訊的管道。所以,此時除了隨著攻擊工具本身攻擊面和複雜性的升高,現在,身分識別的竊盜,也已成為網路犯罪者常見的目標。

因此,在提供雲端計算的便捷,以及成本相對可控的同時,安全的不可控,也成為服務供應商不得不面對的問題。

例如,過去在開發維運和雲端的領域,有一句流傳多年的名言「build to fail」,由來是有太多企業因為容量相關問題,而蒙受重大成本、營收,以及生產力損失的當機事件,所以,應用與基礎設施要能設法承受失敗,確保企業不會因這些事件而受傷害。

因此,類似Pokémon Go瞬間立即的成功,對許多企業而言,也是一項重大的挫折經驗。根據這家擴增實境(AR)開發公司在Wikipedia的資訊,「實體世界使用者每天與真實、虛擬遊戲物件的互動,超過2億次」。Wikipedia指向了「伺服器問題」,但我們都知道,所謂的「伺服器」是「涵蓋應用與網路基礎設施15種不同元件」的技術代稱。

Amazon技術長Werner Vogels曾提議,要協助該公司處理容量問題,有人或許會認為他,隱含著「該公司沒有在一開始就走雲端路線,並且那正是問題的根基」,但這樣的解讀是假設他們沒有那麼做。

無論如何,面對非預期的成功,雲端服務並不必然能夠更有效的支援。它很可能做得到,但並不是因為它是雲端,而是因為,雲端非僅「Built to fail」,而且還是「Built to scale」。

從可擴展的基礎設到雲端安全,邁向應用程式為中心的世界

面臨成千上萬應用服務部署,如洪水般湧現所有裝置持續施加其上的需求壓力,許多傳統架構將無法承受。此時,不只是自動添加運算,更需適時增加「應用程序端點」的服務能力。當需求增加時,須與負載平衡服務進行註冊、自動和編排(orchestration)。

這些組件必須到位,強化流量管理與監控、辨識,並優化這些訊息,對於大量湧現的流量和資料,提供更好的延展與管理,防止連續性風險與潛在損失。

正如同IDC最新調查所示,到了2020年,全球將有295億個裝置連結,加上Pokémon Go這類商業模式崛起,也提供更進一步的思惟。因此,當各行業都仰賴應用服務,以促進內部、客戶參與、員工生產力和營收,對於企業而言,很難洞察其廣度與深度。

企業須協同運用可用性、安全性、效能、身分存取和移動性等關鍵因素,例如,可用性包括DNS、GSLB,和負載均衡、行動服務如VDI與端點安全等,建構靈活、可擴充的新架構平臺,符合內部部署和外部部署需求,才能更快推動市場直達策略(go-to-market),提供安全無所不在的應用服務。

一些木馬程式採用Man-in-the-Browser 的中間人攻擊手法,將攻擊行動藏在瀏覽器內,監看瀏覽器的活動與輸入資料,偽造網頁內容欺騙使用者,竄改使用者送出的資料與請求……。在此位置所進行的攻擊,將可以躲避作業系統防護機制的偵測,而且從這裡取得的所有資料,也都還未加密。圖片來源/F5台灣暨香港區資深技術總監莊龍源

專欄作者

熱門新聞

2026-02-20

2026-02-20

2026-02-20

2026-02-18

2026-02-18

2026-02-18