作者 創泓科技產品經理Jim Huang

從以前到現在,DNS域名系統(以下簡稱DNS)一直是至關重要的核心網路服務,近年來隨著各項新穎的網路應用及服務快速增長,DNS的角色功能相對也變得更為吃重。不過「人怕出名豬怕肥」,DNS也因此被有心者拿來大加利用於網路犯罪,產生出各種以DNS基礎的攻擊類型,包括DNS服務癱瘓攻擊、反射/放大攻擊、中間人攻擊、偽冒嫁接、惡意程式、殭屍網路、資料外洩通道等等。

攻擊目標除了DNS本體外,多半也會利用DNS作為跳板或藏身管道,進行針對第三方攻擊標的。因此,你所需要關切的,不僅是DNS停擺時將對於整體IT網路服務運轉的影響衝擊,更必須清楚DNS資安問題所將產生的威脅與傷害性。

DNS資安威脅趨勢分析

當2013年發生的Spamhaus遭受300 Gbps大規模DDoS攻擊事件,DNS安全問題獲得關注,尤其在之後,多起大規模DDoS攻擊事件,也同樣採取的「DNS型態反射/放大攻擊」方式下,企業資安人員開始評估導入對外前端的DDoS防護方案來抵禦DNS DDoS攻擊,但是這樣的防禦策略並無法有效提供幫助。由於DNS是一個安全性不甚嚴謹的服務應用,加上多數企業組織的資安策略,往往忽視了DNS系統環境的組態調校與安全強化,因而造成DNS一直是網路服務鏈中容易受攻擊與惡意利用的組件。

來自內部的DNS威脅

從近期的攻擊趨勢來觀測,DNS攻擊型態的資安威脅,已經不僅止於外部的DNS攻擊型態,針對企業內部網路所發動的「由內而外(Inside Out)」攻擊事件,頻率也在上升。

例如,網路犯罪者利用DNS容易穿越企業防禦機制(如防火牆及入侵防禦閘道)的特性,結合各式攻擊技術,不斷地衍生變化,而產生了基於DNS型態的複合式威脅,交互套用於外部及內部DNS威脅。

除此之外,由於攻擊目的朝向網路地下經濟的取向發展,而其中DNS是容易利用,且成本低、效益高的素材,因而受到網路犯罪者的青睞。

來自外部的DNS威脅

對於外部(面向網際網路)的DNS基礎結構威脅型態,還是以造成服務影響的手法為主,首推為DDoS癱瘓服務及Flooding洪水式攻擊,另一則是DNS劫持(或稱「假冒/嫁接」)方式,以誘騙竊取機敏資訊為主。

由於各領域的企業與組織單位都必須因應廣大的網路服務趨勢,包括對外服務網站、電子郵件、電商服務、網路金融、行動服務,以及各類的雲端服務和物聯網應用等,在DNS需求性高且服務量大增的情況下,只要能影響DNS的正常服務,就能達到顯著的傷害與威脅效果。

根據Arbor Networks的2015年年全球基礎結構安全報告,DNS是反射/放大攻擊中使用的頭號協議(81%),而反射和放大攻擊是外部DNS的首要威脅。此外,Nexusguard首席科學官Terrence Gareau也解釋,DNS攻擊事件遽增的主因,在於入門工具得簡單,像是現在只要任何有意圖犯罪者,都能以較便宜的價格,透過黑市取得DDoS工具,或租用計時計量的攻擊雲。

這些攻擊利用DNS固有的UDP通訊協議弱點,多半能夠穿透或隱蔽企業傳統的資安防護系統,使之難以識別處理。而且,在缺少前端防護下,DNS攻擊得以接觸外部DNS系統結構,讓DNS域名主機不得不處理回應非預期的惡意查詢。於是,DNS系統在面對以資源耗盡攻擊、協議漏洞攻擊、或協議異常攻擊手法,致使DNS主機的回應變得緩慢而最終崩潰。

不過,上述這些攻擊也可能是煙霧彈或某種探測,藉由對外部DNS發動DDoS攻擊來轉移注意力,進而在網路上的其他位置竊取數據和進行滲透,屬於惡意侵入者所常用的手段。

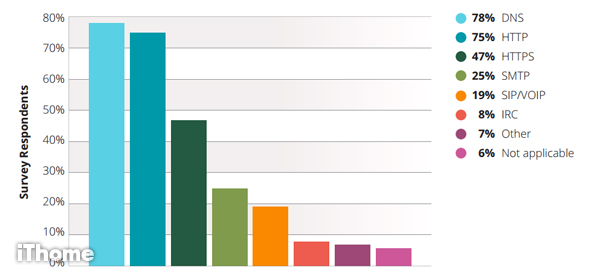

DNS協定是最常用於反射攻擊

外部DNS系統是最容易受到各種攻擊,包括DNS反射、放大攻擊、協議異常、漏洞攻擊和惡意偵查。依據Arbor Networks 2016年全球基礎結構安全報告,DNS是反射/放大攻擊中使用的頭號協議(84%)。圖片來源/Abor Networks

由內而外的DNS威脅

事實上,現今各單位的內部網路與IT服務應用,幾乎都必須透過DNS服務,隨著越來越多的應用程式Web化及行動化,內部DNS系統每天的查詢回應量,與2013年相比,有幾乎百倍的增加,加上內網網路傳輸頻寬大,因此,DNS攻擊滲入企業內網所能引發的資安威脅,遠甚於外部DNS,一旦癱瘓內部DNS系統,就足以使該單位IT近乎停擺,而如果利用DNS下蠱放毒,更可以不動聲色地大量散播。

另一個挑戰則是,內部DNS處於內網環境中,而內網資安防護與監控機制的部署設計上,很難充分涵蓋到,因此,近年多起內部DNS資安事件,都是在遭受攻擊受害後才得以察覺,不過,對於這個單純的服務所潛在的資安風險,多數企業IT尚未意識到。

《思科2016年度安全報告》中即提到,有將近92%的「已知」惡意軟體,使用DNS作為主要攻擊手段,但由於安全團隊和DNS管理者在公司內,通常屬於不同IT團隊,在缺乏密切互動下,常會被視為安全考量的「盲點」。

而Infoblox發布的2015年第三季DNS風險指數報告也指出,DNS威脅指數已是全球惡意活動的指標,網路犯罪分子利用DNS發動各式各樣的威脅,從簡單的惡意程式攻擊包、網路釣魚、DoS/DDoS/DrDoS癱瘓服務攻擊、以及資料外洩的基礎管道;與2014年第三季比較下,DNS威脅指數上漲18.5%,漏洞利用工具包的比例上升75%,其中,網路釣魚是漏洞利用工具包的最大威脅。

不僅如此,惡意程式、僵屍網路及APT攻擊,都已利用DNS漏洞進行對駭客所布放的C&C中繼主機,取得命令與控制的通信。

當中所採取的技術手段包括:

● 域名生成算法(DGA):以隨機生成大量假冒的域名,並試圖與其中某些網域通訊,以連結C&C取得更新或命令;其中,MATSNU惡意程式是此類應用在2015年最嚴重的威脅代表。

● 快速變動網域(Fast Flux Domain):透過DNS系統,將惡意域名對應至多個IP位址,並將域名資料更新時間(TTL)縮短,讓惡意域名與IP位址的對應可以快速更新、改變。

● 漏洞攻擊套件(Exploit Kit):顧名思義,針對已知或未知的漏洞弱點所量身設計的工具套件,可以進一步混合、生成複合式攻擊手段。

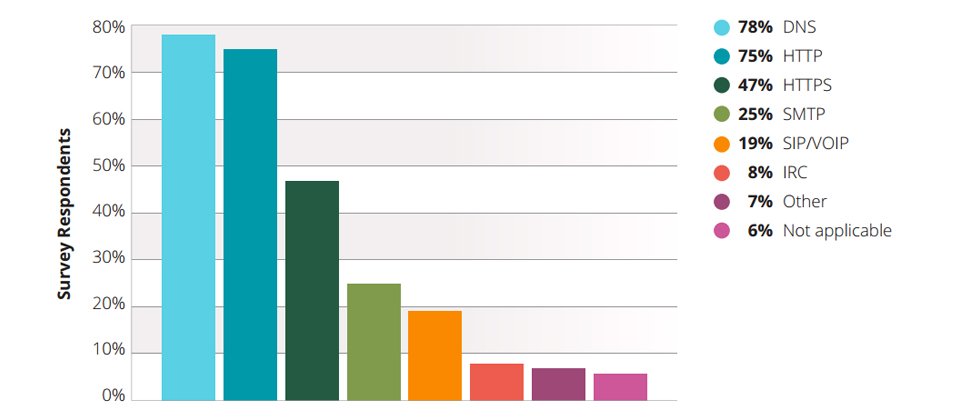

DNS與HTTP均是應用層DDoS攻擊首惡

在Arbor Networks同一份報告中顯示,DNS協議與應用層DDoS攻擊的首要目標服務-HTTP,是關聯在一起的。圖片來源/Abor Networks

如何改善DNS安全的建議

DNS的服務功能簡單但特殊,以現今網路服務架構來看,DNS對於網路犯罪者而言是一個非常值得利用的戰略位置。但如果要單純倚賴網路設備或資安防護設備,來解決DNS安全問題,並不是件可達成的任務。

唯一的建議,還是必須從DNS系統本身的安全著手:

1. 經常性的弱點漏洞管理與修補

資安攻擊多是從弱點漏洞下手,多數的企業IT雖然認知系統存在弱點漏洞的風險,但受限於線上系統可能因為版本升級及修補的相容性與可用性影響評估,因此,對於弱點漏洞資訊追蹤管理,處於消極的態度。常見的標準作業方式為定期更新系統版本,只是更新頻率往往間隔許久或缺乏緊急應變政策,而無法及時反應處理。

以2015年所發現的CVE-2015-5477漏洞為例,它被列為嚴重等級的DoS癱瘓服務弱點,在該漏洞發布的次日,隨即有對應的攻擊套件產生。換言之,管理者必須開始跟攻擊者進行時間賽跑,否則將陷於高風險。

2. 落實存取管控機制

存取管控(Access Control)對於資安管理,是一個重要執行項目,而在DNS的存取管控作業上,有3個要點優先建議:DNS Recursive(DNS遞迴查詢)、Zone Transfer(域名資料傳送)、Administrator(管理者)。

● 遞迴查詢是常用的DNS查詢方式,現今多數用於幫助終端裝置代為查找眾多域名資訊結果,但它也是最常被前述DNS攻擊技術利用的項目。建議管理者應針對DNS Recursive,設定存取控管的網路範圍,僅允許針對所要服務的網段,提供遞迴查詢服務。

因為,未受控管的外部DNS容易成為Open Recursive主機,並且被利用作為反射放大攻擊的跳板,2013年歐洲反垃圾郵件組織Spamhaus遭此DDoS攻擊,流量高達300 Gbps。

此外,管理者應當注意內部是否存在未知的DNS系統裝置。因為非法網路裝置內建的DNS服務有可能遭惡意程式利用,作為攻擊跳板,造成受害單位的主要DNS系統資源耗盡及網路流量爆衝的情況,並且被列入黑名單封鎖。

● 域名資料傳送是DNS域名主機傳送資料的方式,應用於多臺DNS系統之間的域名資料(DNS Records)傳送同步。建議管理者必須檢視所屬的DNS系統,應確認域名資料傳送的設定存取控制,避免讓非法DNS任意透過這種方式探詢,取得組織內的主機資訊,否則駭客可以藉此摸清楚組織的IT結構,並進行更精準的攻擊準備。

● 許多資安事件肇因於管理者未設計存取控制的情況,因此在存取控制上,應避免系統最高管理權限及單一系統主機,共用相同管理者帳號,以及限制管理者操作權限、限制管理者操作來源位址、落實管理者密碼複雜度等。

由於管理者的存取控制一旦出現風險,將提供駭客以直接或間接方式取得DNS控制權的機會,並進行DNS系統的域名資料記錄竄改,應加以防範。

3. 補強管理資訊與記錄

對於DNS攻擊的防護上,相關的網管資訊及事件記錄對於攻擊威脅的預防與應變處理有極大的幫助。但在顧慮一般DNS系統服務效能可能受到影響的隱憂,IT管理者往往不願意啟用DNS身上的服務紀錄或網管功能;但在處於攻擊情況下才開啟相關功能,以求取得更明確的資訊時,反而成了壓垮駱駝的最後一根稻草,加速DNS系統崩潰。

建議管理者在評估DNS效能承載時應將網管功能與事件記錄處理狀態考量在內,除了DNS主機的處理器、記憶體及網路之外,更應該針對DNS各類型的服務狀態與查詢回應記錄,納入監測的管理資訊中,將有助於管理者查覺攻擊發生的異常變化趨勢,以及查找異常網域及IP位址來源。

4. 提升DNS自身防護能力

新一代的DNS系統也逐漸加入,包括DNS Blacklist、DNSSEC、RRL(Response Rate Limiting),以及RPZ(Response Policy Zones)等,可以讓DNS有能力面對眼前的攻擊。

但實際上,傳統的DNS系統提供服務的同時,又得扛起防護功能,反而製造另一個問題:效能瓶頸;此外,管理者對於這些防護功能的設定也不輕鬆。

若要選擇方案,建議評估專業的DNS系統設備,目前企業等級的DNS系統已經將DNS安全性設計在內,確保DNS服務的運作穩定及安全防護性。

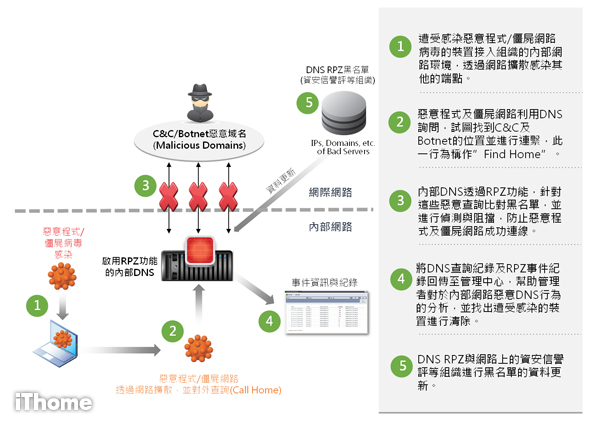

DNS RPZ運作機制

RPZ(Response Policy Zone)為ISC組織於其BIND DNS系統所開發的DNS安全功能,有鑒於越來越多惡意程式及殭屍網路利用DNS查詢惡意域名的趨勢,透過DNS RPZ功能機制,可以更即時向資安信譽評等機構,訂閱DNS惡意域名黑名單更新,達到有效的偵測與防護措施。

DNS RPZ也大幅改善傳統利用DNS Blacklist的方法,不只是在惡意資料(黑名單)的資源上,更符合Malware及Botnet的應用類型,而且,防護處理及事件記錄的方式,也更符合資安管理需求。

專欄作者

熱門新聞

2026-02-16

2026-02-17

2026-02-16

2026-02-16

2026-02-20