本文原刊於《CYBERSEC 2025資安年鑑》

作者:黃繼民 / 懷生數位產品發展處處長

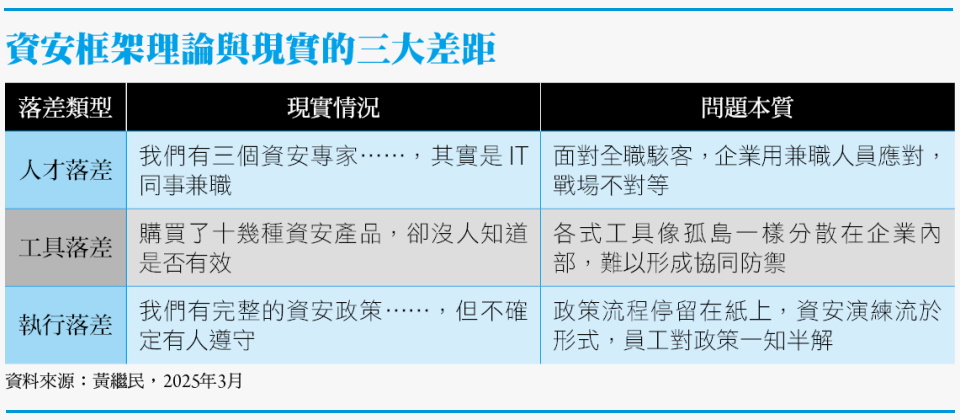

想像一下這個情境:資安部門剛向CEO展示完華麗的資安報告,半個月後卻遭遇勒索軟體攻擊,員工手忙腳亂,系統陷入癱瘓……,這不是個別案例,而是當下企業資安的普遍現象。因為推動資安強化,理論與實務往往存在著鴻溝,主要表現在三大落差:人才、工具、執行。

有位資安同業曾半開玩笑地說:「企業資安就像健身房會員,買了會員卡很興奮,但真正堅持鍛鍊的人少之又少。」許多企業購買了各種資安產品和服務,卻沒有把它們融入日常營運。如何破解這個困局?答案就在於「把理論變為行動」。

思路轉換:從「合規導向」到「風險導向」

許多企業視ISO 27001等認證為資安工作的終點,忙於完成各項檢核表,卻忽略了真正的防護能力建設。一位製造業CIO的經歷,代表了許多企業的共同困境:「直到一次嚴重事件後,我們才意識到資安要處理的是『風險』,而非僅止於文件合規」。企業需要在思維上,做出下列三個關鍵轉變:

● 從「我們做了什麼」變成「我們做得怎麼樣」

● 從「有沒有達標」轉向「能不能真的防禦」

● 從「靜態的檢查」走向「動態的保護」

像是NIST CSF 2.0(美國國家標準與技術研究院網路安全框架,2024年3月更新的版本)就新增了「治理」功能,特別強調高層參與的重要性。這不只是技術的升級,更是對企業管理的一種溫柔提醒——資安已經是經營核心的一部分,就像為企業這輛車裝上了方向盤,讓它在資安的旅途上跑得更穩。

資安成熟度:幫助企業資安自我定位的GPS

出發去旅行前,我們會先看地圖,搞清楚自己站在哪裡,對吧?資安也是如此,在大刀闊斧地建設之前,先摸清自己的底細,才能走得順。NIST CSF把資安成熟度分成四個層次,幫我們定位:Tier 1(部分)、Tier 2(風險知情)、Tier 3(可重複)、Tier 4(自適應)。

比如說,當企業被問到在「保護」、「偵測」和「回應」各功能領域分別處於哪個成熟度層級?是否存在明顯落差?是否可以做出客觀答覆?一位金融機構的資安長曾感慨:「我們在『保護』這塊可能算得上Tier 3,但『偵測』和『回應』卻還在Tier 1晃蕩。這就像家裡裝了頂級警報器,卻不知道鈴響了該怎麼辦。」找到自己的位置,就像拿著一面鏡子,誠實面對,才能知道下一步往哪走。

從哪些開始著手?端點安全是絕佳切入點

面對龐大的資安挑戰,許多企業不知從何下手。就像一個龐大的修繕工程,應該先從地基開始,而不是急著粉刷牆面。在企業資安中,「端點安全」正是這一地基。根據2024年的威脅分析顯示,超過80%的企業資安風險與端點設備直接相關,為何攻擊者選擇端點安全作為突破口?原因很簡單:

1.攻擊者的首選目標:大多數攻擊從端點入手,如釣魚郵件、惡意軟體等。

2.快速見效:改善後能迅速展現可量化成果。

3.基礎性防護:為後續網路和數據安全奠定基礎。

一家準備上市的科技公司在遭遇ERP主機的資安事件之後,才驚覺原來自認做好的端點防護其實只有防毒,卻有三個大窟窿、始終不自覺:沒能監控異常行為、回應能力弱、漏洞修補總是拖延。而這種情況的存在,就像一個家庭安裝了門鎖,卻從不上鎖,或者門壞了很久,也不修理。因此,想要解決端點安全問題,就是把最基本、最關鍵的防線先做確實。

.png)

透過vCISO虛擬資安長系統能夠將不同的資安框架融合,並以可視化極具象化的方式提供企業更加清晰的資安狀態審視,幫助決策者的維度思考。圖片來源/Cynomi

五階段模型:從紙上談兵到實戰防禦

基於眾多企業的實踐經驗,我們提出了「五階段資安落地模型」,幫助企業將框架理論轉化為實際防護能力,依序為:共識建立、現狀檢視、規畫、執行、優化。

第一階段:共識建立,讓大家說同一種語言

資安建設最大的障礙往往不是技術,而是認知差距。一家電子商務企業專案經理形容:「我們的管理層談風險與成本,技術團隊談威脅與漏洞,兩方像是在用不同語言交流。」

這階段的重點工作是:

● 管理層與技術團隊共同參與資安的培訓

● 將技術語言轉化為業務語言

● 建立資安目標的共識與期望管理

成功訣竅:用生動案例而非抽象概念溝通。與其說:「我們需要端點偵測回應系統」,不如說:「這套系統能讓我們在駭客入侵初期就發現並阻止,而不是等到資料被加密勒索後才發現。」

階段成功指標:

1.管理層能正確解釋關鍵資安指標的業務意義

2.技術團隊能夠用業務語言表達資安的需求。

第二階段:現實檢視,照妖鏡vs美顏相機

很多企業的資安評估像是用美顏相機自拍,看起來不錯,但與現實差距甚遠。真正有效的評估,應該像照妖鏡,揭示出所有不為人知的問題。

許多企業經過全面評估之後,才發現:「我們有防毒軟體和防火牆,但實際上像是有鎖卻不關門,員工常常關閉防毒軟體以提高電腦速度,而且,防火牆規則多年未更新。」

有效的評估,應該包含這些項目:

● 端點防護實際效能測試(不只是安裝率)

● 漏洞掃描與滲透測試

● 人員資安意識抽樣調查

● 資安流程實際執行情況檢視

成功訣竅: 好的評估不是為了證明你做得有多好,而是找出哪裡可以做得更好。

階段成功指標:

1.發現至少5個之前未意識到的重大資安缺口

2.獲得具體可量化的改進基準。

第三階段:精準規畫,不是買越多越好,而是買對的

「我們需要更好的資安產品!」這句話常常導致預算浪費,購買了一堆用不上或用不好的工具。精準規畫就是把有限資源用在刀刃上。

一家中型物流企業的CIO提到:「我們過去的資安投資就像囤貨,買了很多產品卻沒有統一規畫。現在我們採取重點突破策略,先從端點安全入手,再逐步擴展。」

有效的策略規畫,應考慮這些項目:

● 基於風險評估的優先順序

● 人員、流程、技術三維平衡

● 分階段實施路線圖

● 明確的資源需求與成功指標

成功訣竅:一個好的規畫並不是越複雜越好,而是越實際越好。專注於最關鍵的幾個點,確保能夠真正實施,並且產生效果。

階段成功指標:

1.建立清晰的資安投資優先順序

2.為每一項投資,設定具體的預期效益指標。

第四階段:落地實施,再好的計劃也需要執行

我們深知「計劃趕不上變化」,在資安領域尤其明顯,但是很多企業往往追求制定詳盡計劃,卻在實施階段遇到各種阻力。關鍵是小步快跑,讓每一步都落地。

一家醫療機構的IT主管分享了他們的經驗:「我們曾經自建24小時監控中心,並做了許多詳盡規畫,但這對我們來說不現實,所以我們轉換思考選擇了MDR方式,不僅能迅速建立了全天候的監控能力,同時內部團隊可以專注於其他工作。」

MDR(Managed Detection and Response,委外託管偵測與回應服務)整合了先進的端點安全技術與專業團隊支援,能迅速提升企業安全能力。市場研究顯示,採用MDR服務的企業平均可將資安事件發現時間縮短80%,處理時間減少65%。

實施階段的關鍵成功因素,包括:

● 分步驟推進,先小範圍試點再擴大

● 技術部署、流程整合與人員培訓,三管齊下

● 持續溝通與期望管理

● 及時記錄成效與經驗教訓

成功訣竅: 再好的工具也需要熟練的使用者和清晰的流程。就像給廚師配備高級刀具,若不懂得如何使用,依然無法做出好菜。

階段成功指標:

1.按計畫完成至少70%的實施項目

2.核心資安指標有明顯改善。

第五階段:持續優化,資安不是目的地,而是旅程

很多企業把資安視為一次性專案,卻忽略了資安是一場無限賽局,需要不斷地持續調整與優化。一位金融業資安主管分享了他們的方法:「我們每季度會回顧資安狀態,評估新出現的威脅,調整防護策略。這就像健康檢查,定期進行才能及時發現問題。」

持續改進的機制,包括:

● 定期的資安狀態審視與威脅評估

● PDCA(計畫—執行—檢查—行動)循環管理

● 資安績效指標追蹤與分析

● 團隊能力持續培養與提升

成功訣竅:從被動應對轉向主動管理,建立威脅獵捕、漏洞管理和風險評估的常態機制。

階段成功指標:

1.建立資安儀表板自動監控關鍵指標

2.每個季度完成一次全面的資安狀態審視。

案例說明:從數字看真相

理論很美,但實際效果如何?一家50人規模的軟體新創公司採用五階段模型並導入MDR服務,以半年(6個月)為目標期程,我們可以具體看到成效,藉由指標量化不僅證明方法的有效性,也為後續的資安投資,提供有力的支持。

該企業的資安負責人坦言:「技術部署相對容易,真正的挑戰在於流程整合和文化建設。」常見的持續挑戰,包括:業務部門對資安措施的抵觸、資安流程與業務流程的整合困難、新興威脅的不斷演變。

不過,在漸進式的過程中,能夠先在關鍵領域取得成果,建立信心和支持,再逐步擴展至更廣泛的資安建設。

最重要的是,當企業通過定期分享可量化的安全改善指標,能夠讓管理層和業務部門直觀感受資安投資的價值,而對於企業資安任務的推動,也更能理解與支持。

.png)

企業資安需從理論轉為可執行的行動,透過五階段模型(共識建立、現狀檢視、規畫、執行、優化),讓資安成為業務策略的一部分。

.png)

持續提升資安防護效率,策略與實施都是關鍵,以NIST CSF 2.0為核心指導原則,結合CDM矩陣的系統性評估工具,輔以MDR專業服務的外部支援。三者相輔相成,可形成從「規劃—評估—執行」的閉環管理模式。

從「紙上兵法」到「實戰高手」

資安威脅是場無限賽局,企業不可能一勞永逸解決所有問題。正如孫子兵法所言:「上兵伐謀」,聰明的資安策略並不是與攻擊者比拼資源,而是破解其計謀。尤其面對日益複雜的先進網路威脅,企業資安須邁向「實戰層面」,並且將資訊安全(Information Security)提升到網宇安全(Cyber Security)。

NIST CSF與CDM這些優秀框架提供了清晰的指引,但真正的價值在於將它們融入企業日常運營。就像地圖再精確,不跟著走,也無法到達目的地。(延伸閱讀:《2024臺灣資安年鑑》〈謀定而後動,善用資安框架是上上策〉)

的確!資安不該是紙上談兵!許多企業擁有完善的政策文件,卻未能確保落實執行。有效的資安防護需要「說、寫、做」保持一致——管理層的承諾、書面政策與實際行動,必須相互呼應,並且通過PDCA循環持續改進。從合規檢查的形式主義,轉向實質性防護,才能真正提升企業韌性。

在資源有限的現實下,善用外部力量是明智之舉。例如,尋求MDR專業服務,能彌補內部專業的不足,而近期AI技術應用,也可以大幅提升資安處理的效率。事實上,面對不斷進化的威脅,如果採取保守心態,只會讓企業在防護能力上,落後一步。適當地「借力使力」,能夠以更經濟的方式,建立全面的防護網。

資安已從技術議題演變為企業核心競爭力。當框架從理論知識轉化為組織文化,企業才能在數位信任時代立於不敗之地。畢竟,最有價值的資產不僅是數據本身,更是客戶對品牌的信任與忠誠。

從資安框架到實際防護能力的轉變,不是一蹴而就的過程,而是需要持之以恆的努力。因為每一次的小進步,都是通往資安成熟企業的重要一步。正如那句老話:「千里之行,始於足下。」

資安框架理論與現實的三大差距

落差類型 人才落差

現實情況 我們有三個資安專家……,其實是IT同事兼職

問題本質 面對全職駭客,企業用兼職人員應對,戰場不對等

落差類型 工具落差

現實情況 購買了十幾種資安產品,卻沒人知道是否有效

問題本質 各式工具像孤島一樣分散在企業內部,難以形成協同防禦

落差類型 執行落差

現實情況 我們有完整的資安政策……,但不確定有人遵守

問題本質 政策流程停留在紙上,資安演練流於形式,員工對政策一知半解

資料來源:黃繼民,2025年3月

NIST CSF的4個資安成熟度區分

成熟度層級 Tier 1(部分)

特徵描述 被動回應,無計畫性

比喻說明 像消防隊,總在火燒眉毛時,才衝出來救火

成熟度層級 Tier 2(風險知情)

特徵描述 有初步規畫,執行不一致

比喻說明 開始有點計劃,但是還不夠有條理

成熟度層級 Tier 3(可重複)

特徵描述 標準化流程,穩定執行

比喻說明 有了標準流程,能穩穩地執行

成熟度層級 Tier 4(自適應)

特徵描述 持續學習,主動調整

比喻說明 像個聰明的學生,懂得學習和調整,主動出擊

資料來源:NIST,黃繼民整理,2025年3月

五階段資安落地模型的實施成效對比

改善指標 資安事件偵測時間

實施前 平均15天

實施後 (6個月) 4小時

改善幅度 縮短93%

改善指標 系統漏洞修補率

實施前 不到20%

實施後 (6個月) 80%

改善幅度 提升60%

改善指標 資安事件處理時間

實施前 平均5天

實施後 (6個月) 1.5天

改善幅度 減少70%

改善指標 員工資安意識培訓完成率

實施前 30%

實施後 (6個月) 85%

改善幅度 提升55%

資料來源:NIST,黃繼民整理,2025年3月

實施五階段資安落地模型的挑戰與因應之道

挑戰類型 整合流程

挑戰描述 資安流程與業務流程衝突,造成效率降低或規避操作

解決策略 ●業務部門參與流程設計 ●分階段實施 ●優先簡化高頻流程

挑戰類型 文化建立

挑戰描述 員工將資安視為阻礙而非保護,抵制措施執行

解決策略 ●提供情境化培訓 ●建立資安意識激勵機制 ●高層以身作則

挑戰類型 技術應用

挑戰描述 多種資安工具分散使用,未形成協同防禦

解決策略 ●強化工具整合 ●實施自動化流程 ●建立統一儀表板

挑戰類型 持續演進

挑戰描述 新型威脅不斷出現,防護策略需要持續更新

解決策略 ●建立威脅情報共享機制 ●定期評估並調整防護策略 ●參與產業資安社群

資料來源:黃繼民,2025年3月

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09