最近2、3年竊資軟體(Infostealer)肆虐,駭客從原本針對Windows電腦下手,也將部分目標轉向macOS電腦,針對該作業系統打造的竊資軟體,在過去一年更是不斷出現攻擊行動。

如今有研究人員提出警告,攻擊者鎖定macOS內建的防護功能,企圖避開偵測,而其中1種遭到頻頻闖關成功的就是防惡意軟體機制XProtect,企圖打造其特徵碼無法識別的竊資軟體來隱匿行蹤。

【攻擊與威脅】

竊資軟體鎖定Mac電腦而來,繞過作業系統的防護機制XProtect來迴避偵測

資安業者SentinelOne針對竊資軟體鎖定Mac電腦的情況提出警告,指出現今這類惡意程式幾乎能直接繞過macOS作業系統內建的防惡意軟體機制XProtect。對此,研究人員針對他們調查的3種竊資軟體KeySteal、Atomic Stealer、CherryPie(Gary Stealer),進行說明。

資安業者SentinelOne針對竊資軟體鎖定Mac電腦的情況提出警告,指出現今這類惡意程式幾乎能直接繞過macOS作業系統內建的防惡意軟體機制XProtect。對此,研究人員針對他們調查的3種竊資軟體KeySteal、Atomic Stealer、CherryPie(Gary Stealer),進行說明。

KeySteal約從2021年出現,現在駭客假借提供ChatGPT、UnixProject等應用程式的名義,以多重架構的Mach-O執行檔來散布這個竊資軟體,但其途徑仍不明朗。研究人員發現此竊資軟體能完全躲過XProtect的偵測,而被上傳至惡意軟體檢測平臺VirusTotal的KeySteal檔案,僅有不到10款的防毒引擎視為有害。此外,駭客使用Objective C打造此惡意程式,並濫用臨時憑證進行簽章。

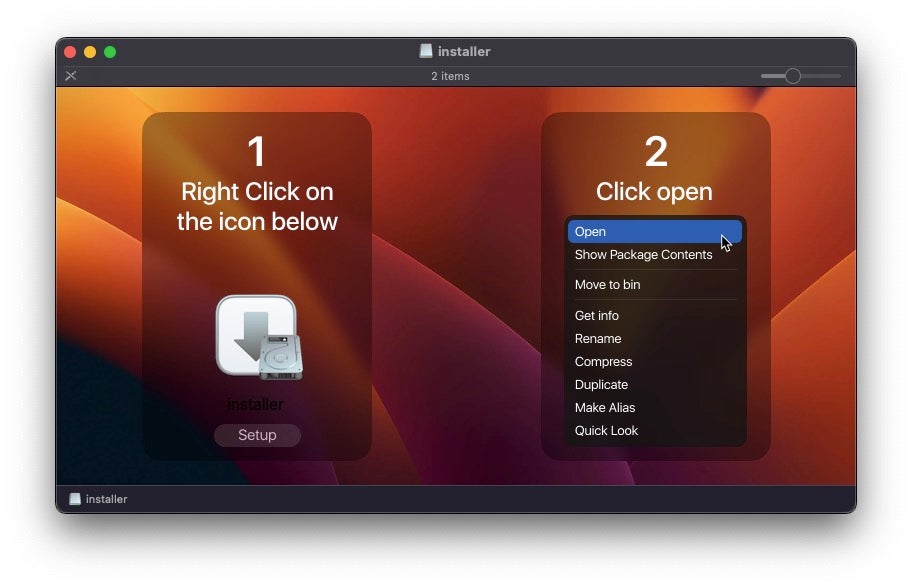

而在去年出現多起攻擊行動的Atomic Stealer,1月10日資安業者Malwarebytes揭露以Go語言打造的版本,蘋果發布的1月份XProtect特徵碼納入相關偵測規則,但SentinelOne隨後看到駭客改以C++打造新版竊資軟體,VirusTotal能將其歸為惡意程式的防毒引擎更少,僅有5款。駭客以提供名為CrackInstaller、Cozy World Launcher的遊戲破解程式為由,透過與遊戲有關的社交平臺來散布。特別的是,駭客在惡意軟體的執行過程,引導受害者繞過Gatekeeper的管制。

而對於第3款竊資軟體CherryPie,研究人員發現大部分版本都能逃過XProtect的偵測,且在VirusTotal上竟然沒有防毒引擎將其視為有害。此竊資軟體以Go語言打造而成,啟動時會透過特定參數停用Gatekeeper,然後以管理員權限執行sudo。

殭屍網路Androxgh0st鎖定PHPUnit、Laravel、Apache HTTP伺服器弱點,竊取AWS及微軟帳密

1月16日美國聯邦調查局(FBI)及網路安全暨基礎設施調查局(CISA)聯手,針對Python惡意程式Androxgh0st的攻擊行動提出警告。

此惡意軟體的主要攻擊目標是PHP單元測試框架PHPUnit、PHP網頁框架Laravel,以及Apache HTTP伺服器,分別鎖定遠端執行任意程式碼(RCE)漏洞CVE-2017-9841、CVE-2018-15133、CVE-2021-41773(CVSS風險評分為9.8、8.1、7.5)下手,得逞後對方會尋找Laravel存放的ENV檔案,挖掘敏感資料,包含AWS、Microsoft Office 365、SendGrid、Twilio等應用系統的帳密資料,該惡意程式也能盜取Laravel的應用程式金鑰,並透過PHP程式碼進行跨網站請求偽造(CSRF)攻擊,從而遠端執行任意程式碼(RCE)。

此外,攻擊者還會透過Androxgh0st下載其他惡意檔案到網站伺服器,設置假冒網頁,透過URI開啟後門,使攻擊者可以下載更多惡意程式到網站中進行操作,並且存取網站的資料庫。一旦這些駭客取得特定雲端服務的帳密資料,他們就能採取進一步的攻擊行動,以AWS為例,對方可建立新的使用者及政策,FBI和CISA看到攻擊者建立新的AWS執行個體,用於進行其他掃描活動。

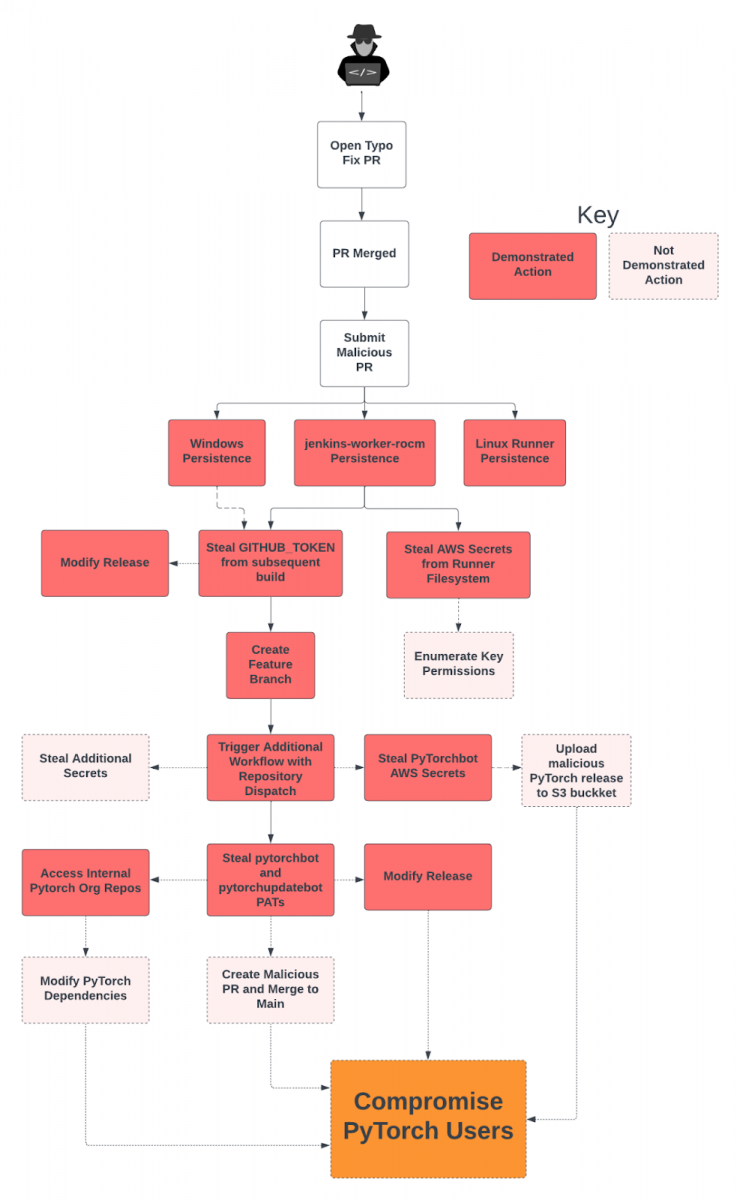

機器學習框架PyTorch存在軟體供應鏈弱點,攻擊者可鎖定CI/CD流程下手

研究人員John Stawinski IV揭露針對機器學習框架PyTorch的軟體供應鏈攻擊手法,這種手法源於軟體開發自動化系統服務GitHub Actions的漏洞CVE-2023-49291(CVSS風險評分為9.8),一旦利用該漏洞,攻擊者就有機會操縱其CI/CD流程。

研究人員John Stawinski IV揭露針對機器學習框架PyTorch的軟體供應鏈攻擊手法,這種手法源於軟體開發自動化系統服務GitHub Actions的漏洞CVE-2023-49291(CVSS風險評分為9.8),一旦利用該漏洞,攻擊者就有機會操縱其CI/CD流程。

而在PyTorch的供應鏈攻擊當中,攻擊者透過入侵PyTorch的CI/CD工作管線,向主儲存庫分支添加程式碼,上傳惡意的PyTorch版本到GitHub,還能在PyTorch的相依項目植入後門,進而影響PyTorch及其相依項目整個生態系。

針對這種資安漏洞,研究人員指出,Meta對於PyTorch安全問題的回應極為緩慢,且修復措施的有效性也讓他們持保留態度。因此,他們認為用戶應尋求自保,方法是變更GitHub預設配置,要求所有外部合作者的分叉拉取請求都要進行批准,對於需要使用自行管理執行器(Self-Hosted Runners)的組織,應當使用隔離且一次性的執行器。

旅遊業者KKday前員工帶槍投靠新東家,竟是藉由相同的預設簡單密碼存取後臺,進而竊取公司機密

2022年9月旅遊業者KKday(酷遊天國際旅行社)進行內部資安稽核時發現,一名陳姓前經理在離職後,竊取相關帳密資料提供給新東家Klook(客遊天下旅行社)使用,KKday向調查局報案後,最近有了新的進展。

根據臺蘋新聞網、自由時報、中時新聞網等媒體報導,檢調單位表示,KKday的前經理陳鈞暘於任職期間收集內部資訊,2019年離職投靠競爭對手Klook,並將相關資訊洩露給Klook員工陳柏安、孫儀芬,2人自2021年1月藉此存取KKday的系統,臺北地檢署偵查後,1月17日依涉犯《營業秘密法》起訴。

但陳男離職後之所以能存取KKday的系統,是因為他在該公司任職期間得知KKday後臺系統的登入,是使用員工電子郵件信箱做為帳號,預設密碼皆為123456,後續到了Klook便與新同事進行測試,結果至少發現16個沿用預設密碼的後臺帳號。上述狀況代表KKday未強制要求員工變更系統登入帳號的預設密碼,使得有心人士能夠輕而易舉地闖進公司後臺系統拿走機密。

資料來源

1. https://tw.nextapple.com/local/20240117/C0733ECAB34F4AAD1A3FF4ECF0CF4FA1

2. https://news.ltn.com.tw/news/society/breakingnews/4554650

3. https://www.chinatimes.com/realtimenews/20240117001501-260402

【漏洞與修補】

Oracle發布2024年第1季例行更新,提供389個修補程式

1月17日Oracle發布今年第1個季度更新(Critical Patch Update,CPU),總共針對超過200個漏洞發布389個修補程式。

其中比例最多的是Financial Services應用系統,該公司發布了71個修補程式,裡面有54個弱點,攻擊者可在未經身分驗證的情況下遠端觸發;其次是Communications、Communications Applications產品線,分別有55個、43個漏洞,且皆有超過半數能讓未通過身分驗證的攻擊者遠端利用(43個、25個)。

此外,資料庫軟體MySQL本次該公司也修補了40個漏洞,當中有12個能被遠端利用,且過程中無須通過身分驗證。

針對智慧家庭的物聯網裝置資安,防毒業者Bitdefender針對Bosch旗下用於控制溫度的恆溫器BCC100進行調查,結果發現含有漏洞CVE-2023-49722。

研究人員指出,此裝置透過2個微控制器運作,其中1個是漢楓Wi-Fi晶片HF-LPT230,另1個則是主要控制器,為意法半導體(STMicroelectronics)晶片STM32F103,處理恆溫器的命令。意法的晶片仰賴Wi-Fi晶片進行網路通訊,並與伺服器建立連線、接收命令並執行,而該無線通訊晶片監聽TCP的8899埠,透過UART通訊協定將接收到的訊息鏡像到主要控制器。

而他們發現,該設備無法區別命令是否來自雲端伺服器,再加上伺服器發送的訊號並未加密,使得攻擊者能輕鬆進行破解,然後對恆溫器發送惡意訊號,部署惡意更新檔案。此漏洞CVSS風險評為8.3分,影響該系列旗下BCC101、BCC102、BCC50等3款機型,對此,Bosch發布4.13.33版韌體予以修補。

【其他新聞】

伊朗駭客Charming Kitten鎖定歐美研究構散布惡意程式MediaPl

蘋果、AMD、高通GPU存在名為LeftoverLocals的弱點,有可能洩露AI相關資料

近期資安日報

【1月17日】 逾17萬臺SonicWall防火牆存在無需身分驗證即可癱瘓系統的網頁管理介面漏洞

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-26

2024-04-26

2024-04-26

2024-04-26