攻擊者為了策畫攻擊行動,很有可能事先就搶下特定網域名稱,以便後續能成功發動攻擊。

例如,資安業者Zscaler上個月發現的後門程式MadMxShell攻擊行動,就是這樣的例子。

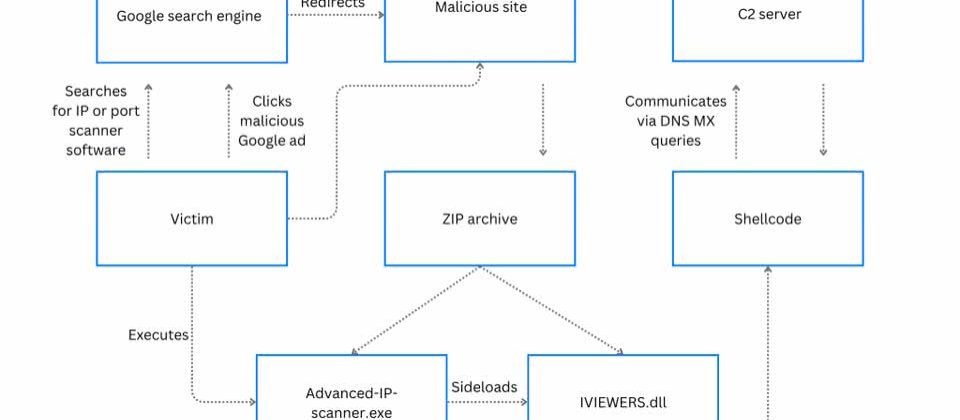

他們發現對方從去年11月至今年3月註冊許多網域名稱,這些名稱與網路管理員及資安人員會使用的IP位址掃描工具等應用程式有關,這些應用程式包括近期常被駭客用來誘騙的Advanced IP Scanner、Angry IP Scanner,以及許多網管人員耳熟能詳的PRTG IP Scanner、ManageEngine工具,並透過Google廣告將這些網域名稱推送到特定關鍵字搜尋結果的頂部,企圖引誘上述技術人員上當。研究人員推測,對方的最終目的,是為了能夠取得入侵企業組織的初始管道。

一旦使用者上當,從攻擊者的網站下載安裝程式,他們會取得ZIP壓縮檔,當中除了看似安裝程式的執行檔,還會包含大小高達22 MB的DLL程式庫IVIEWERS.dll,而這個程式庫檔案內含第2階段的有效酬載。前面提到的「安裝程式」,其實是物件檢視器oleview.exe更名而成。

若是使用者啟動「安裝程式」,電腦就會透過側載的方式執行IVIEWERS.dll,解出微軟檔案共享服務的用戶端主程式OneDrive.exe,以及另一個DLL程式庫Secur32.dll。

接著,攻擊者透過OneDrive.exe側載Secur32.dll,而該DLL檔案會對特定的圖示資源的XOR編碼進行處理,得到名為MadMxShell的Shell Code,從而收集受害電腦系統資訊,並能執行cmd.exe,以及進行基本的檔案操作。

研究人員提及,對方為了迴避偵測,採用XOR演算法處理C2通訊的相關資訊。該惡意程式透過8位元XOR金鑰解密,從而呼叫特定函數,隨即進行重新編碼處理。

此外,C2網域名稱、網路流量通訊的加解密表格、XOR金鑰,攻擊者也將這些資訊存成字串堆疊(Stack Strings),以防遭到資安系統解析。對方這麼做的目的,就是為了Shell Code在執行的過程中,不會在記憶體內留下完整的足跡。

特別的是,此後門程式透過發送或接收DNS MX記錄的命令,來與C2伺服器進行通訊。

熱門新聞

2024-05-06

2024-05-06

2024-05-06

2024-05-03

2024-05-06

2024-05-06