去年5月Progress因MFT檔案傳輸系統MOVEit Transfer零時差漏洞引發大規模災情,再加上該公司公布部分漏洞公告的當下,並未提供相關編號,導致IT人員必須疲於奔命關注的情況,因此,該公司另一個產品線出現資安漏洞,也引起研究人員高度關注。

4月2日Progress推出網路效能監控工具Flowmon新版12.3.5、11.1.14,當中修補CVE-2024-2389,一旦攻擊者將其利用,就能透過偽造的API請求,並在未經授權的情況下遠端存取Flowmon的網頁介面,甚至能執行任意系統命令,CVSS風險評分達到10分,如今通報此事的研究人員透露更多細節。

資安業者Rhino Security Labs指出,攻擊者若是利用這項弱點,很有可能在受害電腦植入Web Shell,並將權限提升為root。

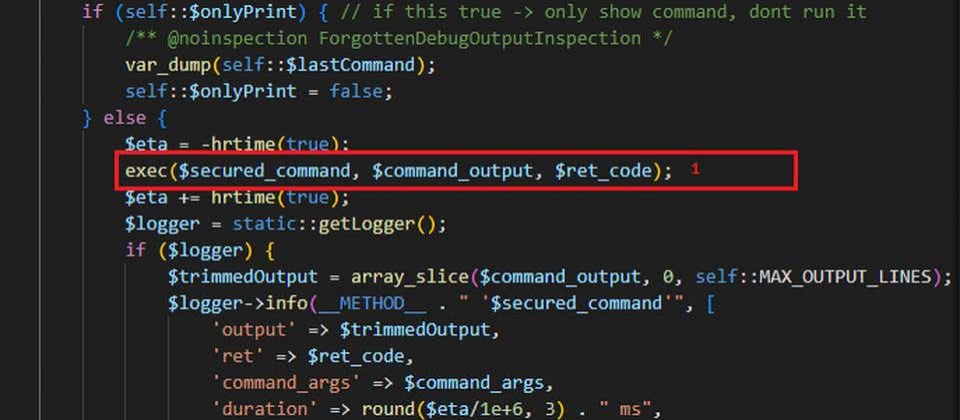

研究人員展示概念性驗證(PoC)攻擊,他們藉由操縱pluginPath或file parameters等功能函數,從而注入惡意命令,從而在/var/www/shtml/寫入Web Shell。不過,上述命令無法直接看到輸出結果。

一旦命令執行完成,此網路效能監控工具將會以使用者flowmon的權限運作,而透過該使用者的身分,攻擊者可執行帶有sudo的命令,並下達濫用root shell的命令。研究人員表示,利用該漏洞,攻擊者也有機會濫用sudo權限執行PHP程式碼。

熱門新聞

2024-05-06

2024-05-06

2024-05-06

2024-05-03

2024-05-06

2024-05-06

Advertisement