利用組織的應用系統來進行DDoS攻擊,近期變得相當頻繁,本週有2起攻擊事故,其中一個針對Docker環境而來,另一個則是鎖定資安防護不足的MySQL資料庫,而且,無論是Windows、Linux電腦架設的資料庫,都是攻擊者下手的對象。

其中比較值得留意的是針對Docker而來的攻擊行動,相關的惡意映像檔已被拉取超過3千次,且駭客仍不斷改良其作案工具。特別的是,此映像檔雖然含有挖礦程式,但駭客在攻擊過程並未使用。

【攻擊與威脅】

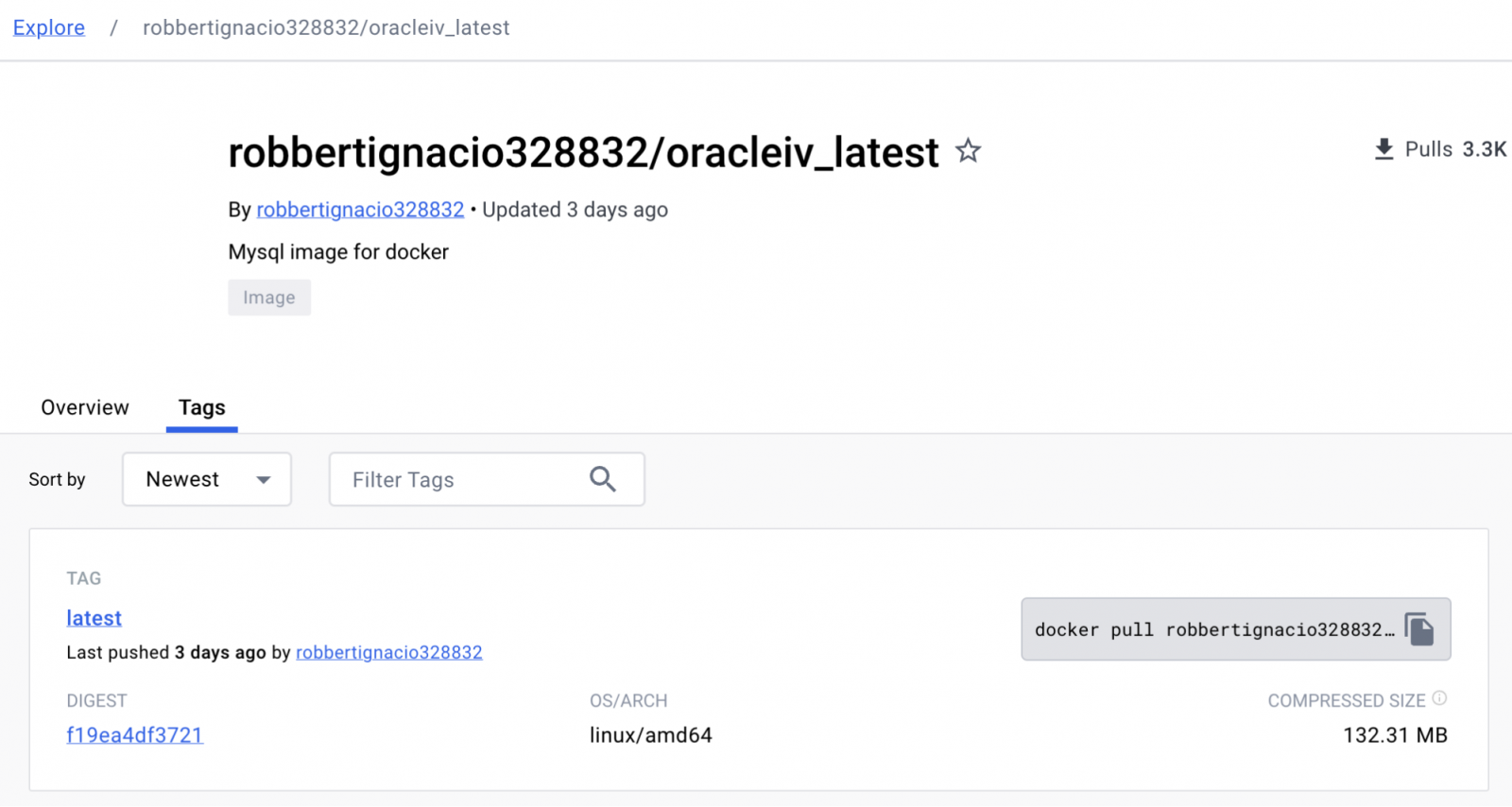

DDoS殭屍網路OracleIV鎖定Docker容器環境而來

資安業者Cado揭露名為OracleIV的DDoS殭屍網路病毒,攻擊者利用Docker容器的錯誤配置,散布ELF可執行檔,此為Python打造的惡意程式,攻擊者透過Docker引擎的API,發出HTTP POST請求,觸發拉取的命令,從Docker Hub下載看似無害的映像檔,截至研究人員公布攻擊行動,這個映像檔已下載超過3千次,而且該檔案更新相當頻繁。

資安業者Cado揭露名為OracleIV的DDoS殭屍網路病毒,攻擊者利用Docker容器的錯誤配置,散布ELF可執行檔,此為Python打造的惡意程式,攻擊者透過Docker引擎的API,發出HTTP POST請求,觸發拉取的命令,從Docker Hub下載看似無害的映像檔,截至研究人員公布攻擊行動,這個映像檔已下載超過3千次,而且該檔案更新相當頻繁。

此殭屍網路機器人主要是發動UDP及SSL連線的洪水攻擊,先是連線至C2並以寫死的帳密進行驗證,然後接收攻擊者下達的命令,針對目標IP位址或網域、連接埠,以指定的流量、攻擊手法執行DDoS攻擊。

資安業者AhnLab揭露中國殭屍網路Ddostf的攻擊行動,駭客掃描TCP的3306埠,尋找網際網路上MySQL伺服器,嘗試透過這些系統使用的弱密碼或是存在的已知漏洞入侵,接著攻擊者上傳惡意DLL檔案,充當使用者定義功能(User-Defined Function,UDF)程式庫,從而在受害主機上部署並執行Ddostf殭屍網路病毒,且作業系統不論是Windows或Linux的MySQL伺服器,都有可能受害。

研究人員指出,雖然該殭屍網路病毒支援的多數命令與DDoS機器人相似,但特別之處在於,它能從C2伺服器接收到下一臺C2伺服器的位址,然後在指定時間裡執行命令,這代表攻擊者可能將DDoS攻擊作為服務的型式,向其他駭客兜售。

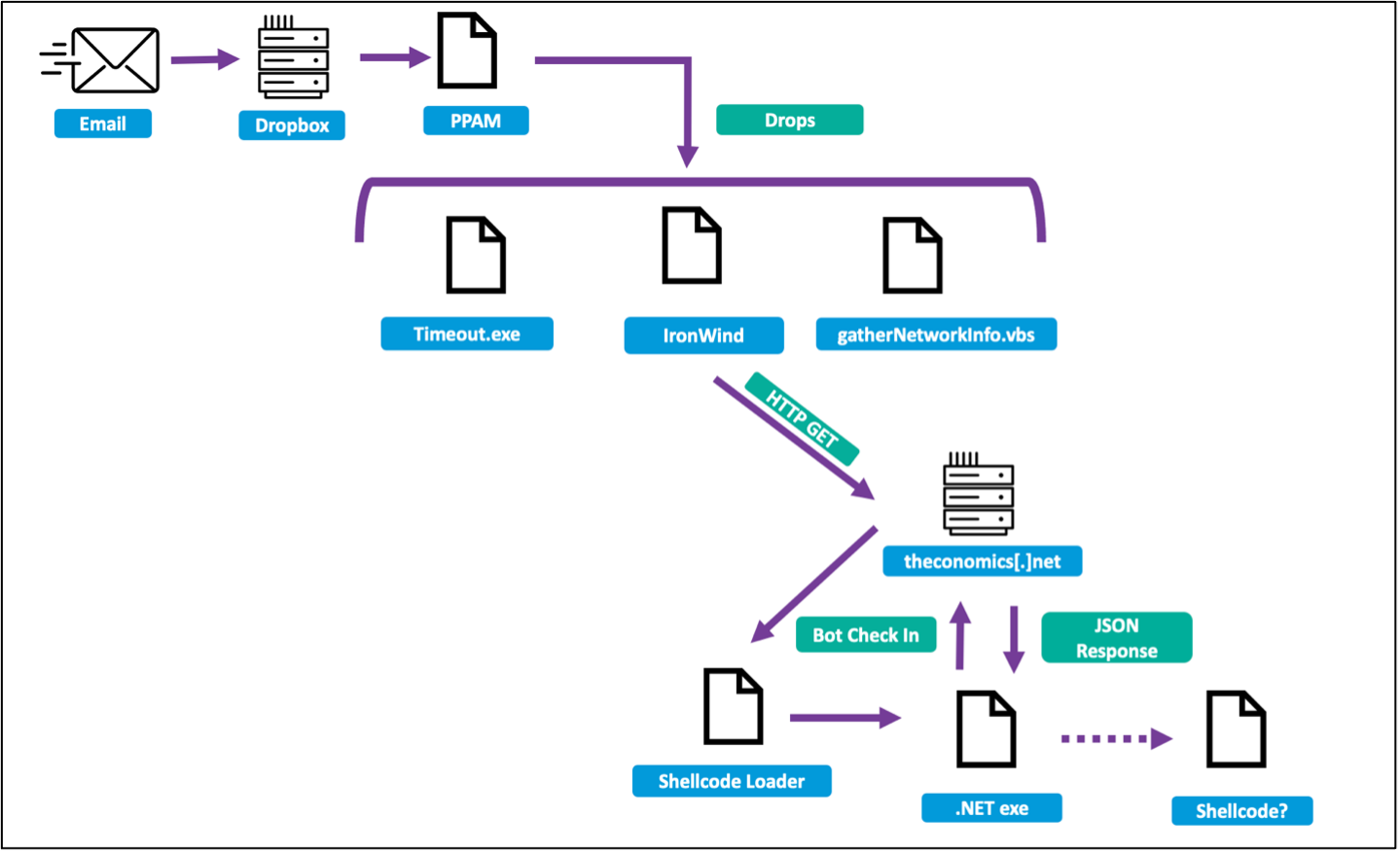

巴勒斯坦駭客組織Molerats利用惡意程式IronWind發動攻擊

資安業者Proofpoint揭露伊朗駭客Molerats(亦稱TA402的)近期的攻擊行動,這些駭客從今年7月至10月,利用名為IronWind的Go語言惡意程式下載器,主要針對中東和北非的企業組織而來。攻擊者先是透過外流的外交單位電子郵件帳號,以經濟議題為幌子寄送釣魚郵件,Dropbox連結,散布帶有巨集的PowerPoint擴充套件檔案(PPAM)。

資安業者Proofpoint揭露伊朗駭客Molerats(亦稱TA402的)近期的攻擊行動,這些駭客從今年7月至10月,利用名為IronWind的Go語言惡意程式下載器,主要針對中東和北非的企業組織而來。攻擊者先是透過外流的外交單位電子郵件帳號,以經濟議題為幌子寄送釣魚郵件,Dropbox連結,散布帶有巨集的PowerPoint擴充套件檔案(PPAM)。

一旦收信人執行此PPAM檔案,就會在觸發巨集,於受害電腦投放IronWind,並透過timeout.exe側載執行,並向C2伺服器發出HTTP GET請求,從遠端伺服器下載Shell Code,以其執行WMI查詢工作,並下載.NET打造的後利用工具SharpSploit。此後利用工具發出HTTPS POST、GET請求,從C2接收JSON檔案,並依照攻擊者指示下載惡意酬載。

值得留意的是,這些駭客也會利用Excel擴充套件(XLL)、RAR壓縮檔等管道來散布IronWind。

日本入境通關線上表單Visit Japan Web出現冒牌App

11月9日日本數位廳提出警告,外國旅客入境日本時,必須填寫的網頁電子表單Visit Japan Web,近期出現假借該表單服務的手機應用程式,要求旅客提高警覺。

由於上述網站並未推出專屬的手機App,旅客若是不慎安裝應立刻刪除,此外日本數位廳也提及,此App會要求旅客輸入信用卡資料,但他們的表單沒有相關欄目。

【漏洞與修補】

11月14日SAP發布本月例行更新,當中修補了ERP系統Business One重大漏洞CVE-2023-31403,起因是在安裝這套系統的過程中,發生不適當的存取控制情形,這使得攻擊者可透過匿名使用者的身分,讀取或寫入SMB網路共享資料夾,導致該系統的機密性、完整性、可用性受到影響,該漏洞存在於10.0版Business One,CVSS風險評分為9.6。

【資安產業動態】

擴大資安人才培養基礎,明年大學特殊選才招生管道將提供1,526個名額,資安專長名額增三成

11月15日教育部高等教育司指出,113學年度特殊選才招生計畫正受理報名,今年共有58所大學、596個學系參與,總共有1,526個招生名額。

11月15日教育部高等教育司指出,113學年度特殊選才招生計畫正受理報名,今年共有58所大學、596個學系參與,總共有1,526個招生名額。

值得一提的是,為了配合行政院精進在學資安人才培育政策,他們自112學年度,以外加名額方式,由資安校系以自辦資安考試、資安相關檢測納入升學參採資料等選才條件與方式招生,鼓勵大專培育資安人才,到了113學年度也擴大規模:教育部核定37個資安校系、92個名額,較112學年度的67個增加超過3成。這樣的情況,主要是因為許多學校為了找到更符合資安專長的學生,將申請入學的名額挪到特殊選才。

11月14日美國司法部宣布,他們與西班牙警方,以及資安業者Bitdefender、Anomali、Intezer聯手,破壞於2019年堀起的殭屍網路Interplanetary Storm(IPStorm),具俄羅斯及摩爾多瓦雙重國籍的主謀Sergei Makinin遭逮捕並認罪。

此殭屍網路病毒由Go語言打造,初期鎖定Windows電腦,後來將Linux、macOS、Android裝置也納入範圍,該名主謀聲稱控制2.3萬臺裝置,主要的受害者位於香港、韓國、臺灣。Sergei Makinin將受害裝置用於提供代理伺服器服務,不法獲利超過55萬美元。

【其他新聞】

Mandiant執行長呼籲企業以「預想被駭」的思維出發,強化資安偵測應變能力

越南駭客疑假借提供Google Bard散布惡意程式,遭到Google提告

近期資安日報

【11月15日】 勒索軟體駭客組織LockBit鎖定十多家大型企業,利用重大漏洞Citrix Bleed入侵,入侵這些公司內部網路環境

【11月14日】 哈瑪斯駭客透過資料破壞軟體BiBi攻擊以色列企業組織,占用大量處理器資源抹除Windows電腦檔案

【11月13日】 疑為未修補Citrix NetScaler重大漏洞釀禍!中國工商銀行美國分公司遭勒索軟體攻擊,波及美債交易

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-26

2024-04-25

2024-04-22