「駭客入侵已是必然的趨勢」,資安公司Mandiant執行長Kevin Mandia在2004年公司成立時,呼籲企業採取資安防護措施,以免因駭客入侵登上報紙。然而時隔二十年,這位因證實中國人民解放軍61398網軍部隊而聲名大噪的執行長現在進一步說:「資安防護擋不住駭客入侵亦是必然的趨勢」,他在mWISE 2023會議呼籲「預想被駭(Assumed Breach)」的重要性,建議企業強化第二道資安防線—偵測、應變與控制的能力,升級至現代化資安防禦架構。

為何我們需要「預想被駭」?

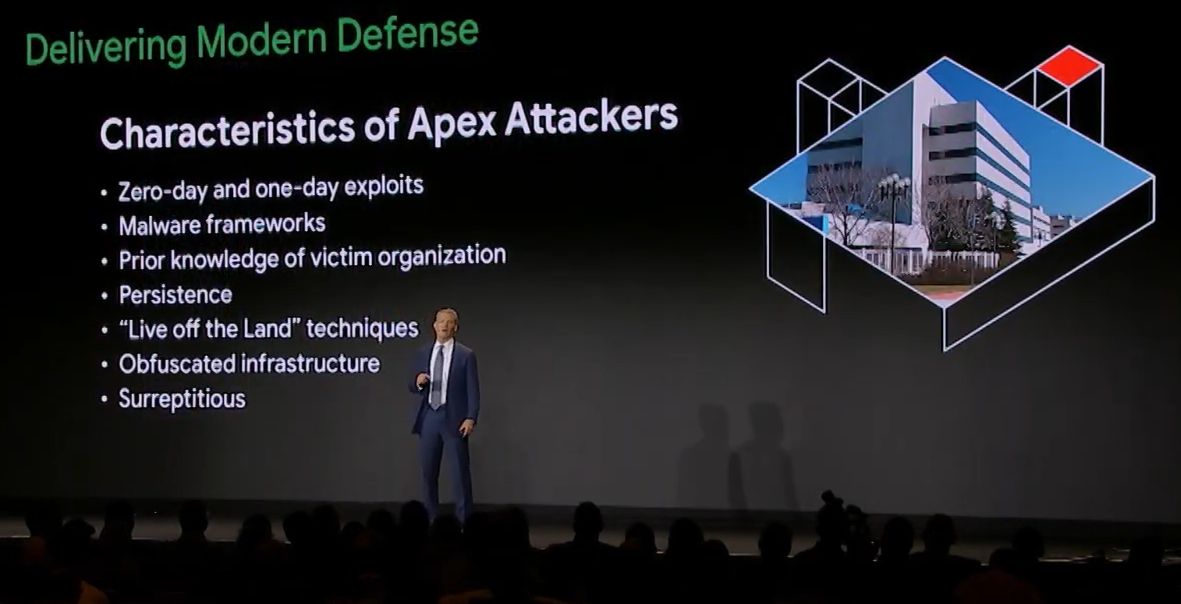

「預想被駭」意指事先料想駭客已經突破資安防護措施,早就潛伏在企業內部,正靜悄悄地探查網路、竊取資料或部署攻擊工事等。然而,為何要預先設想被駭?Mandia表示,從攻擊端來看,現在我們面對的敵人已是頂尖網路攻擊者(Apex Attacker),如名列網駭五大寇(Big Five)的中國、蘇聯、北韓、伊朗與網路犯罪集團,他們有能力利用零時差漏洞發動攻擊,或在軟體漏洞被揭露後,於一日內就能發動攻擊;他們也已採用軟體開發框架,有系統、有規模地開發惡意程式與攻擊軟體。

頂尖攻擊者在攻擊前也會清楚掌握入侵目標的相關資訊;一旦入侵成功,頂尖攻擊者也有能力長期潛伏在被駭目標內部;甚至,頂尖攻擊者已普遍採取寄生攻擊(Live off the Land)手法,運用作業系統內建合法程式進行滲透,有效躲避資安軟體偵測;而為了隱藏攻擊來源,頂尖攻擊者亦具有可混淆入侵行徑的網路連線、命令控制系統等發動攻擊所需的基礎設施,以掩飾其真實身分,逃避究責。頂尖攻擊者既有強大能力,又有充足資源,因而企業過往採取的防護策略—將駭客阻絕於境外,已經無法百分之百獲得保證。

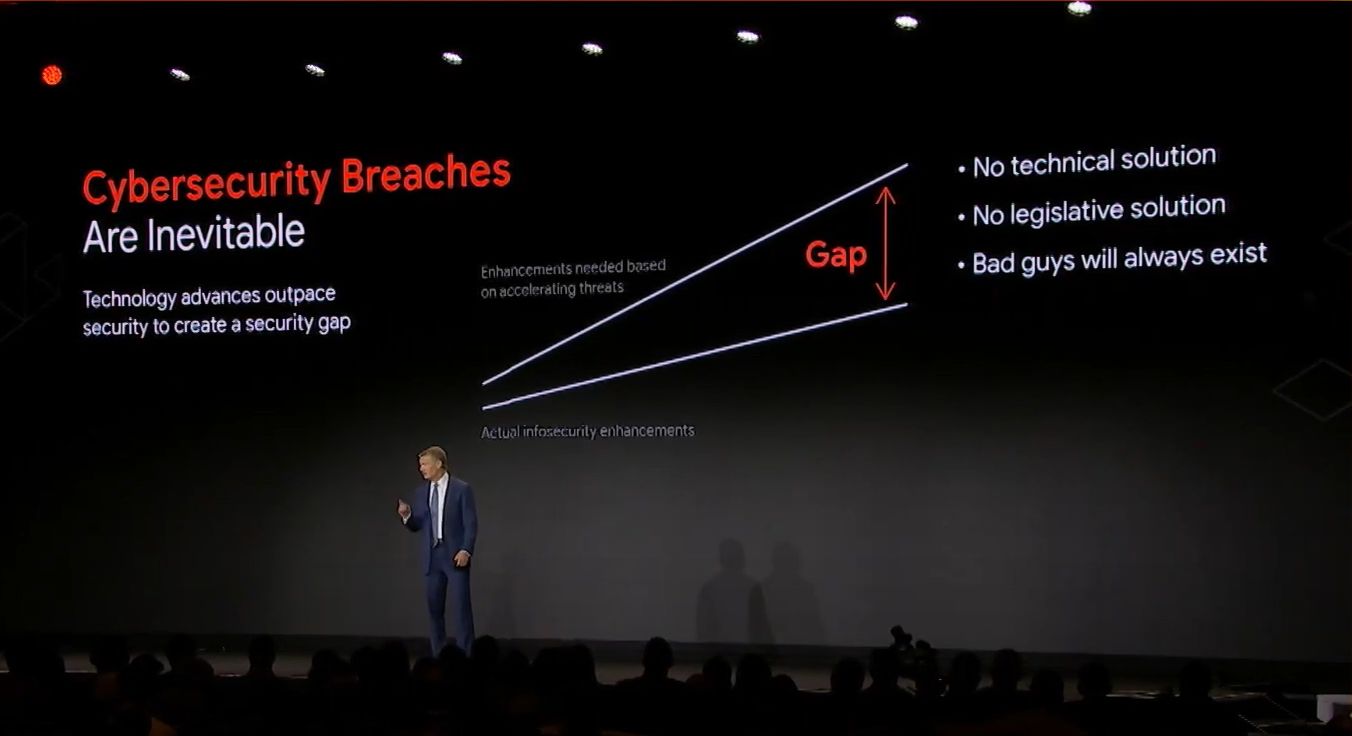

另一方面從防守端的企業現況來看,Mandia指出,隨著資訊科技快速發展,需要資安防護的領域越來越多,而且資訊系統肩負越來越多重要功能,系統架構也變得日益龐大且複雜,導致攻擊面大幅增加,然而,需要資安防護的系統變多了,但資安人員卻嚴重短缺,跟不上防護需求。

上述內憂外患顯示,不論資安做得多好,資安防線依然有失守的可能性。因此藉由預想被駭的觀念,一方面有助於企業思考駭客可能的攻擊手法與企業組織的弱點,及早針對關鍵問題部署相對應的防護措施,提高資安防護的有效性。另一方面,預想被駭也讓企業思考駭客入侵情況下的應變措施。

從「預想被駭」練就應變力

有鑑於頂尖攻擊者普遍利用社交工程、零時差漏洞、外洩的員工帳密,或網通、資安設備弱點等途徑,因此企業必須預想員工會被駭客社交工程突破心防而透露帳密或身分驗證資訊;預想防火牆、VPN等網路邊界設備會因為未知的零時差漏洞而被中國網軍穿越;預想員工在公私領域皆使用相同密碼,而導致企業內部系統的登入驗證資訊間接外洩;甚至要預想老舊資安設備乏人管理而成為駭客入侵的秘密入口。

除非員工個個都是鐵石心腸,毫無助人之心,Mandia指出,否則有心的駭客一定能夠利用人性的弱點,以社交工程手法成功欺騙員工。企業必須預想一定有人會上釣魚郵件的當,因此,一方面要舉辦釣魚郵件演練,訓練員工辨識釣魚郵件,另一方面則要教導員工在不慎點擊釣魚郵件網址後如何應變,讓員工能夠有所警覺通報資安團隊,以進行緊急應變,及早控制情勢,並升高組織全體的防護意識。

零時差漏洞攻擊增多的趨勢也是必須設想的情境,Mandia指出,在1998年至2018年間,每年大約有10至15個零時差漏洞,然而今年截至第三季就已經有62個零時差漏洞被用於網路攻擊。更有甚者,中國網攻近兩年擴大利用網通與防火牆、VPN等資安設備的零時差漏洞,一方面是因為端點電腦在近年來陸續具備可偵測與阻絕入侵行為的EDR等防護軟體,因此從端點電腦入侵已經變得越來越困難,而另一方面網路邊界設備則普遍沒有安裝EDR或其他防護軟體,因此只要找到零時差漏洞,就能有效達到入侵企業組織的目的,而且入侵行蹤不容易被察覺。在零時差漏洞猖獗的趨勢下,預想網路端點設備存在零時差漏洞有其必要,而這也代表第一道資安防線存在失效的可能性,因此必須仰賴第二道資安防線的偵測與應變。

預想企業內部的登入驗證資訊已外洩也有其必要。現今各式網路服務發達,多數人為了方便記憶帳密往往使用不夠安全的密碼,而且將所使用的網路服務皆設定同一組帳號與密碼,甚至是與公司內部系統的帳密相同。由於上述現象普遍,有技巧的駭客會在入侵企業或組織前先搜尋網路上外洩的帳密,從中找尋符合其入侵標的,若能將其用於登入企業VPN或電子信箱等,就可以偽裝成員工合法存取企業內部系統,絲毫不用花費心力攻破資安防護。所以,Mandia建議企業除了採取多因素認證(MFA)增加多重防護之外,更要監控用戶、網路與應用程式的帳號登入狀況,如登入時間、地點與行為等,以偵測可能的駭客入侵。

多重防禦的現代化資安架構

基於預想被駭的觀點,企業資安防護過往普遍著重在第一道防線—識別資產並施予保護,已然不足,Mandia表示,企業需要強化第二道資安防線的防禦能力,打造具有多重防禦機制的現代化資安架構。

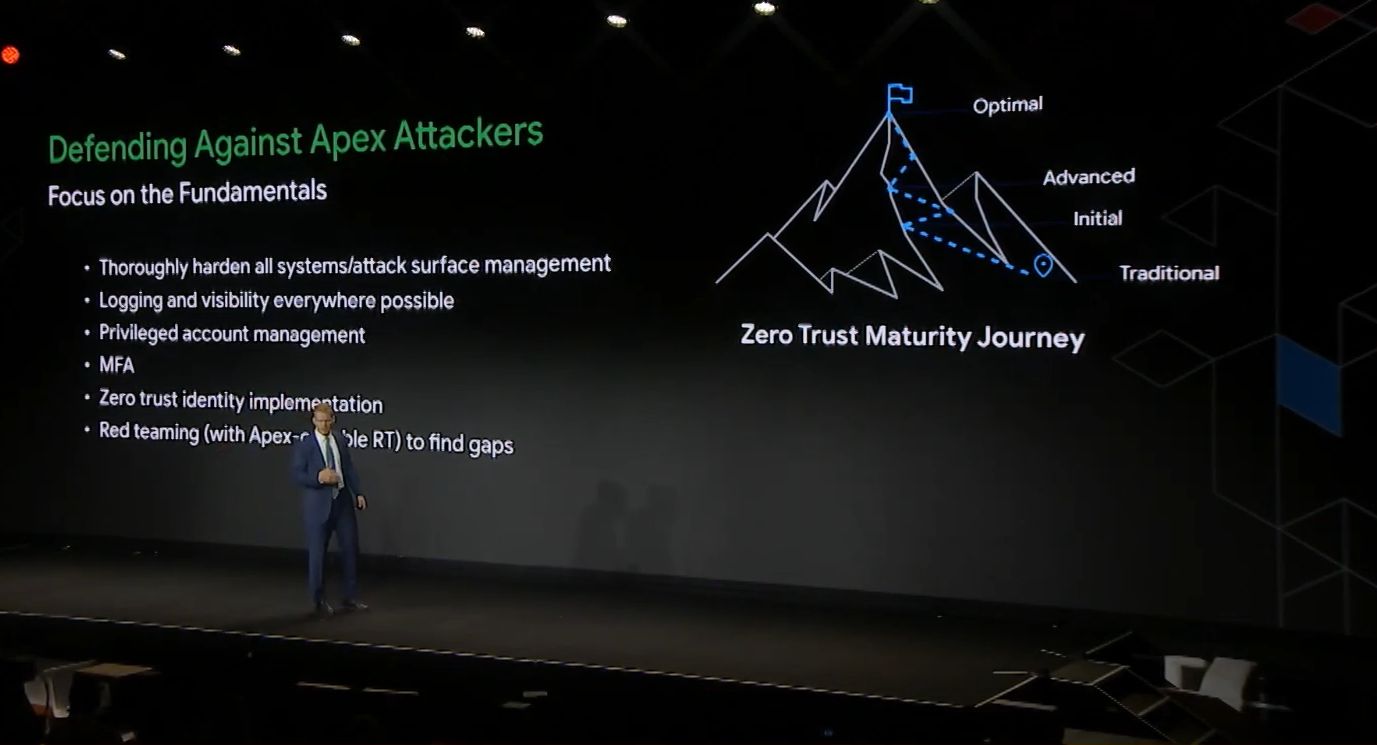

要打造現代化資安架構,企業首先必須打好資安基礎功,Mandia指出,包括漏洞修補管理、攻擊面管理、Log日誌保存、系統網路與應用程式可視性、特權帳號管理、多因素認證(MFA)、紅隊演練(能力最好與頂尖攻擊者相當),以及零信任身分驗證等。

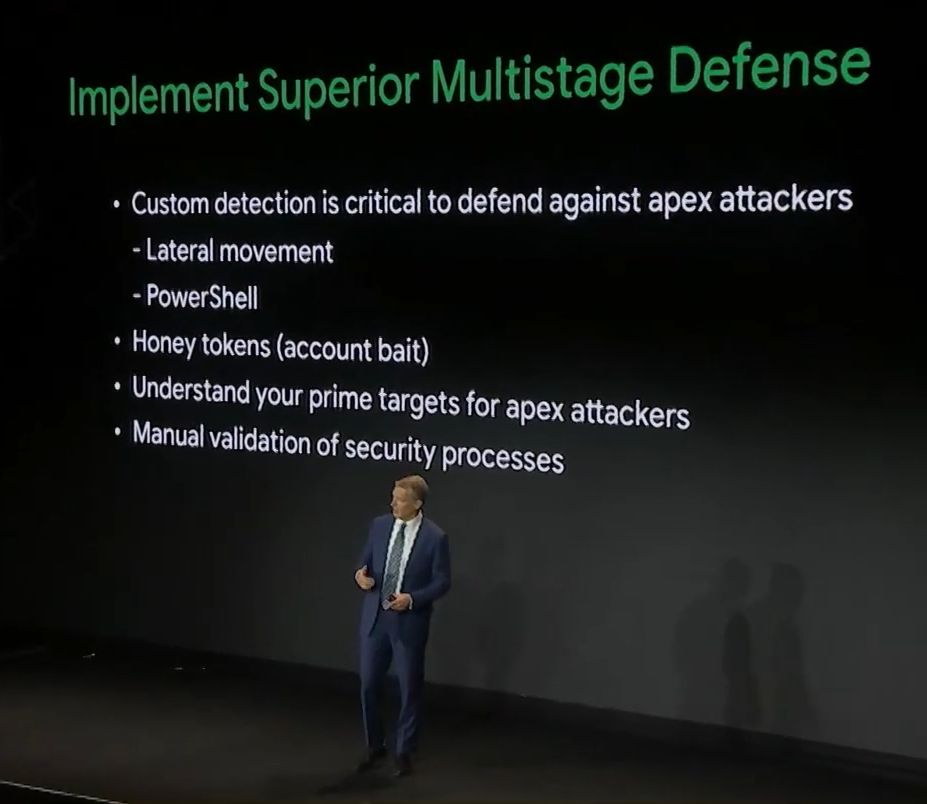

在強化第二道資安防禦方面,首重偵測與可視性,Mandia說:「要先看得見(攻擊行為),才有辦法應變。」舉凡網路、應用程式、系統、使用者行為,整個系統都應具備可視性。而為了對抗頂尖攻擊者,更要針對駭客的橫向移動(Lateral Movement)與PowerShell的執行狀況,建立過濾與阻攔規則,他指出,目前Mandiant公司內部已有超過三千多條此類偵測規則。

為了主動偵測駭客入侵行為,Mandia亦建議企業進一步採用蜜罐帳號(Honey Token),引誘駭客現形。例如藉由設立無人使用的電子郵件帳號做為誘餌,一旦偵測到外部郵件寄至誘餌帳號,便可判定為異常行為,從而展開調查;又或是設立一些帶有系統管理或資料庫等關鍵名稱的無人使用帳號,藉由這些看似擁有管理權限的誘餌帳號,引誘潛伏於內網的駭客上鉤,一旦偵測到此類帳號有登入情況,便可判定駭客已經入侵,進而啟動應變與控制措施。

生成式AI將成資安人員救星

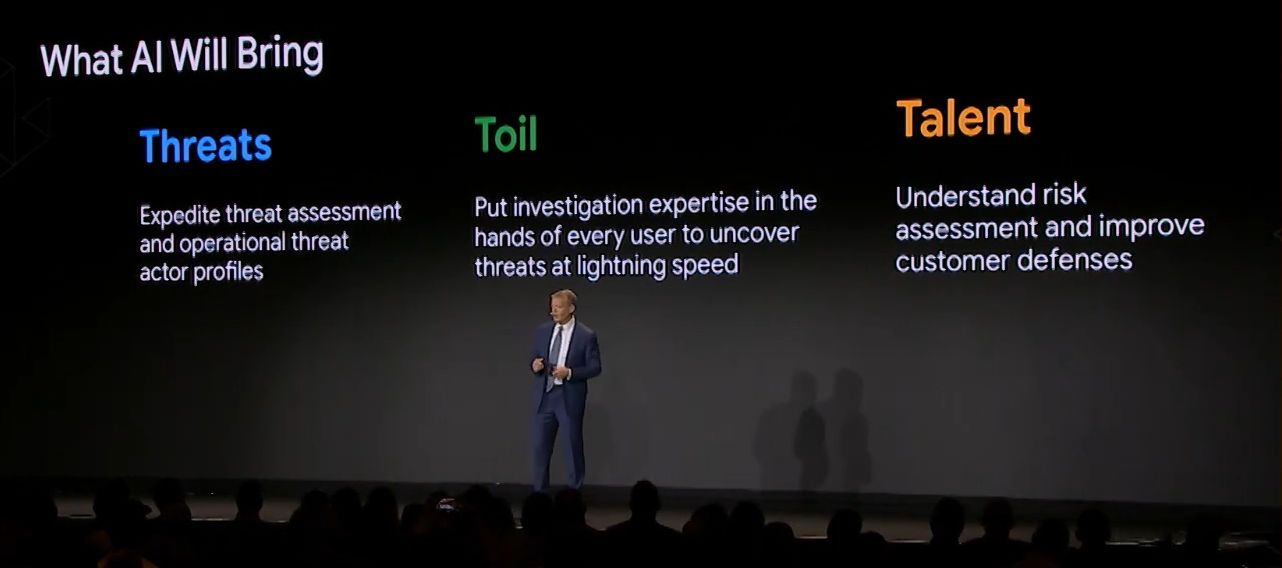

隨著生成式AI掀起人工智慧的新浪潮,Mandiant執行長Kevin Mandia對新興生成式AI寄予厚望。他認為生成式AI可以解決資安人力耗損、資安人才不足,及縮短攻防不對等的差距。

Mandia表示,從過往擔任資安分析師的經驗來看,造成資安人員倦勤(Burn out)最根本的原因,就在於缺乏效率。例如在整個資安事件調查過程中,資安分析師為了產出最後的事件調查報告,投注在製作報告的時間往往遠大於事件調查分析,而這也逐漸導致資安分析師衍生倦勤的想法。

雖然攻擊端的駭客也會利用人工智慧技術強化攻擊能力,製作更擬真的釣魚郵件等等,不過Mandia說:「AI對於防禦端資安人員的幫助會更大。」他指出幾種可能的應用,包括生成式AI技術可協助資安人員快速掌握更廣泛的歷史漏洞資訊、事件調查與研究資料,有助於事件應變調查階段取得所需資訊,以及事後更快速製作調查報告。

生成式AI技術亦可將不同資安公司的多份調查報告合成為一,協助資安人員快速整合資安情資,節省閱讀報告的時間。Mandia指出,生成式AI技術亦有助於惡意程式分析與分析假訊息,有了新興的AI人工智慧技術,Mandia說:「第一線資安分析師,將能升級為第三線資安分析師。」意指第一線與第二線資安分析師職掌內較為事務性、繁鎖的工作,將會由AI來取代,未來資安人員可以做更高階更有價值的工作。

熱門新聞

2026-03-02

2026-03-02

2026-03-06

2026-03-02

2026-03-04

2026-03-02

2026-03-03