微軟本月12日發布7月Patch Tuesday安全公告,共修補84個安全漏洞,當中除了有1個零時差漏洞已遭駭客成功利用,以及有4個重大(Critical)漏洞,還有那些值得特別關注?

關於這方面的消息,企業除了可以參考微軟發布的產品資安公告頁面,留意重大等級漏洞,特別的是,微軟自去年12月起,在YouTube的Microsoft Security頻道,都會在每月例行修補資訊公布後發布影片,公布多項統計數據,並會特別突顯需留意的重點修補。

例如,當中公布多項統計數據,在本月84個漏洞中,RCE漏洞的數量為12個,CVSS最高分的漏洞為8.8分。此外,連續兩個月未有漏洞提早被公開揭露。

同時,微軟還公布了本月漏洞的整體影響範圍。以漏洞類型來看,權限提升漏洞比例最高;以影響的系統類型來看,大多數是各版本Windows的個人端與伺服器系統,單就Windows Server 2022平臺而言,84個漏洞中就有超過45個漏洞影響此平臺,其次則是Azure Site Recovery,有超過30個漏洞為此平臺帶來影響,還有極少部分,是關於微軟Office軟體、Azure Storage Library,以及Microsoft Defender for Endpoint for Linux。

微軟7月修補的84個漏洞,主要影響範圍是各版本Windows的個人端與伺服器系統,佔絕大多數,類型則以權限提升漏洞比例最高。(圖片來源/擷取自微軟)

微軟本月修補的CVE-2022-22047漏洞,是今年第三個已經遭攻擊者成功利用的零時差漏洞。(圖片來源/擷取自微軟)

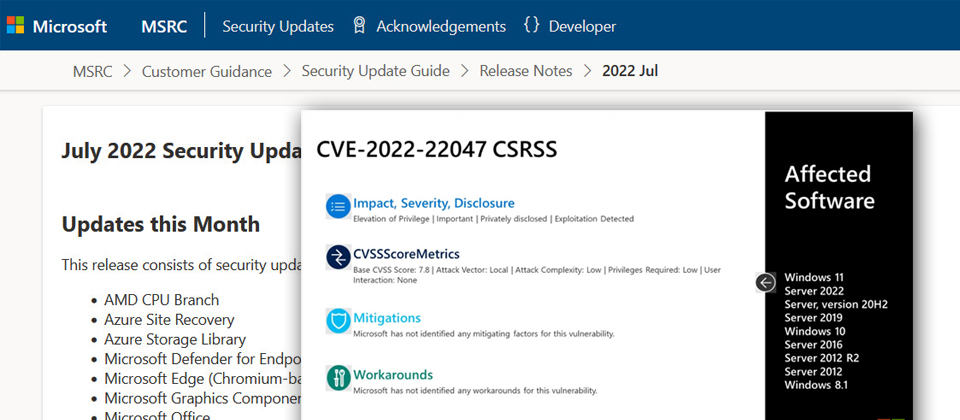

若從個別漏洞來看,首先最需關注的是,已遭攻擊者成功利用的CVE-2022-22047,根據微軟說明,此漏洞影響所有Windows版本,雖然僅列為重要(Important)漏洞,CVSS評分7.8分,但由於這個漏洞已暴露在攻擊活動之下,因此用戶必須優先修補。同時,美國CISA也在12日將此漏洞納入Known Exploited Vulnerabilities資料庫。

具體而言,此漏洞存在於客戶端/伺服器端執行時期子系統(CSRSS),屬於權限擴張的漏洞類型,而成功利用此弱點的攻擊者,將可能取得系統(SYSTEM)權限。不過,目前這項漏洞尚未公開揭露,微軟也沒有談及漏洞如何被利用與利用程度。

對此漏洞,趨勢科技旗下的Zero Day Initiative(ZDI)團隊有進一步的說明,指出此類漏洞通常與程式碼執行漏洞一併利用,譬如藉由特意製作的Office或Adobe文件來觸發,以接管受害者系統,由於這類攻擊往往依賴巨集,然而,最近微軟宣布延後Office程式預設封鎖巨集的啟用時程,使得一些希望斷絕此攻擊路徑的資安專家感到失望。

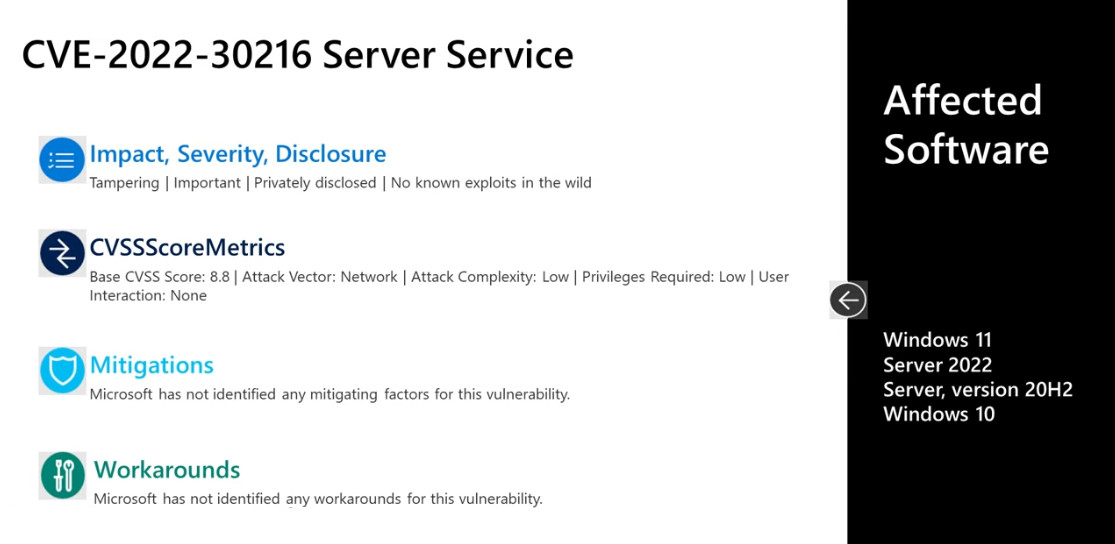

另一個關注焦點是CVE-2022-30216,這是Windows Server服務竄改(Tampering)漏洞,微軟將之歸類為重要等級漏洞。特別的是,一般竄改漏洞其實不太會受到關注,但微軟對此漏洞給出的CVSS評分竟達8.8分,足見其風險程度之高。這項漏洞主要影響新版作業系統,包括Windows 10/11,以及Windows Server 2022。不過,目前這項漏洞具體資訊尚未公開揭露,微軟僅在網站說明此漏洞由Akamai研究人員Ben Barnea通報。

關於此漏洞的細節,我們發現ZDI團隊已提出說明。他們指出,CVE-2022-30216漏洞允許一個經過驗證的攻擊者,將惡意憑證上傳目標伺服器,通常這樣的舉動被視為「篡改」,同時,如果攻擊者能在目標系統上安裝自己的證書,就可以利用這個漏洞達到各種目的,包括執行程式碼,他們也指出微軟認為該漏洞很可能被鎖定利用,因此,ZDI建議使用者應儘速測試及部署其修補程式。

4個重大漏洞與AMD CPU分支漏洞亦是修補重點

除了上述兩個重點關注漏洞,本月修補的4個重大漏洞,都是遠端程式執行(RCE)漏洞,值得關注。

以CVE-2022-30221而言,此漏洞CVSS風險評分達8.8分,存在於Windows圖形元件中,駭客若是引誘使用者連向一個惡意的遠端桌面協定(RDP)伺服器,將能成功利用該漏洞,並於受害系統上執行程式。

以CVE-2022-22038而言,此漏洞存在於遠端程序呼叫執行(Remote Procedure Call Runtime),不過攻擊較為複雜,駭客必須持續或間接傳送資料,不斷地測試才能成功利用,CVSS風險評分為8.1分。

另外兩個重大漏洞,均是Windows網路檔案系統(NFS)的RCE漏洞。以CVE-2022-22029而言,不需與使用者互動就能展開攻擊,但只要採用預設的配置或設定,可減輕遭利用的嚴重性;而CVE-2022-22039漏洞,駭客透過網路向NFS執行一個未經授權的特製呼叫,就能觸發遠端程式執行漏洞。

特別的是,本月微軟還修補了特定AMD處理器存在的分支混淆型漏洞,亦即CVE-2022-23816與CVE-2022-23825,兩者均屬於資訊揭露(Information Disclosure)漏洞,微軟目前僅釋出Windows Server 2022,以及Server Core 安裝版的更新修補,並建議用戶關注AMD的發布資安公告,持續留意微軟在Windows Client與Windows Server/Azure Stack的支援說明。

值得關注的是,由於這兩個漏洞是AMD硬體漏洞,因此不只身為其合作夥伴的微軟幫忙修補,近來我們看到其他業者亦發布相關修補,例如,VMware在7月12日也特別發布產品安全公告,說明這兩個漏洞影響伺服器虛擬化平臺ESXi,以及軟體定義資料中心平臺VMware Cloud Foundation;系統軟體廠商紅帽,在7月15日也公告此漏洞的修補資訊。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05