自去年底揭露Log4j漏洞以來,至今已經過了4個月,但漏洞處理狀況仍不理想,最近有一項研究值得注意,是資安廠商Rezilion的發現,根據他們的觀察,以整個網際網路而言,仍有上萬應用程式仍包含舊版Log4j,因此依然曝險。

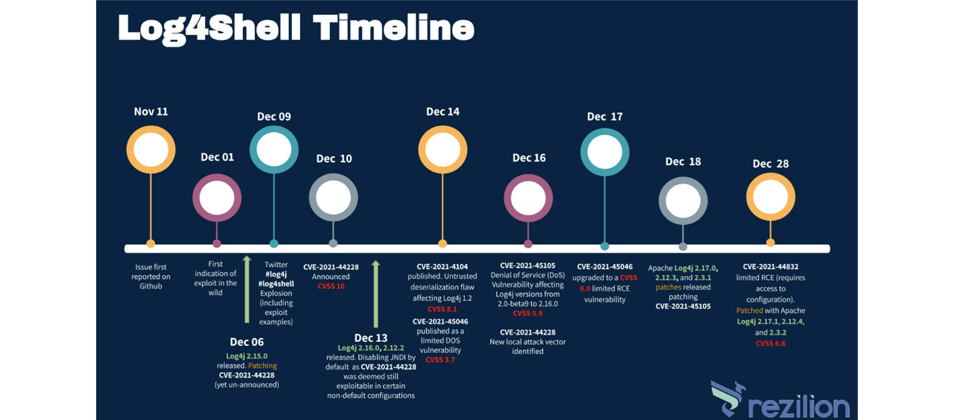

由於該漏洞幾乎無處不在、影響廣泛,但從修補情況來看,相隔數月後,似乎仍不理想,這也使得威脅分析人員持續發出提醒,呼籲各界注意。

容器有新版但用戶未更新,或容器未更新是主因

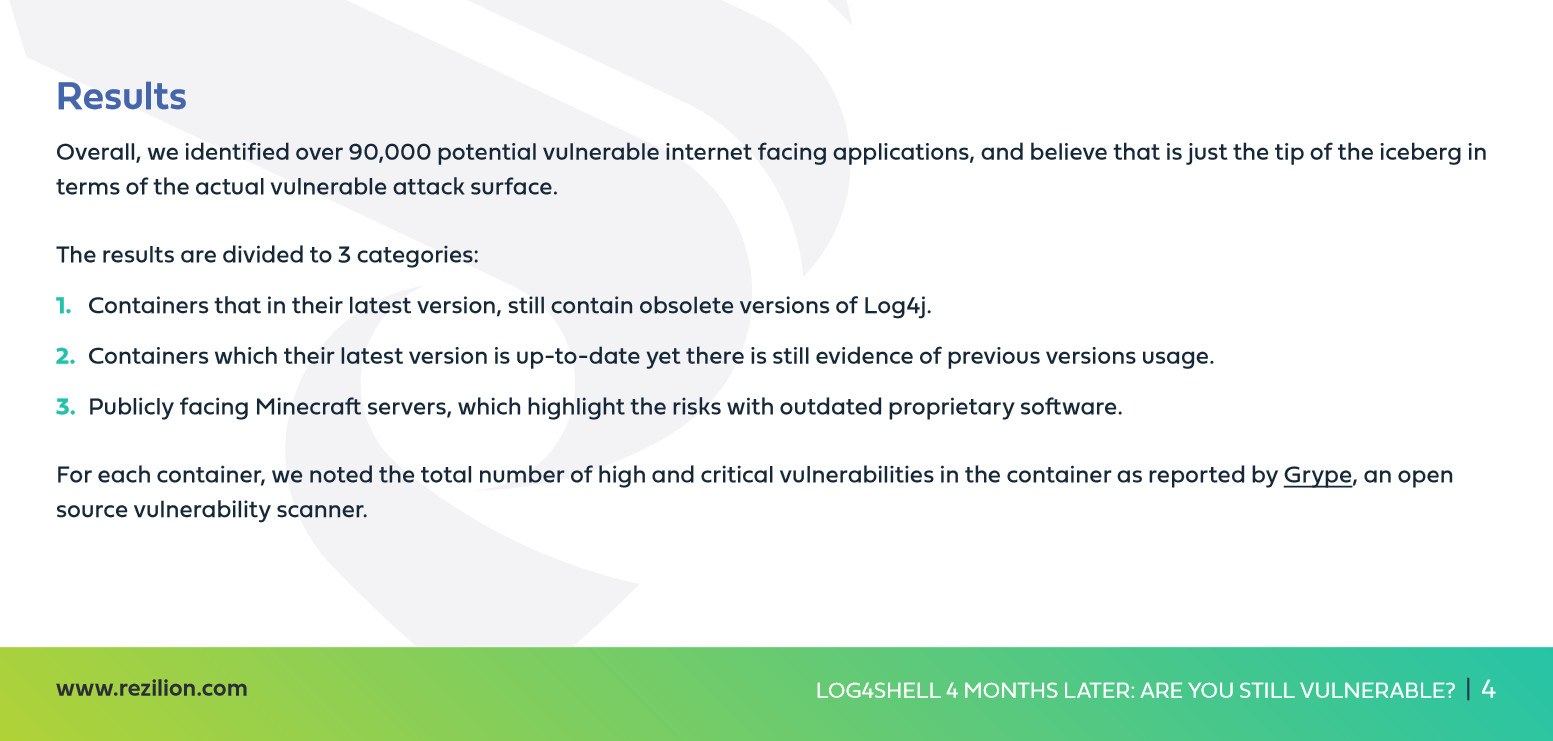

根據資安廠商Rezilion研究人員的說明,他們透過物聯網搜尋引擎Shodan.io,掃描網際網路取向(internet-facing)的應用程式,以及這些應用程式使用的容器,分析當中是否仍使用舊版Log4j,結果發現有多達9萬多個應用程式仍然暴露在漏洞風險之下。

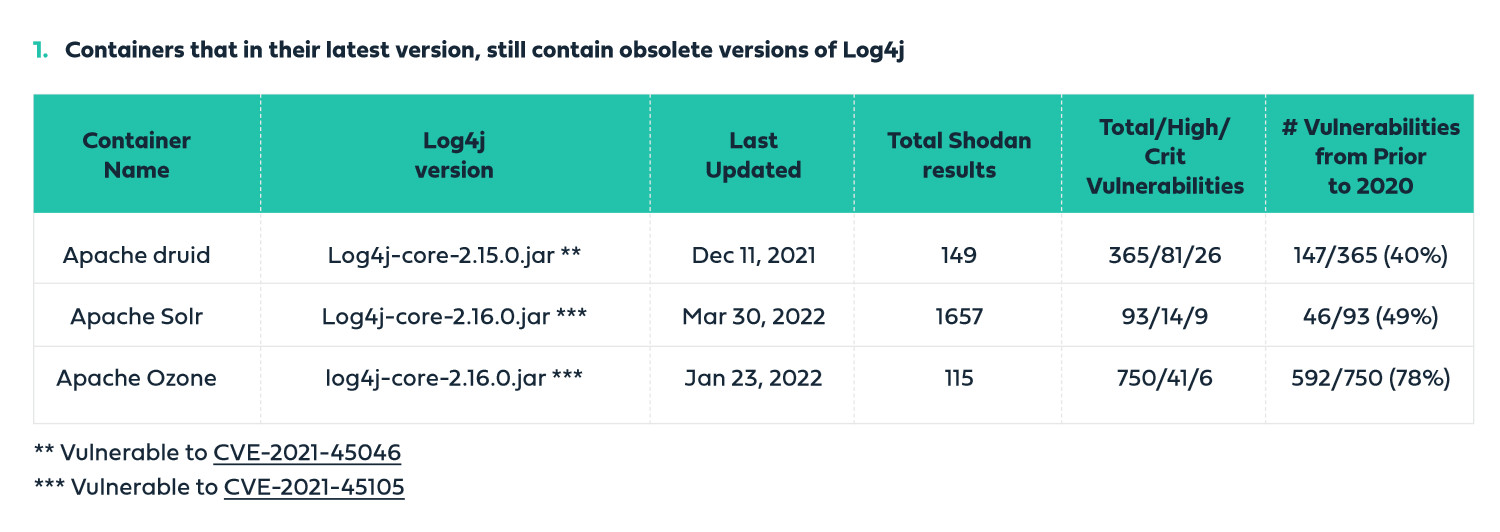

關於這些應用程式曝險的原因,Rezilion認為從結果中可區分出三大類型:首先,容器內的元件皆更新到最新版,但仍有證據顯示使用舊版本,像是Apache Storm、Elasticsearch、Apache skywalking-oap等;第二,容器即使是最新版本,但還是有舊版Log4j,包括Apache druid Solr、Ozone。連同Log4j和其他漏洞,這些容器內的漏洞有55%是2020年以前就存在。

最後,則是網際網路取向的Minecraft伺服器,研究人員指出,這其實突顯了老舊專屬軟體的風險。

以第二類型而言,容器即使最新版本但卻還是舊版Log4j,Apache Solr是典型的例子 ,透過Shodan掃描發現網路上共有1657個結果,仍在使用 Log4j-core-2.16.0-jar。

同時,研究人員還分享了其他統計資料。例如,根據Google掃描全球開源碼套件的服務Open Source Insights,在4月20日的調查結果中,存在Log4j漏洞(即Log4Shell)的套件有17,840個,其中已經修補的只有7,140個,意謂著將近60%還曝險。

同時,Rezilion的這份研究報告中也引用了Sonatype公司公布的Log4j下載追蹤資料,指出自去年12月10日以來,Log4j已被下載了超過4500萬次,其次有39%下載到了有漏洞的舊版本。以4月20日來看,過去24小時內從Maven Central套件庫下載Log4j版本將近41.3萬次,其中有36%仍然存在Log4Shell漏洞。而且,舊版Log4j版本的下載比例,自2022年2月以後即長期維持高檔

Rezilion推測,之所以下載舊版Log4j的原因,除了這些地區的安全研究人員下載來分析漏洞外;第2個原因,可能是這些Log4j部署在無法連上網際網路的應用程式或網路環境,用戶認為不必急著修補;第3項原因,可能是使用者並不知道自己使用軟體內含有漏洞的Log4j元件,由於許多企業缺乏成熟的漏洞管理流程,這也導致無法完全掌握軟體元件組成(Software Bill of Materials,SBOM)、在生產環境下很難偵測到Log4j、以及用戶採用漏洞的第三方軟體。

另一值得關注的是,近日賽門鐵克研究人員揭露一起事件,是今年2月時,北韓駭客組織Stonefly駭入美國國防及能源的合作工程公司的行動中,就是利用了Log4j漏洞。儘管Log4j漏洞已經不是最新焦點,但這件攻擊事件也顯示了未修補Log4j的後果,以及嚴重性。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23