網際網路普及與行動上網設備的普及,雖便利企業員工遠距辦公及維持營運不中斷,卻使企業資訊安全面臨攻擊擴大的危機,除當前流傳的大量與新型冠狀病毒相關內容的網路釣魚郵件和惡意軟體活動,還包括企業環境管理遠端辦公的連接工具。

Active Directory(以下簡稱AD)是 Windows 網域網路環境的集中式管理介面,用於驗證和授權所有的使用者和設備,在過去 20 年的發展與重組,其資安基礎從未改變,當中隱藏數百個隱藏弱點和攻擊途徑,使 AD 成為威脅者眼中價值連城的顯著目標。隨著攻擊手法得不斷更新,許多企業都欠缺精通 AD 技能與專業知識的資安專家,而大量的日誌會導致事件響應和威脅搜尋資源。威脅者一但入侵企業後便會藉機利用這些安全漏洞牟利。

解決五大 Active Directory 錯誤設定刻不容緩

A D作為駭客主要的攻擊目標,在針對大型企業的大規模勒索中 AD 作為惡意軟體的主要設計攻擊對象,根據統計 2020 年嵌入的 Mimikatz 代碼比 2019 年下半年增加 42%,有80%的攻擊使用 AD 執行橫向移動和權限提升,還有60%的新惡意軟體包含針對 AD 錯誤設定的特定代碼。維護和加強AD保護可以幫助企業抵禦網路釣魚、惡意軟體及其他網路攻擊進而保護用戶、資源和網路。Tenable 整理常見的五大錯誤設定與觀念,協助企業了解相關風險與相應的解決方法。

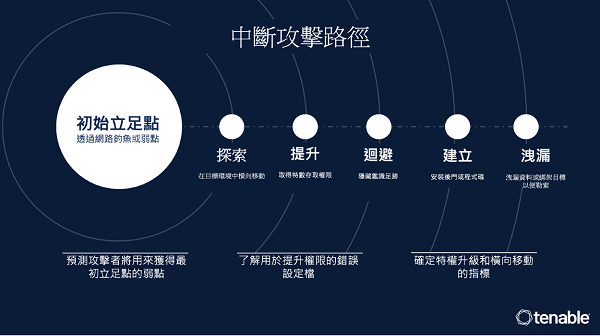

攻擊路徑是攻擊者透過網路已充分探勘過的路線,能夠讓他們從不良的網路安全建置環境中成功牟取利益。

1. 指派至特權群組的使用者過多:當使用者要求提高特定任務或專案的權限。管理員授予網域管理權限給使用者。擁有網域管理權限的使用者愈多,攻擊者就越有機會找到毫無防備的漏洞,在企業內進行橫向移動,建立專用的特權帳戶,進而徹底破壞整個AD組織、建立後門程式、變更伺服器的設定、存取任何郵件信箱,或甚至在所有連接裝置上部署勒索軟體。

2. 設有網域管理權限的服務帳戶:建立服務帳戶是為了要確保應用程式運作如常,但這些帳戶經常被授予過高且不必要的權限,或不必遵守密碼變更政策,甚至使用弱式密碼且永不過期的密碼。入侵服務帳戶的攻擊者有可能滲透網路達數週或數個月之久取得登錄機碼並解密密碼,以藉此掌控服務帳戶。

3. 密碼原則問題:很多企業AD很少變動,也就是說裡面已存在不少密碼問題,如密碼強度太弱,以及使用永不過期的密碼。攻擊者利用常用的密碼清單逐一測試破解每個帳戶,藉此暴力破解密碼登入帳戶。

4. 脆弱的加密方式:脆弱或可逆加密的方式儲存密碼,及採用脆弱加密的驗證方法,都是造成企業安全隱憂的最大主因。過於寬鬆的服務帳戶,容易遭到傳遞,Golden ticket,Silver ticket 和 Kerberoasting 等攻擊。

5. 閒置的網域帳戶:企業離職員工的閒置帳戶被保留下來而忘記處理,成為攻擊者入侵的潛在破口。這些帳戶可能還附帶前文中提到的過度授權、使用脆弱或永不過期的密碼…等服務。攻擊者會游走於企業網路時致力找出這些帳戶以供其惡意利用。

有效保護 ACTIVE DIRECTORY 加強系統安全性

AD 得到安全保護,會增加企業的整體安全性,同時降低安全風險。包括:清點 AD 中所有的資產包括電腦,網域,用戶,命名、根據特定業務需求適當評估當前安全設定、根據不同角色與功能所需建立最低特權模型、限制 AD 管理員權限、為 DC 部署安全措施將網域控制與其他服務器分離、使用多重身份驗證、制定監測和審計標準、定期員工安全意識培訓。

然而現實請況是許多 IT 管理員不只缺乏在其組織中實施统一的 AD 安全解决方案所需的資源和技術,且中型或大型的網路架構較為複雜,管理與修改耗時耗工。Tenable.ad 的基礎之一是了解 AD 的複雜結構並分析潛在的弱點,協助企業實時偵測對 AD 的主流攻擊,且無需安裝 Agent 或特權。

Tenable.ad 協助企業持續偵測並防止 ACTIVE DIRECTORY攻擊

Tenable.ad 藉由結合風險型弱點管理與 AD 安全性,協助企業中斷攻擊路徑,讓資安與 IT 專業人員在攻擊者利用之前,發現並修復 AD 中的脆弱環節。它也能讓資安事端應變人員在攻擊發生時偵測與回應攻擊。

Tenable.ad 只需要使用者層級的帳戶存取權限,因此,對 IT 組織的影響相對也較低且不需要在網域控制器上安裝任何代理程式。它能讓資安專業人員不必在敏感的系統上安裝軟體,造成不可避免的業務作業中斷。此外,Tenable.ad 的運作無需仰賴 Windows 系統記錄檔,Windows 系統記錄檔只能提供系統情況的時點檢視,先進的威脅技巧均可迴避。反之,Tenable.ad 仰賴的是複製功能以及 AD 中原生的功能,提供資安專業人員在瞬息萬變的動態環境中保護使用者權限時所需的洞察力。

1. 找到並修復現有 AD 暴露風險:立即發現、繪製和評分現有的 AD 風險,提供修補優先順序的策略並防止攻擊。

2. 發現新的攻擊路徑:持續監測不斷發現新的漏洞和錯誤設定,打破攻擊通道、避免威脅暴露.

3. 即時檢測正在進行的攻擊:獲取有關 AD 攻擊的警報和可操作的修補計畫,協助 SOC 團隊在 SIEM 中可視化通知和告警。

4. 調查事件和回溯威脅:在對象和屬性級別搜索和關聯 AD 設定更改,在企業 SOAR 觸發反應。

Tenable.ad 可提供 Tenable 使用者對於來自最優異IT與操作技術 (OT) 環境的弱點管理平台所期望的專業與正確性水準來保障AD基礎架構的安全。於事件前中後提供全面的安全可視化,事前— AD 上創建的任何新風險都將與補救建議一起即時標記,高風險問題出現後立即發出警報,而不是由一般緩慢的稽核舉報,讓管理員輕鬆管理 AD。事中—第一時間阻止AD攻擊發生,提供即時反應檢測和補救建議,讓響應安全事件的團隊能夠快速檢測和響應。事後— 提供便捷的稽核功能幫助回應團隊回溯 AD 更改行為,減少非常耗時和困難程序。

關於 Tenable

Tenable 是一家全球領先的網路安全服務和產品供應商,提供無與倫比的涵蓋範圍和全方位的洞察力,與全球 30,000 多家機構合作,協助其管理和評估數位時代的網路安全風險,並且幫助超過 50% 的財星 500 大企業瞭解與降低網路安全風險。(中文官方網站)

進一步了解 Tenable.ad

.png)