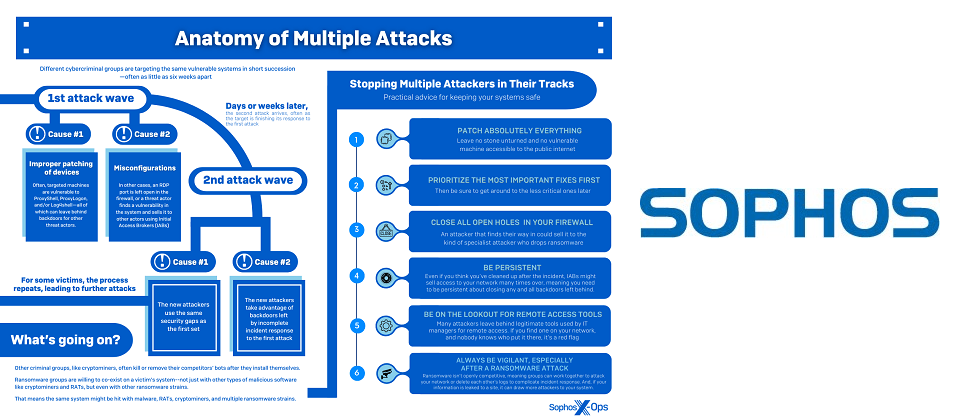

Sophos 是新一代網路安全的全球領導者,在 Sophos X-Ops 的主動攻擊者白皮書《多重攻擊者:一個迫切的危機》說明,Hive、LockBit 和 BlackCat 等三個著名的勒索軟體集團連續攻擊了同一個網路。前兩次攻擊發生在兩個小時內,第三次攻擊則是發生在兩週後。每個勒索軟體分子都留下了自己勒索註記,而部分檔案遭到三次加密。

Sophos 資深安全顧問 John Shier 表示:「收到一張勒索註記就已經夠糟糕了,更不用說三張。多個攻擊者使得復原的複雜性高到難以想像的程度,特別是當網路檔案被三次加密時。對於任何規模和類型的組織來說,具備預防、偵測和回應功能的網路安全非常重要,因為任何企業都無法倖免。」

該白皮書進一步描繪了網路攻擊重疊的其他案例,包括加密挖礦程式、遠端存取木馬程式 (RAT) 和殭屍程式。過去,當多個攻擊者鎖定同一個系統時,攻擊通常會持續數月或數年。Sophos 白皮書中指稱的攻擊則是發生在數天或數週內 (甚至在某個案例中是同時發生),通常是不同攻擊者透過同一個有漏洞的入口點入侵被鎖定的網路。

通常,犯罪集團會爭奪資源,多個攻擊者同時行動時會相互阻礙。加密挖礦程式通常會殺死在同一個系統上的競爭對手,而今日的遠端存取木馬程式在犯罪論壇上則是標榜有能力殺死殭屍程式。然而,在出現三個勒索軟體集團的攻擊中,系統上最後一個入侵的勒索軟體分子 BlackCat 不僅刪除了自己的活動足跡,還刪除了 LockBit 和 Hive 的。在另一個案例中,系統則是被 LockBit 勒索軟體感染。大約三個月後,據稱與 Conti 有關的組織 Karakurt Team 成員利用 LockBit 留下的後門來竊取資料並進行勒索。

Shier 說:「總體而言,勒索軟體集團之間似乎不彼此敵對了。事實上,就像 Sophos 白皮書所述,LockBit 並沒有明確禁止自己人與競爭對手合作。雖然我們還沒有找到合作的證據,但有可能是攻擊者體認到在競爭日益激烈的市場中,存在的『資源』數量是有限的。或者,他們相信對目標施加的壓力越大——即多次攻擊——受害者付錢的可能性越大。也許他們討論過並同意互惠互利,例如一組人加密資料,另一組負責偷竊。有時,這些團體得要決定是否要合作——是接受合作還是讓自己更強——但是,目前的競爭環境是允許不同團體合作進行多次攻擊的。」

白皮書中指出的攻擊,大多數都是透過未經修補的漏洞入侵開始,其中最值得注意的是 Log4Shell、ProxyLogon 和 ProxyShell,或是設定錯誤、遠端桌面通訊協定 (RDP) 不安全的伺服器。在出現多個攻擊者的絕大部分案例中,受害者並未完全修復初始攻擊,使後來的網路犯罪活動有可趁之機。如相同的 RDP 設定錯誤以及 RDWeb 或 AnyDesk 等應用程式,都會成為後續攻擊入侵的途徑。事實上,有漏洞的 RDP 和 VPN 伺服器是暗網上最受歡迎的銷售物件。

Shier 補充,「正如最新的《主動攻擊者劇本》 中所述,Sophos 在 2021 年開始看到組織同時成為多個攻擊的受害者,並表明這可能會是一個逐漸成長的趨勢。雖然這個說法還只是臆測,但有漏洞的系統垂手可得,的確為網路犯罪分子提供了一個方向。」

若要了解多重網路攻擊的詳細資訊,包括進一步研究地下犯罪活動以及保護系統免受此類攻擊的實用建議,請閱讀 Sophos .com 上的完整白皮書《多重攻擊者:一個迫切的危機》。

了解更多資訊

-

Sophos X-Ops 及其開創性的威脅研究,請訂閱 Sophos X-Ops 部落格 並關注 Twitter 上的 Sophos X-Ops

-

針對同一網絡的多個攻擊者;正如 Sophos 的BlackCat報告中所示,這些攻擊同時或重疊發生,有時同一個攻擊者會以不同手法攻擊兩次

-

Sophos《2022 年主動攻擊者劇本》中對攻擊者停留時間和最新策略、技術和程序 (TTP) 的見解

-

勒索軟體在《2022 年勒索軟體現況》中的全球流行和影響,包括醫療保健、政府和教育等行業

-

勒索軟體威脅情報中心中的勒索軟體列表 (依名稱)

關於 Sophos

Sophos 是新一代網路安全的全球領導者,保護 150 多個國家/地區的 50 萬家企業和數百萬消費者免受當今最先進的網路威脅的危害。透過來自 SophosLabs 和 SophosAI 的威脅情報、人工智慧和機器學習,Sophos 提供多種先進的產品和服務組合,保護使用者、網路和端點免於勒索軟體、惡意軟體、漏洞利用、網路釣魚和其他網路攻擊。Sophos 提供一個整合式的雲端管理主控台 Sophos Central,這是自適應網路安全生態系統的核心,使用一個提供一整組開放式 API 的資料湖,可供客戶、合作夥伴、開發人員和其他網路安全廠商使用。Sophos 透過經銷商合作夥伴和託管服務供應商 (MSP) 在全球銷售產品和服務。Sophos 總部位於英國牛津。如需詳細資訊請瀏覽 www.sophos.com。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10