我們一直在談論對於完全整合安全平台的需求逾20年。然而,每次出現新的安全挑戰時,數百家供應商便爭相提供適用於該特定威脅的針對性解決方案。如此會造成不連續的技術和工具組合,CISO及其安全團隊很難以更高的效率和更有效的方式利用。Ponemon Institute和IBM最近發佈的一份全球報告確認了這點,他們發現企業組織平均使用超過45種不同的安全防護工具,而他們回報的每起事件平均需要協調19種工具。使用50種以上安全防護工具的企業組織自行評價,相較於使用較少安全防護工具的企業組織,其偵測能力和對攻擊回應能力低了8%和7%。

好消息是,工業網路安全成為CISO及其董事會的最優先處理事項,因此我們有機會以不同的角度思考工業運作防護。

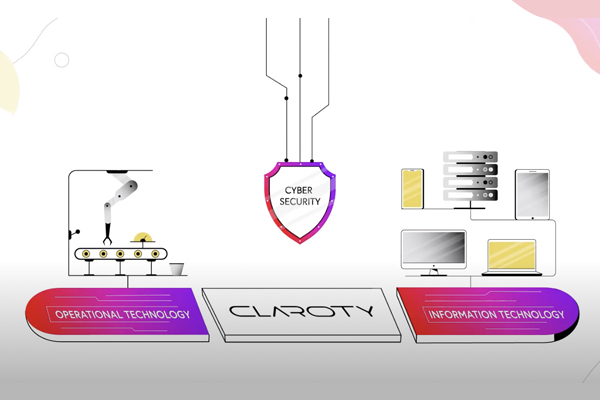

不需要複製會妨礙IT端偵測與回應的複雜度。因為在工業網路安全方面,大部分的關鍵基礎結構環境都需要重新建立,所以我們有機會採用較為簡單的方法。您需要的是一種單一無代理程式解決方案,其中包括可以找出弱點和可疑行為的資產可視性、可以跨IT/OT限制偵測和追蹤威脅的持續威脅監測,並且可以透過對工作階段的嚴格控制來保護遠端存取解決方案,而不是將隔離程度更高的工具引進您的整體安全基礎結構。Claroty平台將工業網路所有核心網路安全功能整合至一個單一無代理程式解決方案中,您可以快速執行以找出、保護和管理您所有的OT、IoT和IIoT資產。

將多種功能整合至一個工業網路安全平台可以消除單點解決方案導致的盲點,而且不需要和更多顧問合作,也不用部署更多資源,即可管理和維護有其專屬介面的各個解決方案。

現在正是時候

最近的兩個範例突顯出這種方法的急迫性。

第一,由於SolarWinds供應鏈攻擊的潛伏性質,以及使用的進階功能與後門程式,因此執行SolarWinds Orion軟體受影響版本的任何企業組織均需保持警覺,包括關鍵基礎結構、工業控制系統(ICS),以及SCADA操作人員。一旦進入環境內部,威脅者便可能已經能夠在Orion的客戶網路中橫向移動,取得其他網域的存取權限以竊取資料或利用其他弱點。因為企業組織傾向將網路管理系統加入「白名單」來防止誤判,所以攻擊者能夠利用這點來避人耳目。如果企業組織缺乏對其工業網路內容的可視性,以及找出異常行為的偵測技術,則會進一步助長攻擊者的氣焰。

最近針對佛羅里達州歐斯馬鎮(Oldsmar)供水處理設施的攻擊,是由遠端攻擊者透過TeamViewer桌面共用軟體連線所發動,這是攻擊者在端點和OT網路與資產之間無縫移動的最佳範例。幸運的是,操作人員能夠中斷攻擊者的存取,以及防止將污水輸送給大眾。不過,他們的快速行動背後隱藏著關鍵基礎設施的系統性問題,而隨著更多公司啟用關鍵工業系統的遠端連線,這些問題會變得更加複雜。

我們必須以整體的方式思考安全防護,因為就對手而言,網路就是網路,因此攻擊也如影隨形。

實現商業價值

網路安全的持續創新非常重要且令人興奮。不過,若要實現公司在工業領域的長期願景,透過數位化的方式開創全新的商業價值,運用可以在擴大的生態系統中以無縫和安全方式運作的全方位解決方案正是時候。這是企業在風險程度可接受的工業經濟中,能夠經營、提高彈性,以及發揮創新的唯一方式。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06