十年前談到資訊安全,大家想到的應該都不外乎防毒軟體、防火牆硬體等;不過隨著網路科技的快速發展,軟、硬、韌體的持續更新,現在最令人防不勝防的應該是儲存單位僅以Kilobyte (KB)為單位的「木馬」。因為木馬太小、現代電腦又太快,一個簡單的手指點按就會讓木馬下載到我們的行動裝置,再從社群軟體(SNS)橫向擴散到自己的PC主機,然後就進入NAS、公司內網……。小小的木馬,完全感覺不到他的存在;等到發現了,可能已經有災情發生了…..

數位轉型、5G時代,數位化的海量資料越來越多、網速越來越快,如果基礎資安沒有作到位的話,被駭客青睞的機會也越高。

根據統計,惡意程式的木馬,可以潛伏在系統中長達八年才產生毀滅性的攻擊。在這段潛伏期中,木馬也沒閒著,它定期、定量的監控宿主的作業習慣、關鍵指令,再把訊息傳給背後的藏鏡人。一旦突破內部帳密系統,進入AD核心,霎時間豬羊變色,可怕的事情就發生了……..

駭客是真正的創意產業。有太多的客戶發生的資安事件都是在令人想像不到的情況下發生,而且此起彼落的不斷影響資訊傳遞的機密性(Confidentiality)、完整性(Integrity)與持續運作(Availability)。

午夜夢迴時我不禁問我自己,究竟是因為駭客都是神人?還是產業界的資安防護拼圖總是少了關鍵的基礎建設?

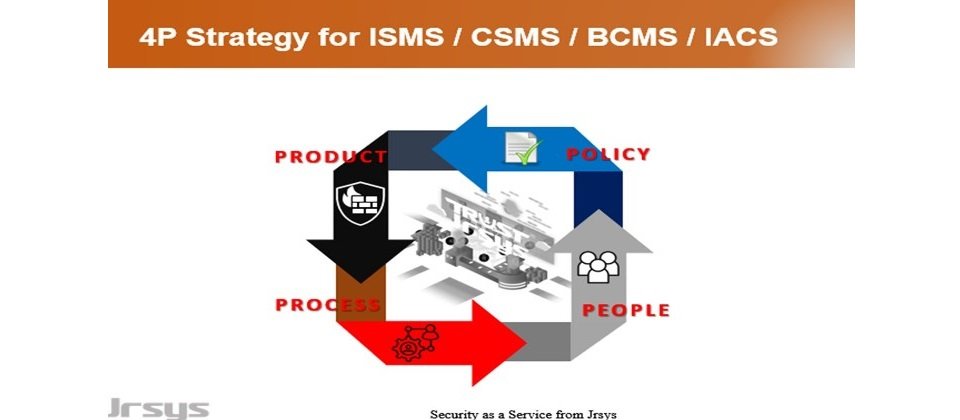

傳統的行銷理論E. Jerome McCarthy 在1960年代提出著名的行銷 4 P組合(Product產品、Place通路、Promotion促銷、Price價格)主導了上個世紀的行銷實務。在21世紀數位轉型以及5G快速飆網的時代,根據捷而思從事資訊安全基礎建工作多年經驗發現,資訊安全也可以有相對應的4P可以當作檢核資安的基本框架。

捷而思主張的資安的 4P 分別是:

-

POLICY (政策)

-

PRODUCT (產品)

-

PROCESS (流程)

-

PEOPLE (人員)

POLICY – 政策

每家企業都有適合自己公司文化的資安政策,不過最簡單有效且放諸四海皆準的資安政策應該首推ISO系列國際標準。簡單介紹以下四種國際資安標準:

-

ISO 27001 資訊安全管理系統 (Information Security Management System, ISMS)。

舉個例子,我們說高強度的密碼應該使8-12位數、英文字大小寫、符號、數字、三個月更換一次,且不得重複。請問各位看倌,我們的人腦真的有「能力」做到嗎? 還是用 PKI-enable 的OTP比較實際,畢竟人腦的CPU記憶體無法 upgrade,這方面借助軟體來達到國際標準比較容易。 -

ISO 27701 是要求個資與隱私的國際標準。

對於個資的同意、收集、處理、使用、遮罩等都應符合台灣個資法要求,並在法乎其上、僅得其中的人性工作法則下,同時參照ISO 27701國際條文以及歐盟的GDPR標準。 -

ISO 22301 營運持續管理系統 (Business Continuity Management System, BCMS)。

望文生義,ISO 22301 BCMS就是持續性管理系統的建立,特別適用於資安高風險的產業,目前台灣的各型企業處於國際駭客高度興趣的前提下,真的需要考慮導入BCMS國際標準政策確保企業的持續運營。 -

IEC 62443 工控資安。

IEC 62443符合性評估包含用於開發、整合、維持特定產品或解決方案的安全能力評估。在台灣工業4.0的政策之下,相關工控場域、遠距醫療等產業目前已開始逐步導入了,台灣為製造業及醫療大國,產業運營環境的資安刻不容緩。

PRODUCT – 產品

除了基本的硬體防駭裝置之外,有沒有想過,其實大多數的駭客行為都是「禍起於蕭牆之內」。在多屏時代,大家同時操作手機、平板與PC等各種軟體,會不會有可能,在使用一項軟體時,不小心,讓木馬從一個裝置跑到另一個裝置,然後平行擴散,慢慢地提權成為網路主機的最高權限用戶,然後透過AD派送惡意程式將重要執行檔案通通加密,然後開始勒索…….

所以資安的關鍵產品應該是不論面對哪種駭客攻擊,都要回到資訊安全的基本面,也就是資安的基礎建設 - 網路公開金鑰基礎建設 (Public Key Infrastructure, PKI),先透過多因子認證將駭客擋在外面進不來,就算成功進入系統內,也因為沒有私鑰可以解密檔案,而沒有辦法處理。

使用PKI的技術,不是只有單純的加解密而已,PKI結合了雜湊、對稱及非對稱函數,可以確保資料的完整性(防篡改)、電子簽章(不可否認性),可對資料進行加密(隱密性),並決定誰可以打開(授權)等。

大家通常聽到的PKI演算法,諸如: SHA就是一種雜湊函數用來檢驗資料是否被更動過,RSA及橢圓曲線密碼學ECC即為非對稱性簽章/加密演算法。例如:我們使用憑證報稅時就是確定身份後才會下載年度所得給你,下載的資料就會用對稱性加密演算法如: 3DES, AES來保護。 在網路上有那麼多重要的資料,結合這些演算法再加上其他管理面的資安機制,就可以確保我們即使面對使用暴力破解 (brute-force attack or exhaustive attack) 也可以做相當安全。當每個重要機敏的檔案資安防護等級提高之後,自然不用害怕駭客攻擊。

以PKI為基礎資安的安控元件可以完全解決了在網路環境下最重要的四大資安問題:他人冒用、事後否認、篡改及竊取。

PKI的解決方案就在於可以用「身分認證」機制,避免帳號密碼被他人冒用,進而達到「身分識別」的效果。

當遇到資安事件,當事人事後否認時,可以用PKI的「電子簽章」機制,達到「不可否認性」。

遇到有心人「篡改」重要資料時,可以用PKI的「各種演算法加密」達到資料完整性的資安目的。

當公司的機敏資料遇到有人惡意「竊取」時,透過PKI的「合法授權」機制,可以完整保存機敏資料的「完整性」不至於讓資料被偷走。

簡單的說,透過PKI安控元件可以幫您的企業做到以下的資安防護:

-

Availability 高效率、低耗電,AIoT設備不會輕易「沒電」,方便又好用。

-

Authentication 身分確認,可以確切知道是誰使用。

-

Authorization 合法授權,帳戶只給有權利使用的人使用、申借。

-

Confidentiality 資料保密,採用高強度難以破解的演算法,資料不外洩。

-

Integrity 資料完整性,保證資料不被篡改。

-

Non-repudiation 不可否認,運用PKI的簽章機制,讓走過必留下痕跡,無法否認曾經在系統上做的事情。

PROCESS – 流程

ISO 的精神,一言以蔽之,就是【說、寫、做一致】,過去的產、銷、人、發、財式的運營模式與內稽內控,隨著多屏幕的發展、各種載具、各種軟、韌、硬體的突破,關於資訊安全保密防駭的做法也必須與時俱進。

特別是在資料存取管理方面的:帳號管理、身分認證、以及合法授權等,必須要在程序上做到說寫做一致,並配合相對應於國際ISO標準的資安應用軟體來執行,才不至於讓資安再度流於口號,或者是為了因為資安而只買了硬體設備,卻沒有配套的軟體及流程控管措施。

事實上,根據不同企業(工廠)的規模,必須有不同的資安政策,根據不同的政策才會有相對應的資安程序以及逐步根據實務上需求之規劃來採購軟、硬體。在不同的產業、當然有不同的資安政策下,每個企業都應該有屬於自己的資安控管流程,資安流程不一定要花大錢,但是基本的安控資安軟、硬體的互相搭配是必須的。

PEOPLE – 人員

經過這些年來越來越嚴峻資安事件的慘痛教訓,我們發現,其實資安的最大漏洞是【人】。人員的資安成熟度很重要。比方說:人員休假、職務輪調、離職相關的密碼是否都有即時處理?帳號密碼就是公司統編、電話或服務商的電話? 密碼就貼在機器或牆壁上? 協力廠商是否在人員異動或離職之後有即時做到修改密碼? 對於同時使用手機板與PC、平版軟體的同事,我們有相對應的資安管理SOP嗎? 對於氾濫的釣魚電子郵件,有清楚的規範,那些類型的附加檔案是不可開啟的嗎? 對於公司所有大大小小有連網的機台、設備,有清楚的盤點資料嗎?

資訊安全就像我們人體的健康一樣,當我們健健康康時,不會想到被病毒感染的慘狀;就像沒有被COVID-19感染的人,不會相信連正常呼吸都會受到干擾。很多購買資安設備的客戶,都覺得資安廠商一直在作恐怖行銷,問題是,這些恐怖事件卻是不斷真實地發生在你、我生活的周圍,資安是任何人都無法置身事外,任何人都不應該幸災樂禍,或是覺得倒楣的不會是我。

捷而思經過深耕資安領域多年、深黯被駭客入侵後客戶的痛,因此特別提出資安4P (Policy, Product, Process, People) 作為大家資安防護的基本檢核標準。

經過多年驗證,資安4P做得好,資安沒煩惱。

防堵駭客的一般設備軟、硬體固然重要,但是古有明訓:「君子務本、本立而道生」。在快速飆網的5G與WFH及數位轉型的大纛下,讓資安防護回歸基本面,在PKI的保護傘下,身體有了抗體才能健康地抵擋病毒,自然達成百毒不侵,業績自然成長,不駭怕。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10