隨著Shellshock漏洞引發重大資安風險,近日,首次也出現大型入口網站業者雅虎,遭駭客利用Shellshock漏洞攻擊的實例。雅虎也坦承總共包括有3臺Yahoo Sport API伺服器,遭到駭客遠端入侵,影響的主機包括Yahoo! Network、Lycos及Winzip.com。

過去兩個星期,全世界有超過半數的網頁伺服器,因為受到潛伏了將近20年之久才爆發出來的Bash Shell(指令解讀殼層)漏洞影響,而身陷高風險的資安威脅之中。甚至有資安專家認為,其影響幾乎和今年4月發生的Heartbleed(心臟淌血)漏洞相當,國外也因而以Shellshock(殼層衝擊)名稱作命名。而就在10月5日也首次出現以大型入口網站業者雅虎進行的Shellshock漏洞攻擊的實例,因而導致雅虎網站有3臺伺服器遭到駭客進行遠端入侵。

2周前的9月24日,當Shellshock漏洞爆發後不到一天時間,包括美國電腦緊急應變中心(US-CERT)、企業級Linux廠商紅帽及多家資安網站,皆先後針對Shellshock漏洞發布嚴重資安警告,就連美國國家標準技術局(National Institute of Standards and Technology,NIST)也罕見將Shellshock的資安嚴重程度,跟Heartbleed漏洞,同樣評為最嚴重的10級分。甚至,趨勢科技也提出警告,若以目前全世界超過10億個網站數量來看,Shellshock的影響範圍甚至比Heartbleed的影響更大。

這個Shellshock漏洞發生後,網路上也接連開始出現大量的網路攻擊流量,駭客開始利用網路掃描IP來鎖定存在Bash弱點的伺服器,作為遠端入侵攻擊的目標。而且不只是企業網站受駭,甚至連大型入口網站都因為Shellshock漏洞而遭受到影響。

國外資安公司Future South近日也揭露了雅虎所使用的3臺Yahoo Sport API伺服器,皆遭到駭客利用Shellshock漏洞進行遠端攻擊,影響的主機包括Yahoo! Network、Lycos及Winzip.com等。

儘管雅虎事後澄清被入侵的伺服器,是因為使用一個用來分析Web log的內部工具有瑕疵,導致駭客能以此入侵伺服器,而非伺服器本身存有Shellshock漏洞,但這也說明了就連雅虎這樣大型入口網站,都可能因為Shellshock漏洞而陷入資安風險當中。

除了網頁伺服器以外,其他像是中小型嵌入式的網路設備也潛藏有Shellshock漏洞的風險。Future South也發現不少中小型嵌入式的網路設備如DSL數據機等,容易遭駭客利用Shellshock漏洞進行遠端入侵。Future South表示,因為這些嵌入式網路設備,大多使用CGI來作為網頁管理介面,同時多數也是採用Linix系統,使其暴露在Shellshock漏洞的風險中。

Shellshock漏洞恐成為2014年最嚴重的資安漏洞

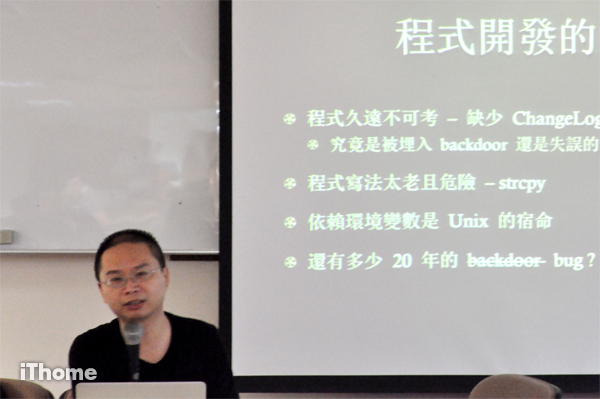

隨著Shellshock漏洞引起資安危機,就在10月6日,臺灣也有一群駭客舉辦一場Hitcon資安技術論壇,深度剖析Shellshock漏洞的影響和原理。資安公司vArmour資深工程師,也是臺灣駭客年會創辦人徐千洋在會中表示,這次的Shellshock漏洞,是一個Unix環境變數引起的漏洞,而現有許多企業網路設備都是使用Linux作業系統,這些作業系統都以Bash shell作為預設指令執行,使得Shellshock的影響範圍非常之廣,甚至可能挑戰成為2014年最嚴重的一個資安漏洞。

臺灣一群資安專家,近日在Hitcon資安技術論壇,深度剖析Shellshock漏洞的影響和原理。資安公司vArmour資深工程師徐千洋表示,這次的Shellshock漏洞是一個Unix環境變數引起的漏洞,許多現有企業的網路設備都使用Linux作業系統,以Bash shell為預設執行,使得Shellshock的影響範圍非常之廣。

這個取名為Shellshock(CVE-2014-6271)的漏洞,最早是由法國的軟體開發人員Stéphane Chazelas於9月12日所發現的一個Bash Shell漏洞。這位軟體開發人員發現,這個Bash Shell漏洞主要出現在定義的環境變數後面,如果加上一串() { :;};的符號字串,這個字串就會欺騙Bash,使其在執行環境變數後,會接續執行符號字串後的任何指令,因而造成漏洞的發生。

只要駭客能在字串符號後加入任意的惡意程式碼,甚至不需要經過認證,就能從遠端對系統進行攻擊,進而取得該系統的控制權。而經發現從Bash 1.14到Bash 4.3版本皆存在Bash漏洞,且目前以Bash作為預設執行的作業系統,包括像是Linux、Unix為基礎平臺、Mac OS X系統,甚至連部份使用Bash的Windows伺服器與Android系統等都有可能受害。

在發現Shellshock(CVE-2014-6271)漏洞後,儘管各家Linux作業系統業者紛紛釋出修補更新程式,但後來又發現修補程式並不完全,也有安全研究人員分析這些程式碼後,發現更多可利用的新漏洞。統計這段期間內新增的Shellshock漏洞,除了最早通報的CVE-2014-6271漏洞外,分別還新增加了包括CVE-2014-7169、CVE-2014-7186、CVE-2014-7187、CVE-2014-6277與CVE-2014-6278等5個漏洞通報。

新增多個Shellshock漏洞通報,當中仍以CVE-2014-6271漏洞影響最大

像是其中的CVE-2014-7169漏洞,即是針對CVE-2014-6271漏洞修補未完全的漏洞。而CVE-2014-6277漏洞,則是因改使用一個奇怪符號去定義一個函數定義,導致溢位產生程式出錯(Segmentation fault),造成一個可利用的漏洞出現。

CVE-2014-6278漏洞則是原先CVE-2014-6277漏洞沒有修補完備,使得駭客可利用函式繞過手法,繞過原來修補不完全的地方。至於CVE-2014-7186漏洞則是因為解析環境變數的問題,造成程式碼可被執行中斷而產生程式出錯。而CVE-2014-7187漏洞則是因為Bash shell在特定的編譯環境的參數下,所產生可拿來利用的漏洞。

儘管不斷有新漏洞被發現,但徐千洋也指出,相較於其他通報的CVE編號漏洞,反而是最早發現的CVE-2014-6271漏洞,造成的影響最深遠,因為此漏洞遭遇到的環境限制最少,使得駭客拿來利用變得非常容易。反觀,其他新通報的CVE編號漏洞,都存有較多限制環境,例如駭客入侵後無法執行任意惡意指令,使得駭客要拿來利用時,容易選擇入侵門檻較低的漏洞。

發現4種Shellshock漏洞攻擊的案例

臺灣資安公司戴夫寇爾(DevCore)資安研究員許復凱則表示,目前駭客利用Shellshock漏洞的攻擊手法,經證實已發現至少有4種Shellshock漏洞攻擊的案例,包括了攻擊使用CGI的網頁伺服器,建置惡意DHCP伺服器感染連線使用者,繞過Git/Subversion伺服器的shell限制進行攻擊,以及攻擊Mail伺服器(qmail)。而其中CGI攻擊也是目前最主要Shellshock漏洞遠端入侵手法。

而當駭客經由遠端入侵取得系統操作權限後,除了可下達指令埋後門,拿它來竊取商業機密、會員個資外,還能以此攻擊企業內部的網路或將入侵的電腦當跳板來攻擊其他的電腦,甚至因而發動分散式阻斷服務(DDoS)攻擊。

然而,徐千洋也認為,並非所有只要使用Linux/Unix系統的網路設備,就一定會被遠端入侵。徐千洋也以Apache網頁伺服器當例子,若駭客要利用Shellshock漏洞對網頁伺服器進行遠端攻擊時,當在HTTP Request協定的User-Agent環境變數,塞入一個符號字串和攻擊指令後,還必須使用網頁伺服器的MOD_CGI模組,將繼承的環境變數傳遞給CGI程式使用,此時,如果CGI程式呼叫使用了Bash shell才會造成一個遠端可攻擊利用的弱點。

經過測試後,徐千洋也發現,目前大部份用來寫CGI的程式語言,包括了像是Bash shell、C、PHP、Perl、Python、Ruby等在內,只要是使用了Apache伺服器的MOD_CGI模組來執行,都可被直接拿來利用或是呼叫/bin/bash中的函式,諸如system()和popen()等來進行利用。

甚至,他也發現,如果是直接使用Bash shell來寫CGI程式,相較於其他程式語言,反而不需要受到更多限制條件,就能讓攻擊馬上成功,駭客可以很輕鬆入侵網頁伺服器。

許復凱也表示,對駭客來說,使用CGI的網頁伺服器,因入侵相較簡單且容易掃描得到,使得其他透過CGI環境的攻擊也成為目前Shellshock漏洞攻擊的最大宗,包括像是VPN管理介面、網路加速設備、NAS網路儲存裝置、Mail伺服器等方式,皆已有實例證實可立即利用來遠端入侵。此外,駭客也持續尋找其他可利用的新漏洞作為攻擊目標。

而透過駭客以Shellshock漏洞進行攻擊,許復凱也發現,目前仍有在使用CGI的產品,大部份都是網路設備,這些網路設備都有一個共通特性,就是容易因為使用者忽略而疏於更新。

許復凱也以Qnap網路儲存裝置(NAS)為例,儘管Qnap官方在Shellshock漏洞出現後釋出修補更新,但當他統計10月5日全臺仍存在Shellshock漏洞的Qnap NAS裝置,發現真正有進行更新漏洞的使用者幾乎不到1成,也就是說仍有9成的Qnap NAS仍暴露在風險之中,使得駭客容易利用該漏洞滲透企業內部網路。

面對入侵威脅,企業應儘速更新並進行安全強化

面對Shellshock漏洞的遠端攻擊,徐千洋也建議,企業最保險作法是,針對有使用Bash漏洞版本的Linux設備,應儘速將Bash升級至最新版本來修補該漏洞。

但若是設備規模較大的企業,就必須依照優先高低來決定哪些設備得優先做升級或保護,依序來更新。

例如,如果是對外的服務設備,就是企業應要優先升級保護的對象,其次才是企業內部的設備。

此外,由於Shellshock漏洞現在仍潛藏許多未發現的未爆彈,因此徐千洋也提醒,企業也應盡快配置如入侵防禦系統(IPS)、網站應用程式防火牆(WAF)等防禦手段來阻擋遠端攻擊,並應評估停止使用像是MOD_CGI等容易遭受駭客入侵的機制,而改用其它替代方案。

至於如果是企業網站管理員,徐千洋也建議可針對Linux 伺服器進行安全強化,例如啟用可增強安全性的SELinux或AppArmor等,並隨時檢視企業所使用的網路設備,是否在更新清單內,及早發現來修補更新設備。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02