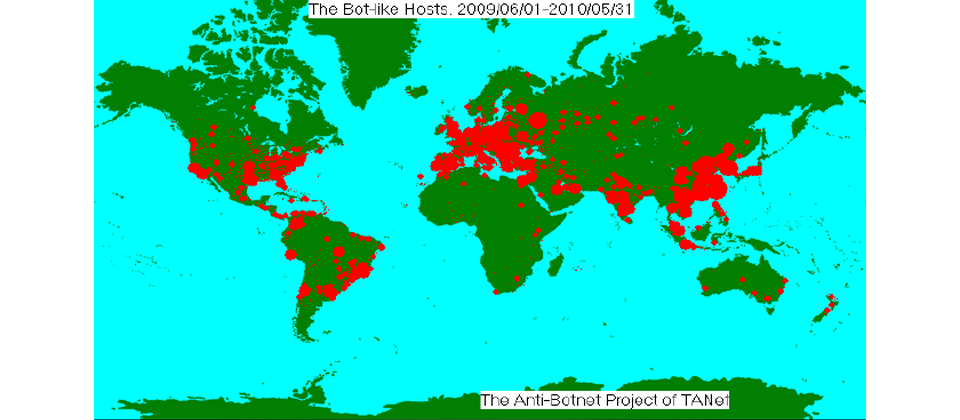

此Bot網路主機感染分布圖,是由趨勢科技網路威脅防禦技術部技術經理高迦南,利用HoneyPot反掃描偵測裝置,記錄於2009至2010年之間偵測到疑似Bot掃描行為,進而完成的Bot主機感染地圖。

高迦南

今年6月香港公投網站曾遭到多起大規模DDOS攻擊,高達每秒300Gb的攻擊流量,發現不少是來自臺灣受操控的殭屍電腦,反應出目前臺灣仍潛藏大量的殭屍病毒尚未發現。不過近日,趨勢科技則是提出一套新的事前偵測方法,採用過去防止駭客入侵的蜜罐(HoneyPot)機制,在受保護的伺服器主機旁設下誘捕陷阱來找出Bot病毒入侵的威脅。

殭屍網路(Botnet)一直是許多網路駭客進行網路攻擊的常用手法,經由在受害電腦內植入可遠端操控電腦的惡意程式,進而操控這些殭屍電腦進行各種違法行為,而且不只是個人電腦受駭,許多企業電腦也都可能遭到入侵成為殭屍軍團的一份子。

然而,一般針對Botnet的入侵偵測,大多為一種事後偵測,像是以IDS或IPS入侵偵測系統來說,必須先取得遭Bot惡意程式入侵的攻擊樣本,才能找出內網(LAN)尚未遭惡意程式入侵的受害電腦,但其實這時候入侵行為早已發生。

因此,趨勢科技網路威脅防禦技術部技術經理高迦南,近日則是提出一個可作為事前偵測Bot病毒入侵的新方法。他說,一般Bot殭屍病毒或惡意程式入侵前,會先對固定幾個埠(Port)掃描是否存在可入侵的弱點,因此若能先一步在Bot進行通訊埠掃描(Port Scan)時,就採取反掃描偵測,就能在入侵前找到可能是殭屍網路的威脅。

以反掃描偵測工具,對Bot設下陷阱誘捕

為了能成功找到可能是Bot的威脅,高迦南也採用過去用來防止駭客入侵的蜜罐(HoneyPot)機制,作為事前偵測的工具。HoneyPot是一個誘捕系統,主要是用來設下陷阱誘使壞人或惡意程式展露其行為或意圖,因此,它可以將自己偽裝成是一臺伺服器,也能當成是一個虛擬機器或是Web客戶端。

高迦南採取作法是,在需要被保護的電腦或伺服器主機旁架設一臺具誘捕功能的蜜罐設備(HoneyPot),然後將其IP設在受保護對象附近,啟動後完全不開啟任何服務或只提供少量服務,就如同影武者一般,將身形完全隱身起來,讓外界無法察覺它的存在。

而當這臺誘捕設備啟動後收到來自網路不明主機的通訊埠掃描時,就代表對方很有可能是一臺掃瞄器,正在做入侵前的掃描行為,尋找是否有可入侵的弱點。

高迦南表示,此種事前偵測方式,好處是,即使駭客自行調低每秒發送掃描封包的次數,該設備也能偵測得到,而且不論從外網(WAN)或內網(LAN)的掃描都可偵測而沒有誤判問題。

甚至他也表示,此種偵測方式也能適用於自帶設備(BYOD)和IoT物聯網裝置的入侵偵測威脅。

除此之外,這個 Bot入侵預警機制也能與SDN交換器結合使用。透過SDN交換器本身所具備的即時、動態與軟體可控特性,當HoneyPot偵測有Bot正對其它電腦進行掃描時,即會通知SDN交換器的控制器,迅速將受感染的Bot疆屍電腦隔離起來,讓感染範圍能控制在最低。而經過高迦南測試後,也可得到98.5%的阻擋率。

5年掃到18萬個IP入侵,共記錄120萬筆log資料

高迦南事後也分析了2009年至2014年7月間,由HoneyPot反掃描偵測裝置記錄下的入侵威脅,總共偵測近18萬個IP位址,共記錄120萬筆的log資料。

而從這些資料也發現,有三分之一的TCP通訊埠和近1500個UDP通訊埠都曾遭到入侵掃描。當中被掃描次數最多TCP通訊埠,前三名分別是1433 埠( MS SQL Server )、445埠 ( SMB ),以及9415埠(PPLive開放代理)。而在UDP通訊埠方面,被掃描次數最多前三名則分別是29285埠、22722 埠及137 埠。高迦南也提醒,如果有使用PPLive網路電視的用戶,要小心恐遭利用成為疆屍電腦入侵的對象。

甚至,高迦南也表示,這種事前偵測方式,未來也可運用在0day(零時差攻擊)漏洞的預警機制,在廠商尚未公布弱點前,就能拿來事先判斷是否有出現類似的入侵威脅發生。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02