知名防毒軟體廠商賽門鐵克資深副總裁Brian Dye的防毒軟體已死說,在資安界鬧得沸沸揚揚,Brian Dye表示目前防毒軟體僅能攔截45%左右的惡意軟體,而且4月底曝光的「祕狐行動」令資安界譁然,被駭客利用的IE零時差漏洞,早已存在一段時日,多份資安報告已發出警訊,告誡世人此刻應該要重新思索對抗惡意軟體的機制。

防毒軟體失靈

Brian Dye接受華爾街日報採訪時表示,80年代所發展出來的惡意軟體解決方案,在現今已不再有效,惡意軟體攔截率僅剩45%,防毒軟體將不再是業者的搖錢樹。

4月底當資安公司FireEye正在追蹤國家層級的攻擊計畫「祕狐行動」時,發現了IE零時差漏洞CVE-2014-1776,這個漏洞正被有心人士用於組織性攻擊上,雖然這個漏洞被揭露不久後,微軟就發出緊急應變措施以及漏洞修補,各家資安廠商也火速地釋出防毒軟體更新,唯恐漏洞災情擴大。

不過,即使漏洞已經被修補了,也不能確保沒有災情發生,因為漏洞被FireEye揭露以前早已存在,沒有人知道這個漏洞是什麼時候被發現,以及用來攻擊的對象是誰。根據FireEye調查,這是一個國家層級的攻擊計畫,所以可以合理懷疑,看不見的災情顯然比想像的還嚴重很多,假設是中國掌握這個漏洞,那臺灣豈不成了俎上肉。

根據微軟2013年第四季的資安報告,每一千臺個人電腦的病毒感染比例,從2013年第三季的5.6臺激增到第四季的17.8臺,總共成長超過2倍,創下有史以來單季個人電腦病毒感染率最高的紀錄。

其實早在2012年十月,資安公司Imperva已提出了一份顛覆當時眾人想法的報告,Imperva認為,現存的防毒解決方案,僅能遏止5%已被辨識的惡意軟體。

但是,企業及個人現在的資安觀念顯然不會比過去薄弱,防毒技術也肯定比過去還先進,那是什麼原因造成頻繁的資安問題?

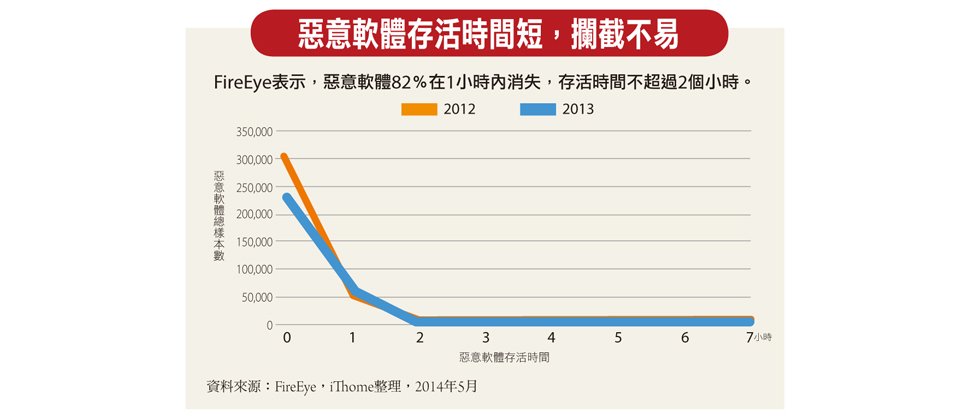

防毒軟體被動反擊趨於弱勢

IDC在Worldwide IT Security Products 2013-2017 Forecast報告指出,進階持續性滲透攻擊(APT)行動每天會產出將近50隻獨一無二的惡意軟體。FireEye的副總裁Zheng Bu在2014年全球性的安全會議RSA大會上指出,2013年82%的惡意軟體在偵測到之後的1小時內消失,70%的惡意軟體只存在1次,也就是說,如果防毒軟體再繼續使用特徵偵測(Signature-based)的方式對付免洗式的惡意軟體,那就像追鬼ㄧ般,只是在捕風捉影,無法真正有效的預防危害以及剔除威脅。

FireEye表示,從惡意軟體與防毒軟體特徵碼的發布流程也可反映出防毒軟體效果不彰的原因。惡意軟體被開發,進入品保(Quality assurance)階段,進行對抗最新的病毒碼測試之後釋出,直到被防毒軟體偵測,防毒軟體廠商間共享病毒特徵,最後惡意軟體生命週期結束,這過程可能歷經幾天的時間。相反的,防毒軟體特徵碼的發布流程,從惡意軟體樣本採集,到開發病毒特徵碼,經過品保階段然後封裝,這過程可能要幾天或甚至是幾個星期。

FireEye表示,比較惡意軟體及防毒軟體特徵碼兩個生產線就可以知道,防毒軟體一直處在被動的角色,即使防毒軟體發布特徵碼的速度已有提升,仍然處於弱勢。FireEye認為,就算防毒軟體改善惡意軟體特徵碼分散式系統以及適應性行為偵測,還是無法有效的對抗目標式攻擊。

所以,資安公司也對上述情況採取了因應措施,不少資安公司認為,與其防堵病毒入侵,倒不如專注減輕損害,例如:瞻博網路(Juniper Networks)要求他們的客戶在機器上放置假資料,讓入侵者偷走無用的垃圾。另一家矽谷的新創公司Shape Security認為,應該對敏感的資料作處理,使入侵者即使拿走像信用卡號等資料也無法盜刷。FireEye則認為,要主動出擊,他們研發了一項掃描網路尋找疑似惡意軟體的技術,踩住防禦第一線,扮演類似網路捉鬼敢死隊(Ghostbusters)的角色。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02