資安廠商Morphisec研究人員揭露,MicroWorld旗下防毒產品eScan的更新機制遭濫用,攻擊者疑似取得區域更新伺服器的存取權後,透過原本用來交付病毒碼與程式更新的管道,向部分用戶發送惡意檔案。

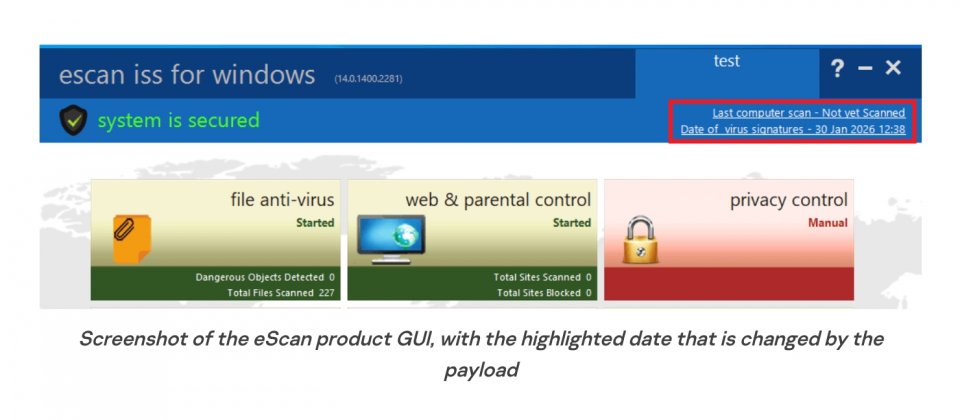

eScan在安全公告中表示,事件起點為2026年1月20日的更新服務異常,源於其某個區域更新伺服器基礎設施遭未授權存取,導致不正確檔案被放入更新交付路徑。

該事件屬於基礎設施層級,並非eScan產品程式碼的缺陷或漏洞,核心端點防護能力仍可運作,未受影響的用戶不需停用更新,官方並提到,受影響端點可能出現更新失敗通知,或無法取得新的安全定義檔等現象。

受影響用戶收到的檔案以Reload.exe形式出現,Morphisec研究人員指出,該檔案會嘗試修改HOSTS檔來阻斷後續更新,增加修復難度,並表示這類載荷會動到與更新相關的設定,使受影響系統後續難以靠自動更新機制自行修復,使用者可能需要主動聯繫廠商取得手動修補。資安廠商Securelist研究人員則依其遙測資料觀察到數百臺個人與組織機器遭相關感染嘗試,位置集中在南亞,包括印度、孟加拉、斯里蘭卡與菲律賓。

針對後續處置,官方已隔離並重建受影響的更新基礎設施,同時重設並輪替全域認證資訊,更新服務已恢復正常。要是用戶2026年1月20日起曾遇到更新異常,官方建議主動聯繫技術支援確認是否受影響,多數情況下需下載並手動執行修復更新套件,逐臺套用以恢復更新功能。

熱門新聞

2026-02-02

2026-02-02

2026-02-03

2026-02-02

2026-02-01

2026-02-02

Advertisement